كافة المؤسسات المالية

مكافحة غسل الأموال وتمويل الإرهاب

يجب أن تقترن قراءة هذه القواعد مع نظام مكافحة غسل الأموال ولائحته التنفيذية ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية .دليل مكافحة غسل الأموال وتمويل الإرهاب

1. مقدمة

تلتزم المملكة العربية السعودية بكشف ومنع غسل عائدات جريمتي غسل الأموال وتمويل الإرهاب ومعاقبة مرتكبيها من خلال نظامي مكافحة غسل الأموال ومكافحة جرائم الإرهاب وتمويله ولائحتهما التنفيذية. وسبق للمملكة إقرار وتوقيع اتفاقيات على المستوى الدولي حيث وقّعت المملكة اتفاقية الأمم المتحدة لمكافحة الإتجار غير المشروع بالمخدرات والمؤثرات العقلية في فيينا عام 1988م، واتفاقية الأمم المتحدة لمكافحة الفساد في شهر يناير 2004م وأقرّت الاتفاقية الدولية لقمع تمويل الإرهاب في نيويورك عام 1999م، وأقرّت اتفاقية الأمم المتحدة لمكافحة الجريمة المنظّمة في باليرمو عام 2000م، وانضمت المملكة إلى مجموعة العمل المالي (فاتف) في شهر يونيو عام 2019م حيث تعتبر أول دولة عربية والدولة السابعة والثلاثون على مستوى العالم تحصل على هذه العضوية، وعلى المستوى الإقليمي أقرّت المملكة الاتفاقية العربية لمكافحة الإرهاب برعاية جماعة الدول العربية على هامش مؤتمر عُقد في شهر أبريل 1998م، ووقّعت وأقرت اتفاقية منظمة المؤتمر الإسلامي لمكافحة الإرهاب الدولي في شهر يوليو 1999م، ووقّعت وأقرّت اتفاقية دول مجلس التعاون لدول الخليج العربية لمكافحة الإرهاب في شهر مايو 2004م، وتُعد المملكة عضواً مؤسساً لمجموعة العمل المالي لمنطقة الشرق الأوسط وشمال أفريقيا (مينافاتف) والتي أنشئت في شهر نوفمبر عام 2004م، وقد شهدت السنوات الأخيرة تطورات عديدة ومتقدمة على صعيد القطاع المالي الدولي، بما في ذلك الجهود المبذولة لمكافحة غسل الأموال وتمويل الإرهاب، حيث تبنّى البنك المركزي مجموعة متنوعة من المبادرات التي تشمل تدابير ومعايير أخرى استجابة للتطورات الدولية في هذا المجال، بما فيها إصدار دليل تنفيذ آليات تطبيق قرارات مجلس الأمن ذات الصلة بمكافحة الإرهاب وتمويله لضمان التطبيق الأمثل للإجراءات والآليات المحدّثة لقرارات مجلس الأمن، وكذلك إصدار دليل تنفيذ آلية تطبيق قرارات مجلس الأمن المتعلقة بمنع انتشار أسلحة الدمار الشامل وتمويله لضمان تطبيق المؤسسة المالية للإجراءات والآليات الخاصة بمنع انتشار أسلحة الدمار الشامل وتمويله بالشكل الأمثل، ولأهمية المؤسسة المالية بالكشف والمنع لعمليات غسل الأموال وتمويل الإرهاب، قام البنك المركزي بإعداد هذا الدليل؛ لدعم ومساعدة المؤسسة المالية على التقيد بالحد الأدنى من الالتزامات النظامية، ولحمايتها من أن تستغل كقنوات لتمرير العمليات غير المشروعة الناشئة عن أنشطة غسل الأموال وتمويل الإرهاب وأي أنشطة إجرامية أخرى؛ مما سيكون له أثره في تعزيز وحماية الثقة بنزاهة وسمعة النظام المالي في المملكة.

2. الغرض

• مساعدة المؤسسة المالية العاملة في المملكة والمرخصة من قبل البنك المركزي على تطوير وتبنّي المنهج القائم على المخاطر في ممارسة أعمالها للوفاء بمتطلبات نظام مكافحة غسل الأموال الصادر بالمرسوم الملكي رقم (م/20) وتاريخ 1439/02/05هـ ولائحته التنفيذية الصادرة بموجب قرار رئاسة أمن الدولة رقم (14525) وتاريخ 1439/02/19هـ، ومتطلبات نظام مكافحة جرائم الإرهاب وتمويله الصادر بالمرسوم الملكي رقم (م/21) وتاريخ 1439/02/12هـ ولائحته التنفيذية الصادرة بموجب قرار مجلس الوزراء (228) وتاريخ 1440/05/02هـ.

• تمثل المتطلبات الواردة في هذا الدليل انعكاساً للالتزامات المنصوص عليها في نظام مكافحة غسل الأموال ولائحته التنفيذية، ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية، ولا تشكل أي التزامات إضافية على المؤسسة المالية الخاضعة لإشراف البنك المركزي.

• تُعد المبادئ الواردة في الدليل إلزامية على المؤسسة المالية، وتمثل الحد الأدنى الذي ينبغي على المؤسسة المالية الالتزام به، إذ ينبغي على المؤسسة المالية أن تضع تدابير إضافية ملاءمة بما يتناسب مع نتائج تقييم المخاطر المعتمد لديها.

3. الإطار القانوني

• نصّت المادة (الرابعة والعشرون) من نظام مكافحة غسل الأموال على "تتخذ الجهات الرقابية في سبيل أدائها لمهماتها ما يأتي: (د) إصدار تعليمات أو قواعد أو إرشادات أو أي أدوات أخرى للمؤسسات المالية، والأعمال والمهن غير المالية المحددة، والمنظمات غير الهادفة إلى الربح؛ تنفيذاً لأحكام النظام".

• نصّت المادة (الثانية والثمانون) من نظام مكافحة جرائم الإرهاب وتمويله على "تتخذ الجهات الرقابية في سبيل أدائها لمهماتها ما يأتي: (4) إصدار تعليمات أو قواعد أو إرشادات أو أي أدوات أخرى للمؤسسات المالية، والأعمال والمهن غير المالية المحددة، والمنظمات غير الهادفة إلى الربح؛ تنفيذاً لأحكام النظام".

• نصت الفقرة (الرابعة) من المادة الأولى من اللائحة التنفيذية لنظام مكافحة غسل الأموال على "تعد من الجهات الرقابية الواردة في الفقرة (12) من هذه المادة الجهات الآتية: (أ) البنك المركزي".

• نصت المادة (الرابعة) من اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله على "تعد الجهات أدناه – كل في مجال اختصاصه – من الجهات الرقابية المشار إليها في الفقرة (22) من المادة (الأولى) من النظام: (4) البنك المركزي".

• الأمر السامي الكريم رقم (55871) وتاريخ 1436/11/09هـ المتضمن الموافقة على أن يكون مركز الملك سلمان للإغاثة والأعمال الإنسانية هو الجهة الوحيدة التي تتولى استلام أي تبرعات إغاثية أو خيرية أو إنسانية سواء كان مصدرها حكومياً أو أهلياً، لإيصالها إلى المحتاجين في الخارج.

• قرار مجلس الوزراء رقم (226) وتاريخ 1440/05/02هـ المتضمن أن البنك المركزي هو الجهة المختصة نظاماً بتشغيل نظام المدفوعات والتسوية المالية وخدماتها في المملكة، ومراقبتها، والإشراف عليها، وله إصدار القواعد والتعليمات والتراخيص بحسب المعايير التي تطبقه البنك المركزي في هذا الشأن.

4. التعريفات

• نظام مكافحة غسل الأموال: نظام مكافحة غسل الأموال الصادر بالمرسوم الملكي رقم (م/20) وتاريخ 1439/02/05هـ.

• نظام مكافحة جرائم الإرهاب وتمويله: نظام مكافحة جرائم الإرهاب وتمويله الصادر بالمرسوم الملكي رقم (م/21) وتاريخ 1439/02/12هـ.

• اللائحة التنفيذية لنظام مكافحة غسل الأموال: اللائحة التنفيذية لنظام مكافحة غسل الأموال الصادرة بموجب قرار رئاسة أمن الدولة رقم (14525) وتاريخ 1439/02/19هـ.

• اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله: اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله الصادرة بموجب قرار مجلس الوزراء رقم (228) وتاريخ 1440/05/02هـ.

• البنك المركزي: البنك المركزي السعودي*.

• الإدارة العامة للتحريات المالية: مركز وطني يتلقى البلاغات والمعلومات والتقارير المرتبطة بغسل الأموال وجريمة تمويل الإرهاب أو الجرائم الأصلية أو متحصّلات الجريمة وفقاً لما في نظام مكافحة غسل الأموال ولائحته التنفيذية ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية، وتحليل ودراسة هذه البلاغات والتقارير والمعلومات، وإحالة نتائج تحليلها إلى السلطات المختصة، بشكل تلقائي أو عند الطلب، وترتبط الإدارة العامة للتحريات المالية برئيس أمن الدولة، وتتمتع باستقلالية عملية كافية، ويحدد رئيس أمن الدولة الهيكل التنظيمي للإدارة العامة للتحريات المالية.

• مجموعة العمل المالي (فاتف): منظمة حكومية دولية (أُنشئت في عام 1989م في باريس من قبل دول مجموعة السبع)، تتمثل مهام مجموعة العمل المالي في وضع المعايير وتعزيز التنفيذ الفعال للتدابير القانونية والتنظيمية والتشغيلية لمكافحة غسل الأموال وتمويل الإرهاب وتمويل انتشار التسلح والتهديدات الأخرى ذات الصلة بنزاهة النظام المالي الدولي.

• الأعمال والمهن غير المالية المحددة:

كل من يزاول أي من الأعمال التجارية أو المهنية الآتية:

(أ) أعمال السمسرة العقارية وذلك عند الدخول في علاقات بيع وشراء عقارات بشتى أنواعها.

(ب) أعمال التجارة في الذهب أو الأحجار الكريمة أو المعادن الثمينة لدى دخولها في معاملات نقدية مع عميل بقيمة 50 ألف ريال سعودي أو أكثر، سواءً أكانت العملية تمّت على صورة معاملة واحدة أم على عدة معاملات تبدو متصلة، سواءً كانت من خلال مؤسسات فردية أو شركات تجارية.

(ج) المحامون وأي شخص يقدم خدمات قانونية أو خدمات محاسبية خلال ممارسته لمهنته، وذلك لدى قيامهم بإعداد المعاملات أو تنفيذها أو القيام بأي من الأنشطة الآتية:

1. شراء أو بيع العقارات؛

2. إدارة أموال العميل بما فيها حساباته المصرفية أو أصوله الأخرى؛

3. تأسيس أو تشغيل أو إدارة أشخاص اعتباريين أو ترتيب قانوني، أو تنظيم الاكتتابات المتعلقة بها؛

4. بيع أو شراء الشركات التجارية.

• المجموعة المالية: هي مجموعة محلية تتألف من شركة أو أي نوع آخر من الأشخاص الاعتباريين أو الطبيعيين الذين يمارسون سيطرة على باقي المجموعة، ويقومون بتنسيق الوظائف مع باقي المجموعة لتطبيق أو تنفيذ الرقابة على المجموعة، جنباً إلى جنب مع الفروع أو الشركات التابعة الخاضعة لسياسات وإجراءات مكافحة غسل الأموال وتمويل الإرهاب على مستوى المجموعة.

(أ) المؤسسة المالية: كل من يزاول لمصلحة العميل أو نيابة عنه واحداً (أو أكثر) من الأنشطة أو العمليات المالية التالية: قبول الودائع وغيرها من الأموال القابلة للدفع من العموم، بما في ذلك خدمات المصارف الخاصة¹؛

(ب) الإقراض أو الإيجار التمويلي أو أي أنشطة تمويل أخرى؛

(ج) خدمات تحويل النقد أو القيمة؛

(د) إصدار وإدارة أدوات الدفع (مثل بطاقات الإئتمان وبطاقات الحسم والبطاقات مسبقة الدفع والشيكات، والشيكات السياحية وأوامر الدفع والحوالات المصرفية والعملة الإلكترونية)؛

(هـ) إصدار خطابات الضمان أو غيرها من الضمانات المالية؛

(و) أنشطة التداول في الأوراق المالية التالية:

1. الشيكات والكمبيالات وغيرها من الأدوات؛

2. العملات؛

3. أدوات صرف العملة، وأسعار الفائدة والمؤشرات المالية؛

4. الأوراق المالية القابلة للتداول والمشتقات المالية؛

5. العقود المستقبلية للسلع الأساسية.

(ز) نشاط تبديل العملات الأجنبية؛

(ح) المشاركة في إصدار الأوراق المالية وتقديم الخدمات المالية؛

(ط) حفظ وإدارة النقد أو الأوراق المالية نيابة عن أشخاص آخرين؛

(ي) إبرام عقود حماية و/أو إدخار وغيرها من أنواع التأمين المتعلقة بالاستثمار بصفة مؤمّن أو وسيط أو وكيل لعقد التأمين أو أي منتجات تأمين أخرى منصوص عليها في نظام مراقبة شركات التأمين التعاوني ولائحته التنفيذية؛

(ك) استثمار الأموال أو إدارتها أو تشغيلها نيابةً عن شخص آخر.

• بنك صوري: بنك أو مؤسسة مالية مسجلة أو مرخص له في دولة وليس له وجود مادي فيها، ولا ينتسب إلى مجموعة مالية خاضعة للتنظيم والرقابة.

• الإدارة العُليا: تشمل العضو المنتدب والرئيس التنفيذي والمدير العام أو نوابهم، والمدير المالي، ومديري الإدارات الرئيسية والمسؤولين عن وظائف إدارة المخاطر والمراجعة الداخلية والإلتزام ومكافحة غسل الأموال وتمويل الإرهاب في المؤسسة المالية، ومن في حكمهم، وأي مناصب أخرى يحددها البنك المركزي.

• منصب مسؤول الإدارة العليا: تشمل العضو المنتدب أو الرئيس التنفيذي أو المدير العام أو نوابهم أو رئيس العمليات أو المدير المالي أو الإكتواري الرئيسي.

• منسوبو المؤسسة المالية: أعضاء مجلس الإدارة واللجان المنبثقة منه، والمسؤولون التنفيذيون، والموظفون (رسميون ومتعاقدون) والاستشاريون، والموظفون الذي يعملون من خلال طرف ثالث.

• العميل: من يقوم – أو يشرع في القيام – مع المؤسسة المالية بأي من الأعمال التالية:

(أ) ترتيب أو إجراء عملية أو علاقة عمل أو فتح حساب له؛

(ب) التوقيع على عملية أو علاقة عمل أو حساب؛

(ج) تخصيص حساب بموجب عملية ما؛

(د) تحويل حساب أو حقوق أو التزامات بموجب عملية ما؛

(هـ) الإذن له بإجراء عملية أو السيطرة على علاقة عمل أو على حساب.

• عميل عارض (عابر): الذي لا تربطه علاقة عمل قائمة مع المؤسسة المالية ويرغب بإجراء عملية من خلالها.

• علاقة العمل: العلاقة ذات الطابع المستمر أو المحدد التي تنشأ بين العميل والمؤسسة المالية، المتعلقة بالأنشطة والخدمات التي تقدّمها له.

• المستفيد: الشخص ذو الصفة الطبيعية أو ذو الصفة الاعتبارية المنتفع من علاقة العمل مع المؤسسة المالية.

• المستفيد الحقيقي: الشخص ذو الصفة الطبيعية الذي يمتلك أو يمارس سيطرة فعلية نهائية مباشرة أو غير مباشرة على العميل أو الشخص الطبيعي الذي تُجرى المعاملة نيابة عنه، أو على المؤسسة المالية أو أي شخص اعتباري آخر.

• الشخص الذي يتصرّف نيابة عن العميل: الشخص المخوّل بصفة نظامية للقيام أو الشروع بأي من الأعمال التي يجوز للعميل ممارستها، كالشخص المفوّض أو الوكيل الشرعي.

• الشخص السياسي المعرّض للمخاطر: الشخص المكلّف بمهمات عامة عُليا في المملكة أو دولة أجنبية أو مناصب إدارية عُليا أو وظيفة في إحدى المنظمات الدولية، ويشمل ذلك المناصب أو الوظائف التالية:

(أ) رؤساء الدول أو الحكومات، وكبار السياسيين أو المسؤولين الحكوميين أو القضائيين أو العسكريين، وكبار المسؤولين التنفيذيين في الشركات التي تملكها الدول، والمسؤولون البارزون في الأحزاب السياسية؛

(ب) رؤساء ومديرو المنظمات الدولية ونوابهم وأعضاء مجلس الإدارة، أو أي وظيفة مماثلة.

• أفراد عائلة الشخص السياسي المعرّض للمخاطر: أي شخص طبيعي مرتبط بالشخص السياسي المعرّض للمخاطر برابط الدم أو الزواج وصولاً إلى الدرجة الثانية من القرابة.

• الشخص المقرّب من الشخص السياسي المعرّض للمخاطر: أي شخص طبيعي يشترك بالإستفادة مع شخص سياسي معرّض للمخاطر من خلال شراكة حقيقية في كيان اعتباري أو ترتيب قانوني أو تربطه به علاقة عمل وثيقة، أو هو مستفيد حقيقي من كيان اعتباري قانوني أو ترتيب قانوني يملكه أو يسيطر عليه فعلياً شخص سياسي معرّض للمخاطر.

• التدابير الوقائية: كافة التدابير والإجراءات والضوابط التي تتخذها المؤسسة المالية للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب وانتشار التسلّح.

• تدابير العناية الواجبة: عملية التعرّف أو التحقق من معلومات العميل أو المستفيد الحقيقي، التي تمكّن المؤسسة المالية من تقويم مدى تعرضها للمخاطر.

• التدابير المبسّطة: تطبيق التدابير الوقائية على نحو مخفف ومبسّط يتوافق مع مخاطر غسل الأموال وتمويل الإرهاب التي يشكلها العميل أو المستفيد الحقيقي أو علاقة العمل، وتشمل اتخاذ تدابير العناية الواجبة المبسّطة للتعرف والتحقق من العميل، وتطبيق أسلوب مبسّط للرقابة، واتخاذ أي تدابير أو إجراءات أخرى مبسّطة تحددها المؤسسة المالية في سياستها وإجراءاتها.

• التدابير المعززة: اتخاذ المؤسسة المالية لتدابير إضافية عند ارتفاع مخاطر غسل الأموال وتمويل الإرهاب، وتشمل اتخاذ تدابير العناية الواجبة المعززة للتعرف والتحقق من العميل أو المستفيد الحقيقي، واتخاذ إجراءات رقابية إضافية، واتخاذ أي تدابير أو إجراءات أخرى تحددها المؤسسة المالية في سياستها وإجراءاتها.

• العملية: تتضمن كل تصرف في الأموال أو الممتلكات أو المتحصلات النقدية أو العينية. ويشمل على سبيل المثال لا الحصر: الإيداع، السحب، التحويل، البيع، الشراء، الإقراض، المبادلة أو قرضاً أو تمديداً لقرض أو رهناً عقارياً أو هبة أو تمويلاً أو تحويلاً للأموال بأي عملة، نقداً أو بشيكات، أو أوامر دفع أو أسهماً أو سندات أو أي أدوات مالية أخرى، أو استخدام للخزائن وغيرها من أشكال الإيداع الآمن، أو كل تصرّف آخر في الأموال.

• الأموال: الأصول أو الموارد الاقتصادية أو الممتلكات أياً كانت قيمتها أو نوعها أو طريقة امتلاكها – سواء أكانت مادية أو غير مادية منقولة أو غير منقولة ملموسة أو غير ملموسة – والوثائق والصكوك والمستندات والحوالات وخطابات الاعتماد أياً كان شكلها؛ سواء أكانت داخل المملكة أو خارجها. ويشمل ذلك النظم الإلكترونية أو الرقمية، والإئتمانات المصرفية التي تدل على ملكية أو مصلحة فيها، وكذلك جميع أنواع الأوراق التجارية والمالية، أو أية فوائد أو أرباح أو مداخيل أخرى تنتج عن هذه الأموال.

• عملية المراقبة: متابعة جميع العمليات التي يجريها عملاء المؤسسة المالية أو المستفيد العرضي – العميل العارض (العابر) – أو موظفو المؤسسة المالية، وذلك بهدف رصد وكشف أي عمليات غير طبيعية.

• العملية المشتبه بها: العملية التي يتوافر لدى المؤسسة المالية أسباب معقولة للاشتباه بارتباطها بجريمة غسل أموال أو تمويل إرهاب أو جريمة أصلية أو متحصلات جريمة بما في ذلك محاولة إجراء العملية.

• السجلات: المستندات والوثائق والتقارير الورقية والإلكترونية والمتعلقة بالعمليات وعلاقة العمل والتعاملات والصفقات التجارية والنقدية سواء أكانت محلية أو خارجية بما فيها المستندات والوثائق التي يتم الحصول عليها بموجب تدابير العناية الواجبة /المعززة/ المخففة وأي مستندات تساهم في تفسير العمليات المالية والتجارية والنقدية.

• العنوان الوطني: محل الإقامة العام للشخص ذو الصفة الطبيعية، أو الصفة الاعتبارية، ما لم يختر الشخص عنواناً خاصاً لتلقّي الإشعارات والتبليغات ونحوها، ويعدّ عنوان محل الإقامة العام أو الخاص – بحسب الأحوال – الذي أعدته مؤسسة البريد السعودي، عنواناً معتمداً تترتب عليه جميع الآثار النظامية.

• المصدر الموثوق: هو المصدر المُنشئ للمعلومات أو البيانات التي تعتمد عليه المؤسسة المالية للتعرف على العميل.

• الطرف الثالث: الجهة التي تستعين بها المؤسسة المالية لتنفيذ تدابير العناية الواجبة على أن تكون مؤسسة مالية أُخرى أو أي من أصحاب الأعمال والمهن غير المالية المحددة.

• العلاقة المراسلة: هي العلاقة بين مؤسسة مالية مراسلة ومؤسسة متلقّية من خلال حساب أو أي خدمات أخرى مرتبطة به مثل إدارة النقد والتحويل المالي الدولي ومقاصّة الشيكات وخدمات الصرف الأجنبي والتمويل التجاري وإدارة السيولة والإقراض على المدى القصير. ويشمل ذلك العلاقة المراسلة الناشئة لأجل معاملات الأوراق المالية أو تحويل الأموال.

• حسابات الدفع المراسلة: هي حسابات الإيداع تحت الطلب التي تفتحها مؤسسة مالية أجنبية لدى مؤسسة مالية محلية لتوجيه الودائع والشيكات الخاصة بعملائها نحو ذلك الحساب. ويتمتع العملاء الأجانب بسُلطة التوقيع على الحساب مما يخولهم القيام بأنشطة أعمال عادية على المستوى الدولي، يحظر على المؤسسات المالية قبول هذا النوع من الحسابات.

• التحويل البرقي: معاملة مالية تجريها مؤسسة مالية نيابة عن آمر التحويل يجري من خلالها إيصال مبلغ مالي إلى مستفيد في مؤسسة مالية أُخرى بصرف النظر عما إذا كان آمر التحويل والمستفيد هما الشخص نفسه.

¹ خدمات المصارف الخاصة المقدمة إلى العملاء الذين يتمتعون بثروات عالية. وتُعيّن المؤسسة المالية لهؤلاء العملاء موظفاً خاصاً أو مديراً للعلاقة ليؤمّن الصلة بين العميل والمؤسسة المالية ويسهّل استخدام العميل لمجموعة واسعة من الخدمات والمنتجات المالية التي عادة ما تتضمن عمليات معقدة ومبالغ كبيرة، ويطلب مثل هؤلاء العملاء مستوىً عالياً من السريّة وبالتالي تكون الخدمات الخاصة أكثر عرضة من غيرها لأنشطة غسل الأموال أو تمويل إرهاب وانتشار التسلح.

* حل اسم "البنك المركزي السعودي" محل اسم "مؤسسة النقد العربي السعودي" بموجب نظام البنك المركزي السعودي رقم(م/36) بتاريخ 1442/4/11هـ.

5. مفهوم جريمة غسل الأموال

تُعدّ جريمة غسل الأموال جريمة مُستقلة عن الجريمة الأصلية، ولا يلزم لإدانة الشخص في جريمة غسل الأموال، أو لغرض اعتبار الأموال متحصّلات جريمة، إدانته بارتكاب الجريمة الأصلية، سواءً ارتُكبت الجريمة الأصلية داخل المملكة أو خارجها، ويُتحقق من القصد أو العلم أو الغرض في ارتكاب جريمة غسل الأموال من خلال الظروف والملابسات الموضوعية والواقعية للقضية. ويُعد مرتكباً جريمة غسل الأموال كل من قام بأي من الأفعال الآتية:

1. تحويل الأموال أو نقلها أو إجراء أي عملية بها، مع العلم بأنها من متحصّلات جريمة؛ لأجل إخفاء المصدر غير المشروع لتلك الأموال أو تمويهه، أو لأجل مساعدة أي شخص متورط في ارتكاب الجريمة الأصلية التي تحصّلت منها تلك الأموال للإفلات من عواقب ارتكابها؛

2. اكتساب الأموال أو حيازتها أو استخدامها، مع العلم بأنها من متحصلات جريمة أو مصدرها غير مشروع؛

3. إخفاء أو تمويه طبيعة الأموال، أو مصدرها او حركتها أو ملكيتها أو مكانها أو طريقة التصرف بها أو الحقوق المرتبطة بها، مع العلم بأنها من متحصلات جريمة؛

4. الشروع في ارتكاب أي من الأفعال المنصوص عليها في الفقرات (1) و(2) و(3) أعلاه، أو الإشتراك في ارتكابها بطريق الاتفاق أو تأمين المساعدة أو التحريض أو تقديم المشورة أو التوجيه أو النصح أو التسهيل أو التواطؤ أو التستر أو التآمر.

ويُعد الشخص الإعتباري مرتكباً جريمة غسل الأموال إذا ارتُكب بإسمه أو لحسابه أي من الأفعال الواردة أعلاه، وذلك مع عدم الإخلال بالمسؤولية الجنائية لرؤساء وأعضاء مجالس إداراته أو مالكيه أو العاملين فيه أو ممثليه المفوضين أو مدققي حساباته، أو أي شخص طبيعي آخر يتصرّف بإسمه أو لحسابه.

عادةً ما تمرّ عمليات غسل الأموال بثلاث مراحل وهي كالتالي:

1. الإيداع أو الإحلال: هي مرحلة يتم فيها توظيف أو إدخال الأموال الناتجة عن مصدر غير مشروع إلى النظام المالي، الهدف منها إيداع النقد الناتج عن الأنشطة غير المشروعة في النظام المالي بطريقة لا تثير الانتباه، ويتم ذلك عادة عن طريق المؤسسة المالية من خلال مزاولة العميل أو الشخص الذي يتصرّف نيابة عن العميل أي من الأنشطة والعمليات المالية بما فيها قبول الإيداعات النقدية، وصرف العملات، وشراء أسهم، وإبرام عقود تمويل أو عقود الحماية و/أو الإدخار؛ دون أن تقوم المؤسسة المالية باتخاذ تدابير وقائية كافية تحميها من مخاطر غسل الأموال.

2. التغطية: هي مرحلة يتم فيها تحويل ونقل الأموال بغرض إخفاء أصلها، الهدف منها التمويه عن الأصل غير الشرعي للأموال التي تم إدخالها في النظام المالي، ويشمل ذلك إرسال حوالات برقية إلى مؤسسة مالية أخرى، وشراء وبيع الاستثمارات، والأدوات المالية، إلغاء عقد التمويل أو إلغاء وثيقة الحماية و/أو الإدخار خلال فترة السماح²، أو الاستثمارات الوهمية أو الخطط التجارية.

3. الدمج: وهي مرحلة يتم فيها إعادة إدخال الأموال مرة أخرى في الاقتصاد، بحيث يصبح من الصعوبة التمييز بينها وبين الأموال ذات المصدر المشروع، وذلك بهدف إضفاء الشرعية على الأموال غير المشروعة ودمجها بصورة مشروعة في الاقتصاد المحلّي أو العالمي، وذلك من خلال شراء الأموال بما فيها شراء الأصول المالية أو الأسهم أو السلع الثمينة أو الإستثمار في العقارات.

² الفترة الزمنية التي يمكن للمستفيد خلالها مراجعة وثيقة التأمين وتقييم مدى ملاءمتها، بحيث يمكن للعميل خلال هذه الفترة إرجاع وثيقة التأمين (المادة رقم 26 من اللائحة التنظيمية لسلوكيات سوق التأمين).

6. مفهوم جريمة تمويل الإرهاب

يُقصد بالجريمة الإرهابية كل سلوك يقوم به الجاني تنفيذاً لمشروع إجرامي فردي أو جماعي بشكل مباشر أو غير مباشر، يُقصد به الإخلال بالنظام العام، أو زعزعة أمن المجتمع واستقرار الدولة أو تعريض وحدتها الوطنية للخطر، أو تعطيل النظام الأساسي للحكم أو بعض أحكامه، أو إلحاق الضرر بأحد مرافق الدولة أو مواردها الطبيعية أو الاقتصادية، أو محاولة إرغام إحدى سلطاتها على القيام بعمل ما أو الإمتناع عنه، أو إيذاء أي شخص أو التسبب في موته، عندما يكون الغرض – بطبيعته أو سياقه – هو ترويع الناس أو إرغام حكومة أو منظمة دولية على القيام بأي عمل أو الإمتناع عن القيام به، أو التهديد بتنفيذ أعمال تؤدي إلى المقاصد والأغراض المذكورة أو التحريض عليها. وكذلك أي سلوك يشكل جريمة بموجب التزامات المملكة في أي من الإتفاقيات أو البروتوكولات الدولية المرتبطة بالإرهاب أو تمويله – التي تكون المملكة طرفاً فيها – أو أي من الأفعال المدرجة في ملحق الإتفاقية الدولية لقمع تمويل الإرهاب. وتتحقق جريمة تمويل الإرهاب بتوفير أموال لارتكاب الجريمة الإرهابية أو لمصلحة كيان إرهابي أو شخص إرهابي، بما في ذلك تمويل سفر إرهابي وتدريبه.

إن ما يميّز العمليات ذات الصلة بتمويل الإرهاب عن العمليات ذات الصلة بغسل الأموال ما يلي:

1. أن العمليات الصغيرة بما في ذلك التحويلات المصرفية وصرف العملات يمكن أن تستخدم لتمويل الأنشطة الإرهابية؛

2. من الممكن تمويل الإرهابيين باستخدام أموال يتم الحصول عليها بشكل مشروع، وبالتالي يكون من الصعب على المؤسسة المالية تحديد المرحلة التي أصبحت فيها الأموال المشروعة أموالاً مستخدمة لتمويل عمليات إرهابية، حيث يستطيع الإرهابي الحصول على مصادر لتمويل العمليات الإرهابية من مصادر مشروعة و/أو غير مشروعة.

لذا ينبغي على المؤسسة المالية أن تضمن أن أنظمة الرقابة والمتابعة الداخلية لا تركز فقط على المعاملات ذات القيمة الكبيرة، وأن تُدرج في أنظمة الرقابة مؤشرات خاصة بتمويل الإرهاب والبحث عن العمليات التي ليس لها غرض اقتصادي واضح. إضافة إلى تطبيق الضوابط والإجراءات الفعالة لمعرفة العميل والتحقق منه ومراقبة العمليات بشكل مستمر والإبلاغ عن العمليات المشتبه بها؛ لضمان عدم إساءة استخدام النظام المالي في المملكة لتمويل الإرهابيين أو المنظمات الإرهابية أو الأعمال الإرهابية.

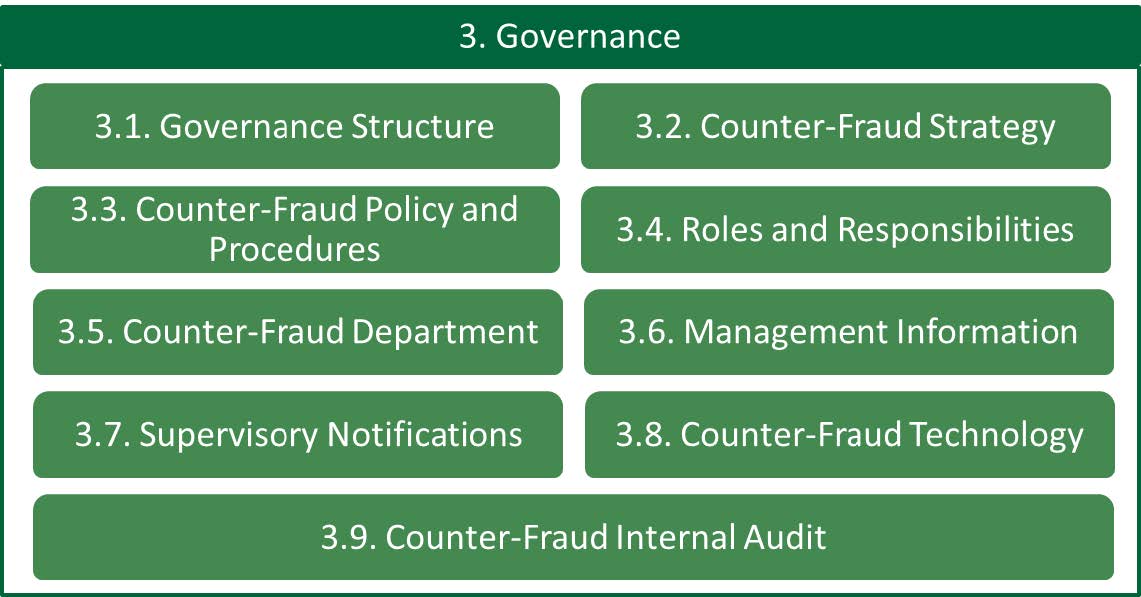

7. الحوكمة ومسؤوليات المؤسسة المالية

إن المؤسسة المالية مسؤولة عن التنفيذ لمتطلبات مكافحة غسل الأموال وتمويل الإرهاب وتبني المنهج القائم على المخاطر لتخفيف مخاطر غسل الأموال وتمويل الإرهاب التي تواجهها، وينبغي على المؤسسة المالية أن لا تنظر إلى مكافحة غسل الأموال وتمويل الإرهاب بمعزل عن الأنظمة والاحتياجات الأخرى في المؤسسة المالية، ولكن كجزء من استراتيجيات إدارة المخاطر الشاملة لها؛ وبالتالي فإن مجلس الإدارة والإدارة العُليا في المؤسسة المالية ينبغي أن يضمنان أن سياسات وإجراءات وضوابط مكافحة غسل الأموال وتمويل الإرهاب التي يتم وضعها مبنية على نتائج مخاطر غسل الأموال وتمويل الإرهاب ولضمان فاعلية استراتيجية مكافحة غسل الأموال وتمويل الإرهاب على مستوى المؤسسة المالية ينبغي مراجعة عملية إدارة المخاطر بشكل مستمر وتحديثها من وقت لآخر وإيجاد الآليات والسياسات والإجراءات المناسبة للتخفيف من المخاطر، والتأكد من أن موظفي المؤسسة المالية على عِلم ودراية كافية بكامل متطلبات السياسات والإجراءات والضوابط الداخلية، ويعملون على تطبيقها.

أولاً/ مجلس الإدارة

يتحمل مجلس الإدارة في المؤسسة المالية مسؤولية عامة عن ضمان الإلتزام بمتطلبات مكافحة غسل الأموال وتمويل الإرهاب. وفي هذا الصدد، ينبغي أن تتوافق الرقابة التي يمارسها المجلس فيما يتعلّق بمكافحة غسل الأموال وتمويل الإرهاب مع أفضل الممارسات الدولية، بما في ذلك المبادئ التوجيهية للحوكمة الصادرة عن البنك المركزي. كما ينبغي على المجلس التأكد من وجود أدلة موثّقة على وظيفته الرقابية، على سبيل المثال، في محاضر اجتماعات المجلس (أو لجان المجلس). وتشمل المسؤوليات الرئيسية للمجلس على سبيل المثال لا الحصر ما يلي:

(أ) ضمان أن يتم تقييم مخاطر غسل الأموال وتمويل الإرهاب في المؤسسة المالية بشكل دقيق وشامل لجميع المخاطر التي تواجه المؤسسة المالية لوضع السياسات المناسبة لإدارة المخاطر التي تتعرض لها؛

(ب) اعتماد السياسة الداخلية للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب وضمان فاعلية تطبيقها؛

(ج) توفير الميزانية والموارد الكافية بما في ذلك توفير موظفين مناسبين ومؤهلين، وكذلك أنظمة وأدوات ملائمة؛ لضمان التطبيق الفعّال للسياسات والإجراءات والضوابط الداخلية بما يتناسب مع المخاطر المحددة لمكافحة غسل الأموال وتمويل الإرهاب؛

(د) متابعة تنفيذ برامج التدريب المستمر والسنوي في مجال مكافحة غسل الأموال وتمويل الإرهاب لجميع الموظفين، بما في ذلك تدريب أعضاء مجلس الإدارة والإدارة العُليا؛

(هـ) ضمان وضع آليات مناسبة للتدقيق المستقل بحيث يتمكّن مجلس الإدارة من مراقبة الفعالية المستمرة للضوابط الداخلية؛

(و) ضمان عدم السماح بأي انتهاكات عندما لا يتمكّن فرع أو شركة فرعية تابعة في بلد أو إقليم ما من تنفيذ متطلبات مكافحة غسل الأموال وتمويل الإرهاب حسب ما هو وارد في نظام مكافحة غسل الأموال ولائحته التنفيذية ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية كون القوانين واللوائح أو غيرها من التدابير المحلية في ذلك البلد ضعيفة أو لا تسمح بتطبيق الإجراءات المناسبة بمكافحة غسل الأموال. وينبغي على مجلس الإدارة اتخاذ الإجراءات المناسبة بشكل عاجل؛ (ز) ضمان استلام تقارير منتظمة وشاملة عن مخاطر غسل الأموال وتمويل الإرهاب التي تواجه المجموعة المالية أو المؤسسة المالية، بما في ذلك على سبيل المثال لا الحصر:

• خطط العمل التصحيحية، إن وُجدت؛ لمعالجة نتائج عمليات المراجعة المستقلة (سواء الداخلية أو الخارجية) أو ملاحظات إدارة الإلتزام ومكافحة غسل الأموال وتمويل الإرهاب، وتقارير الفحص الواردة من البنك المركزي بشأن تقييم مدى التزام المؤسسة المالية بمتطلبات مكافحة غسل الأموال وتمويل الإرهاب؛

• التطورات والتحديثات في أنظمة ولوائح مكافحة غسل الأموال وتمويل الإرهاب، وانعكاساتها، إن وُجدت، على المؤسسة المالية؛

• تفاصيل مخاطر غسل الأموال وتمويل الإرهاب العالية والتأثيرات المحتملة على المؤسسة المالية؛

• تفاصيل خاصة عن تطبيق وتنفيذ إجراءات العقوبات المالية المتعلقة بقرارات مجلس الأمن الخاصة بالمدرجين على قوائم الإرهاب، أو المتعلقة بمكافحة انتشار التسلح، أو القرارات المبلّغة عن طريق البنك المركزي.

ثانياً/ الإدارة العُليا

الإدارة العُليا مسؤولة عن التنفيذ المستمر ومراقبة الإلتزام بمتطلبات مكافحة غسل الأموال وتمويل الإرهاب في المؤسسة المالية، وتشمل المسؤولية الرئيسية للإدارة العُليا على سبيل المثال لا الحصر ما يلي:

(أ) تحديد وتقييم وفهم مخاطر غسل الأموال وتمويل الإرهاب الناشئة عن المنتجات أو الخدمات الجديدة وقنوات التوزيع أو العملاء؛

(ب) وضع برنامج لمكافحة غسل الأموال وتمويل الإرهاب بما يشمل وضع سياسات وإجراءات وضوابط لمكافحة غسل الأموال وتمويل الإرهاب، وتطويرها بما يتلاءم مع ما يستجد من وسائل وصور وأساليب حديثة في غسل الأموال وتمويل الإرهاب؛

(ج) اعتماد الإجراءات والضوابط الداخلية للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب؛

(د) مراجعة السياسات والإجراءات بشكل دوري (بحد أدنى بشكل سنوي) عن طريق إنشاء آلية مناسبة للمراجعة الدورية لسياسات وإجراءات مكافحة غسل الأموال وتمويل الإرهاب الرئيسية لضمان استمرار فاعليتها بما يتماشى مع التغييرات في منتجات وخدمات المؤسسة المالية ومعالجة المخاطر الجديدة والناشئة في أنشطة غسل الأموال وتمويل الإرهاب؛

(هـ) اتخاذ إجراءات بشأن جميع التوصيات الهامة الصادرة عن إدارة الإلتزام ومكافحة غسل الأموال وتمويل الإرهاب والمدقق المستقل والجهات الرقابية فيما يتعلق بمدى الإلتزام بمكافحة غسل الأموال وتمويل الإرهاب؛

(و) تزويد مجلس الإدارة بالمعلومات الكافية ذات الصلة، وفي الوقت المناسب للمسائل المتعلقة بمكافحة غسل الأموال وتمويل الإرهاب؛

(ز) توفير التدريب المناسب والمتخصص لمسؤولي إدارة الإلتزام بمكافحة غسل الأموال وتمويل الإرهاب والعاملين في هذا المجال على أساس سنوي لضمان أداء واجباته بفعالية؛

(ح) إيجاد برنامج تدريب مستمر للموظفين في المؤسسة المالية لتمكينهم من الحصول على المعرفة الكافية لفهم والاضطلاع بمسؤولياتهم المتعلقة بمكافحة غسل الأموال وتمويل الإرهاب؛

(ط) دعم وظائف الإلتزام بمكافحة غسل الأموال وتمويل الإرهاب والتدقيق المستقل بشكل مناسب من حيث الأشخاص والأنظمة التقنية والمعلومات والميزانية لتنفيذ وإدارة ومراقبة متطلبات برنامج مكافحة غسل الأموال وتمويل الإرهاب بشكل فعّال؛

(ي) متابعة تنفيذ التعليمات والتعاميم الصادرة عن البنك المركزي بشأن مكافحة غسل الأموال وتمويل الإرهاب.

ثالثاً/موظفو المؤسسة المالية

يتحمّل موظفو المؤسسة المالية مسؤولية الإلتزام بتطبيق سياسات وإجراءات وضوابط مكافحة غسل الأموال وتمويل الإرهاب، بما في ذلك:

(أ) اتباع وتنفيذ سياسات وإجراءات مكافحة غسل الأموال وتمويل الإرهاب، وأن يكونوا مدركين بضرورة التزامهم بالأنظمة واللوائح والأدلة والمبادئ التوجيهية المعمول بها في هذا المجال؛

(ب) ضمان عدم اتخاذ أي إجراءات نيابة عن العميل في الوقت الذي يجب على العميل القيام بها بنفسه وفق التعليمات الداخلية؛

(ج) الإلتزام بتنفيذ مهام العمل اليومية وفقاً لإجراءات العمل الداخلية للمؤسسة المالية وبما لا يخالف الأنظمة والتعليمات ذات العلاقة؛

(د) الإبلاغ الفوري لمسؤول الإلتزام بمكافحة غسل الأموال وتمويل الإرهاب عند وجود أسباب معقولة للاشتباه بعملية غسل أموال أو تمويل الإرهاب؛

(هـ) عدم الإفصاح أو التلميح بأي معلومات عن وجود اشتباه يتعلّق بالعميل أو أي عميل آخر، أو أن المعاملات قيد التحقيق إما داخلياً أو خارجياً؛

(و) اتخاذ الإجراءات المناسبة التي تضمن أنه في حال طلب الحصول على معلومات من العميل أن تكون بما يضمن عدم التلميح له؛

(ز) تقديم المساعدة الكاملة في التحقيقات المرتبطة بعملية غسل الأموال وتمويل الإرهاب.

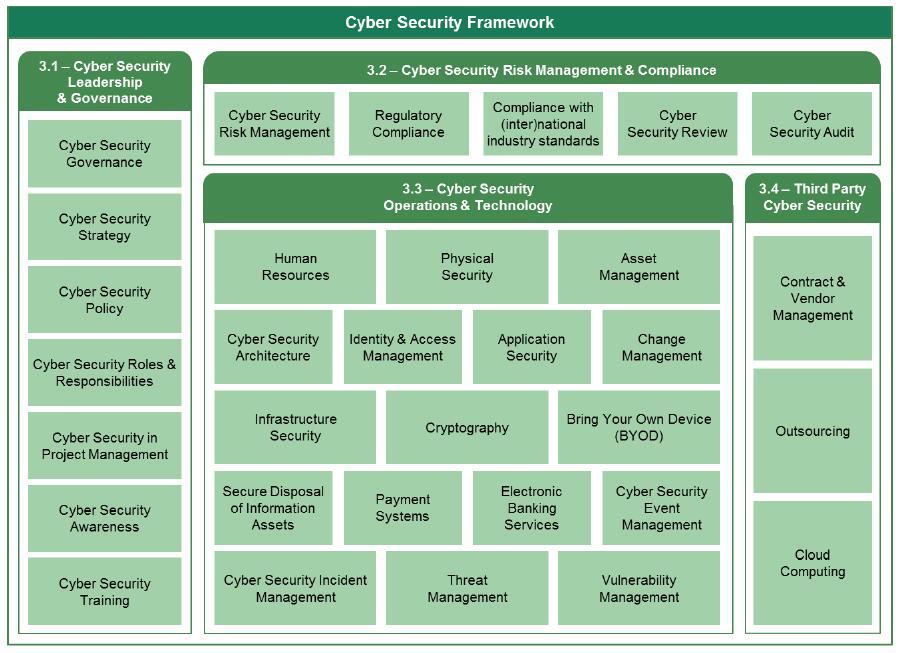

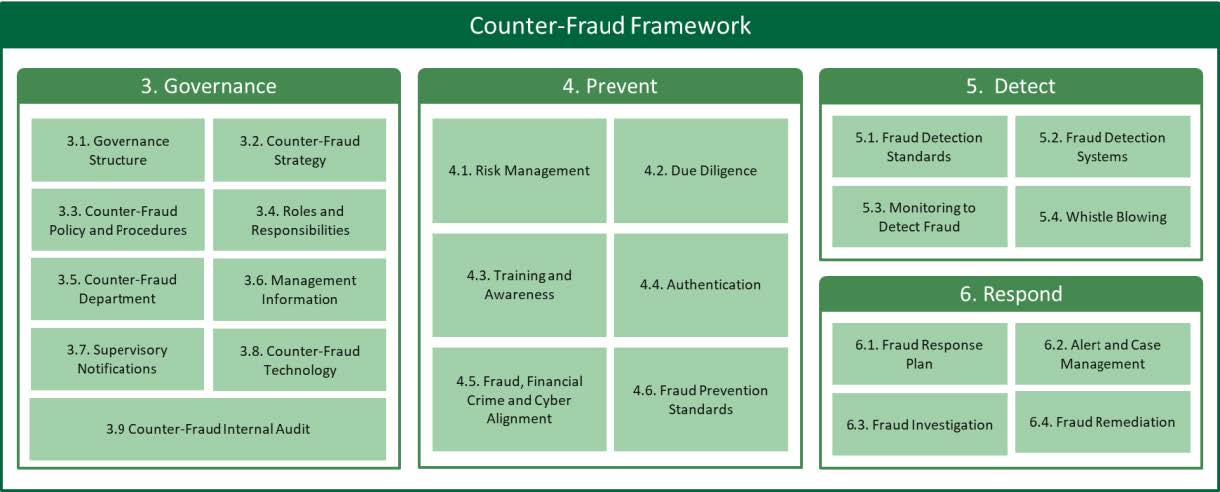

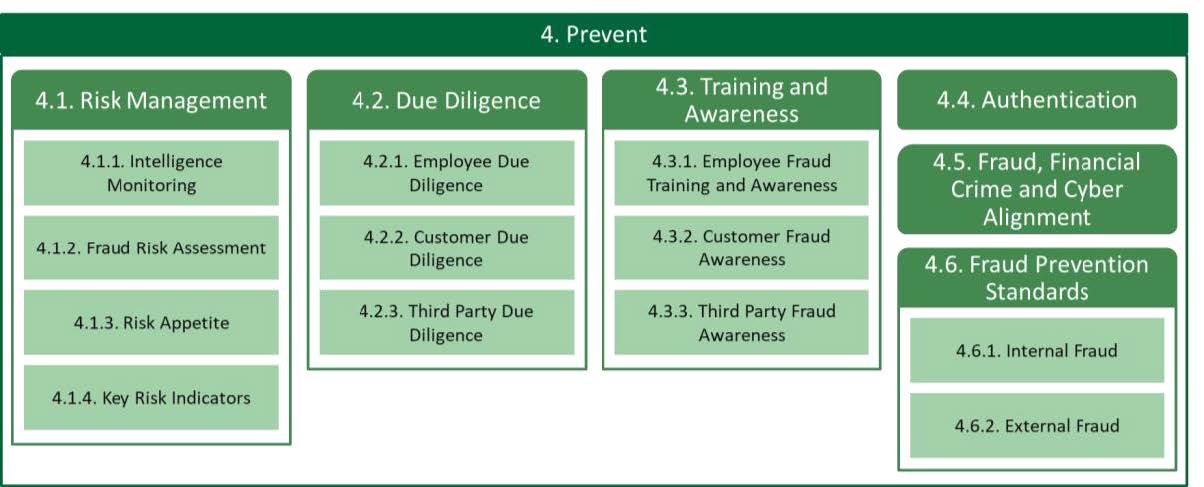

8. الإطار العام

تم تطوير المبادئ الواردة في الدليل بما يتوافق مع المتطلبات النظامية الواردة في نظام مكافحة غسل الأموال ولائحته التنفيذية، ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية؛ التي تهدف لوضع متطلبات ومبادئ إرشادية وإجراءات فعالة لمنع استخدام النظام المالي في المملكة لأغراض غسل الأموال وتمويل الإرهاب، وتقع هذه المبادئ تحت العناوين التالية:

• تقييم مخاطر غسل الأموال وتمويل الإرهاب؛

• السياسات والإجراءات والضوابط الداخلية لتخفيف المخاطر؛

• تدابير العناية الواجبة؛

• تدابير العناية الواجبة المعززة؛

• تدابير العناية الواجبة المبسّطة؛

• حفظ السجلات؛

• مراقبة ومتابعة العمليات والأنشطة؛

• الإبلاغ عن العمليات المشتبه بها؛

• ترتيبات إدارة الإلتزام بمكافحة غسل الأموال وتمويل الإرهاب؛

• وظيفة التدقيق المستقل؛

• التدريب في مجال مكافحة غسل الأموال وتمويل الإرهاب؛

• معايير التوظيف والمتابعة؛

• علاقة المراسلة؛

• التحويل البرقي.

بناءً على المتطلبات أعلاه، تقوم المؤسسة المالية بإعداد وتبنّي المنهج القائم على المخاطر يتناسب مع طبيعة وحجم أعمالها ويكون إعدادها للمنهج عبر الخطوات والمراحل الآتية:

• الخطوة الأولى: التعرّف على المخاطر الكامنة للأعمال وعلاقات العمل، وأي مخاطر أخرى؛

• الخطوة الثانية: تحديد مدى قدرة المؤسسة المالية على تحمل المخاطر؛

• الخطوة الثالثة: وضع وتطوير تدابير وقائية للتخفيف من المخاطر بناءً على نتائج تقييم المخاطر؛

• الخطوة الرابعة: مراجعة المخاطر المتبقية بعد تطوير التدابير الوقائية؛

• الخطوة الخامسة: تنفيذ التدابير الوقائية للتخفيف من المخاطر؛

• الخطوة السادسة: مراجعة وتحديث النهج المبني على أساس المخاطر.

إن المخاطر التي تتعرض لها المؤسسة المالية مُتغيرة ومتجددة بمرور الوقت مع تطوير منتجات أو ممارسات عمل جديدة، أو وسائل جديدة لتقديم الخدمات أو المنتجات أو العمليات؛ وعليه ينبغي إعادة تقييم وتحديث المنهج القائم على المخاطر عند تغير عوامل الخطر المرتبطة بالمؤسسة المالية بشكل دوري ومتجدد. وعلى المؤسسة المالية تحديد فترة تحديث المنهج القائم على المخاطر بحد أدنى كل سنتين، أو عند تغير عوامل المخاطر.

9.دليل مكافحة غسل الأموال وتمويل الإرهاب

أولاً: تقييم مخاطر غسل الأموال وتمويل الإرهاب

إن الخطوة الرئيسية للمؤسسة المالية في تبنّي المنهج القائم على المخاطر هو قيامها بتقييم وفهم وتوثيق مخاطر غسل الأموال وتمويل الإرهاب لديها، وتحديد مواطن الضعف التي من الممكن أن تستغل لتمرير عمليات غسل الأموال وتمويل الإرهاب. وينبغي أن يكون تقييم المخاطر شاملاً وأن يتضمن تحليل للمخاطر الناشئة عن:

العملاء والمستفيد الحقيقي؛

طبيعة المنتجات والخدمات والعمليات المقدّمة؛

الدول أو المناطق الجغرافية داخل المملكة؛

قنوات تقديم الخدمات والمنتجات؛

عوامل الخطر الأخرى.

إن مبادئ الدليل لا تهدف إلى تشجيع المؤسسة المالية على القيام بتقليص المخاطر عن طريق إقصاء خدمات معينة أو فئة معينة من العملاء لارتفاع المخاطر المرتبطة بهم، حيث لا يُحظر على المؤسسة المالية التعامل مع العملاء وعلاقات العمل عالية الخطورة؛ وإنما ينبغي أن تقوم المؤسسة المالية بتطوير وتنفيذ تدابير وقائية للتخفيف من المخاطر تتناسب مع نتائج تقييم المخاطر التي قامت باعتماده.

وقد تضمّنت المادة (الخامسة) من نظام مكافحة غسل الأموال، والمادة (الثالثة والستون) من نظام مكافحة جرائم الإرهاب وتمويله والمادة (السادسة عشرة) من لائحته التنفيذية الإلتزامات التي تقع على عاتق المؤسسة المالية لتقييم مخاطر غسل الأموال وتمويل الإرهاب.

1-1 على المؤسسة المالية اتخاذ الخطوات المناسبة والملائمة لتحديد وتقييم وفهم مخاطر غسل الأموال وتمويل الإرهاب لديها وتوثيقها كتابةً، على أن تتناسب طبيعة عملية تقييم المخاطر ونطاقها مع طبيعة أعمال وحجم المؤسسة المالية وأن تقوم بتحديثها بشكل مستمر (بحد أدنى كل سنتين)، وأن تكون موثقة ومعتمدة من قبل الإدارة العُليا، ويمكن للمؤسسة المالية عند قيامها بعملية تقييم المخاطر التركيز على العوامل التالية:

(أ) عوامل الخطر المرتبطة بأعمال المؤسسة المالية، مع التركيز على العناصر التالية:

- المنتجات والخدمات:

- العمليات؛

- قنوات تقديم الخدمات والمنتجات؛

- الدول أو المناطق الجغرافية داخل المملكة التي تمارس فيه المؤسسة المالية أعمالها أو الشركات التابعة التي تمتلك فيها المؤسسة المالية حصة أغلبية.

(ب) عوامل الخطر المرتبطة بالعميل أو المستفيد الحقيقي أو المستفيد من المؤسسة المالية، مع التركيز على العناصر التالية:

- المنتجات أو الخدمات التي يستخدمها العميل أو المستفيد الحقيقي أو المستفيد؛

- نوع العمليات التي يقوم بتنفيذها العميل؛

- حجم الإيداعات والعمليات التي يقوم بها العميل؛

- الدول أو المناطق الجغرافية التي يزاول فيها العملاء أو المستفيد الحقيقي أو المستفيد أعمالهم، أو مصدر العملية أو مقصدها؛

- خصائص وصفات العميل أو المستفيد الحقيقي أو المستفيد (مثل: المهنة/ العمر/ أو نوع الكيان القانوني).

(ج) عوامل الخطر الأخرى، ومنها:

- مخاطر غسل الأموال وتمويل الإرهاب الصادرة عن اللجنة الدائمة لمكافحة غسل الأموال واللجنة الدائمة لمكافحة الإرهاب وتمويله؛

- النتائج المتعلقة بتقييم المخاطر الصادر عن المؤسسة أو السلطات المختصة والجهات الرقابية الأخرى حال توفرها:

- الغرض من الحساب أو علاقة العمل؛

- وتيرة العمليات أو مدة علاقة العمل؛

- جاذبية المنتجات والخدمات المقدمة لغاسلي الأموال على سبيل المثال لا الحصر، الخدمات المصرفية الخاصة والمنتجات الخاصة بأصحاب الثروات، التحويلات السريعة للمناطق الجغرافية ذات المخاطر العالية؛

- المخاطر التنظيمية المرتبطة بالأنظمة والقرارات الصادرة من الجهات الحكومية؛

- مخاطر الأعمال المرتبطة بالهيكل التنظيمي والتشغيلي للمؤسسة المالية؛

- مخاطر غسل الأموال وتمويل الإرهاب التي قد تنشأ عن تطوير منتجات أو ممارسات عمل جديدة، أو الوسائل الجديدة لتقديم الخدمات أو المنتجات أو العمليات، أو تلك التي تنشأ عن استخدام تقنيات جديدة أو قيد التطوير على المنتجات الجديدة أو القائمة حالياً؛

- أية مخاطر إضافية ناتجة عن الدول الأخرى التي يتصل بها العملاء (بما في ذلك الوسطاء ومقدمي الخدمات)؛

- أي متغيرات أخرى قد ترفع من خطر غسل الأموال وتمويل الإرهاب أو تخفض منه في وضع معيّن؛

- نتائج تقييم مخاطر غسل الأموال وتمويل الإرهاب الصادرة عن الجهات والمنظمات الدولية مثل مجموعة العمل المالي (فاتف) ولجنة بازل والبنك الدولي، وصندوق النقد الدولي والأمم المتحدة ومنظمة الشفافية.

2-1 ينبغي على المؤسسة المالية قبل تطوير وتنفيذ ضوابط وسياسات وإجراءات لتخفيف مخاطر غسل الأموال وتمويل الإرهاب، أن تقوم بتحديد مدى قدرتها على تحمل المخاطر الناتجة عن تقييم مخاطر غسل الأموال وتمويل الإرهاب، على أن تأخذ في الاعتبار المخاطر التنظيمية، ومخاطر السُمعة، والمخاطر القانونية، والمخاطر المالية، والمخاطر التشغيلية.

3-1 على المؤسسة المالية أن تقوم بتطوير وتنفيذ ضوابط وسياسات وإجراءات للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب بناءً على نتائج تقييم المخاطر الواردة في الفقرة (1-1) على أن تراعي المؤسسة المالية أن تكون هذه التدابير فعالة وملائمة وكافية للتخفيف من المخاطر المرتبطة بنتائج تقييم مخاطر غسل الأموال وتمويل الإرهاب. وعلى المؤسسة المالية أن تأخذ بعين الاعتبار أن نشاط المؤسسة المالية سيكون عرضة للمخاطر بغض النظر عن مدى ملائمة وكفاية التدابير المتخذة؛ لذا على المؤسسة المالية تعزيز وتحديث التدابير المتخذة كلما دعت الحاجة.

4-1 ينبغي أن تقوم المؤسسة المالية بتصنيف جميع عملائها وفقاً لنتائج تقييم المخاطر واتخاذ التدابير الوقائية المتخذة للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب، ويمكن للمؤسسة المالية أن تقوم بتحديد مستوى ودرجة المخاطر (فئات مخاطر عالية، أو متوسطة، أو منخفضة، أو فئات أخرى تقررها المؤسسة المالية) بناءً على نتائج تقييم المخاطر على أن يتوافق التصنيف مع حجم وطبيعة أعمال المؤسسة المالية.

5-1 ينبغي على المؤسسة المالية مراجعة وتحديث ملف تعريف مخاطر العميل بشكل منتظم وعلى أساس مستوى مخاطر غسل الأموال وتمويل الإرهاب.

6-1 ينبغي أن يكون تقييم المخاطر واسع النطاق وعلى مستوى من التطور يتناسب مع تعقيد الأعمال للمؤسسة المالية ذات الهيكل التنظيمي المعقّد، وبالنسبة للمؤسسة المالية ذات الهيكل التنظيمي الأقل تعقيداً، قد يكون من المناسب اتباع منهج أبسط لإجراء تقييم المخاطر.

7-1 على المؤسسة المالية أن تقوم بتقييم المخاطر قبل إطلاق المنتج أو الخدمة أو ممارسات العمل الجديدة أو قبل استخدام التقنيات الجديدة أو قيد التطوير، وعليها اتخاذ التدابير المناسبة لإدارة المخاطر المحددة والحد منها كما هو وارد في الفقرة (3-1) في قسم تقييم مخاطر غسل الأموال وتمويل الإرهاب.

8-1 على المؤسسة المالية وضع آلية مناسبة لتوفير وتقديم المعلومات والتقارير التي بُني عليها تقييم مخاطر غسل الأموال وتمويل الإرهاب إلى البنك المركزي وذلك عند الطلب.

9-1 على المؤسسة المالية في حال تصنيف عميل على أنه عالي المخاطر أخذ موافقة الإدارة العُليا على التصنيف على أن تكون المعلومات التي بُني عليها التصنيف مقبولة ومسببة.

10-1 ينبغي أن يتم تقديم تقارير دورية لمجلس الإدارة فيما يتعلّق بتقييم المخاطر على مستوى المؤسسة المالية، بحيث تشمل التقارير ما يلي:

(أ) نتائج أنشطة رصد ومراقبة عمليات غسل الأموال وتمويل الإرهاب التي تقوم بها المؤسسة المالية؛

(ب) مستوى التعرّض لمخاطر عمليات غسل الأموال وتمويل الإرهاب استناداً إلى الأنشطة الرئيسة أو شرائح العملاء؛

(ج) مؤشرات وأنماط عامة عن المعاملات المشبوهة، واتجاهات ومؤشرات عامة للطلبات الواردة من الإدارة العامة للتحريات المالية والسلطات المختصة؛

(د) تفاصيل الأحداث الهامة، التي تحدث إما داخلياً أو خارجياً، وطريقة التعامل معها وتأثيرها أو الأثر المحتمل على المؤسسة المالية؛

(هـ) التطورات المحلية والدولية في أنظمة ولوائح وتعليمات والمتطلبات الخاصة بمكافحة غسل الأموال وتمويل الإرهاب، وانعكاساتها على المؤسسة المالية؛

(و) تحديد مستوى فاعلية التدابير الوقائية من المخاطر والتخفيف من آثارها.

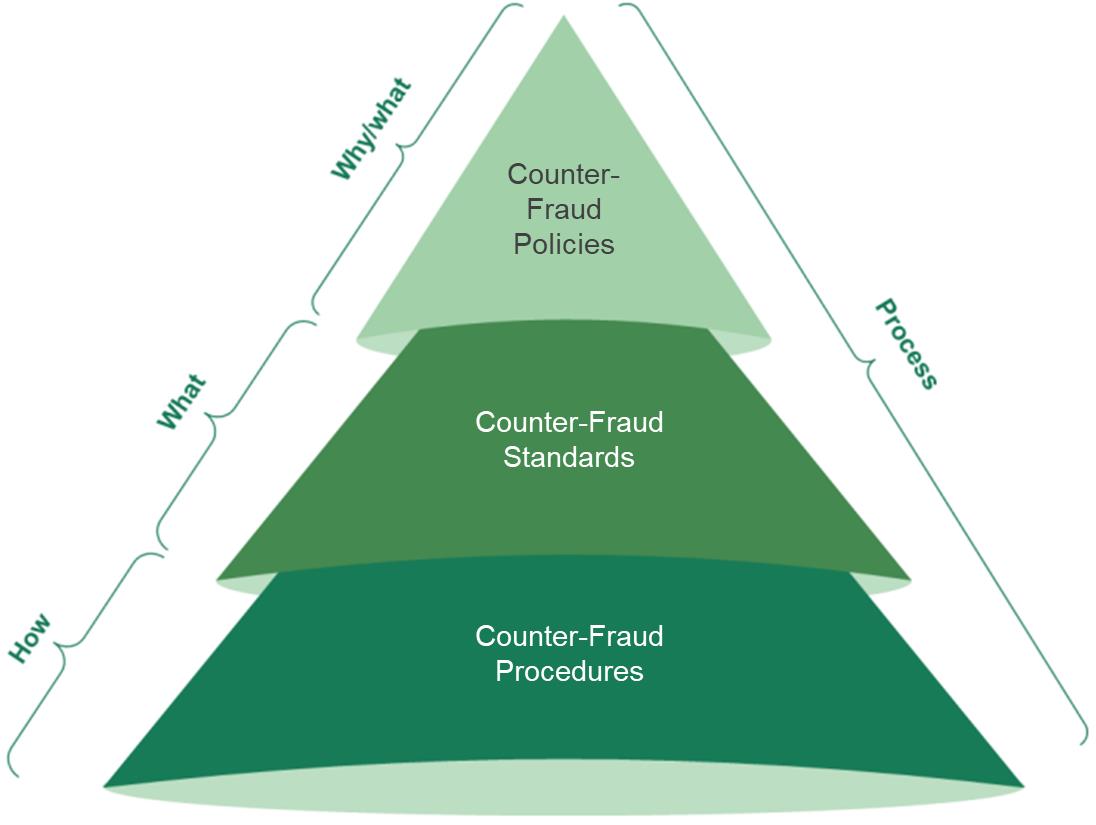

ثانياً: السياسات والإجراءات والضوابط الداخلية لتخفيف المخاطر

إن تطوير وتنفيذ برنامج لمكافحة غسل الأموال وتمويل الإرهاب يُمثل أداة فعّالة وأساسية لتطبيق المنهج القائم على المخاطر، على أن يشتمل البرنامج على الضوابط والسياسات والإجراءات المعتمدة من المؤسسة المالية للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب، وتتمتع المؤسسة المالية بسُلطة تقديرية لتحديد المستوى المناسب من السياسات والإجراءات والضوابط لمكافحة غسل الأموال وتمويل الإرهاب بشرط أن يتم وضعها على مستوى وأساس نتائج تقييم المخاطر المُشار لها في القسم الأول في هذا الدليل.

وقد تضمنت المادة (الرابعة عشرة) من نظام مكافحة غسل الأموال ولائحته التنفيذية، والمادة (الثامنة عشرة) من اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله الأحكام والالتزامات التي يجب على المؤسسة المالية أن تضمنها في سياساتها وإجراءات الداخلية.

1-2 ينبغي على المؤسسة المالية أن تضع برنامج لمكافحة غسل الأموال وتمويل الإرهاب يشمل السياسات والإجراءات والضوابط الداخلية للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب التي تتناسب مع نتائج تقييم المخاطر المعتمدة من قبلها الواردة في الفقرة (1-1)، وأن تقوم بتوثيق واعتماد البرنامج على مستوى مجلس الإدارة وأن تراجعه وتعززه بشكل مستمر. وأن يتناسب البرنامج مع طبيعة وحجم أعمال المؤسسة المالية.

2-2 ينبغي أن يتضمن برنامج مكافحة غسل الأموال وتمويل الإرهاب العناصر التفصيلية والخطط الاستراتيجية للمؤسسة المالية لضمان الالتزام بتطبيق متطلبات مكافحة غسل الأموال وتمويل الإرهاب، بما في ذلك إعداد وتحديث سياسة مكافحة غسل الأموال وتمويل الإرهاب بناءً على نتائج تقييم المخاطر الوارد في الفقرة (1-1) في قسم تقييم مخاطر غسل الأموال وتمويل الإرهاب، وتطوير وتنفيذ وإجراءات العمل الداخلية ذات العلاقة بما في ذلك إجراءات العمل المرتبطة بالعمليات فيما يتعلق بتطبيق تدابير العناية الواجبة/ المعززة تجاه العميل.

3-2 على المؤسسة المالية أن تتضمّن في سياساتها وإجراءاتها الداخلية لمكافحة غسل الأموال وتمويل الإرهاب العناصر التالية بحد أدنى:

(أ) تدابير العناية الواجبة بما يشمل تدابير العناية المعززة وتدابير العناية المبسّطة؛

(ب) حفظ السجلات؛

(ج) مراقبة ومتابعة العمليات والأنشطة؛

(د) الإبلاغ عن العمليات المشتبه بها؛

(هـ) ترتيبات إدارة الالتزام بمكافحة غسل الأموال وتمويل الإرهاب؛

(و) وظيفة التدقيق المستقل؛

(ز) التدريب في مجال مكافحة غسل الأموال وتمويل الإرهاب؛

(ح) معايير التوظيف والمتابعة.

4-2 ينبغي أن تكون سياسات وإجراءات وضوابط مكافحة غسل الأموال وتمويل الإرهاب في المؤسسة المالية موثقة بشكل واضح ويتم إبلاغها لجميع الموظفين المعنيين في إدارات المؤسسة المالية، وأن يكون جميع الموظفين مدربين تدريباً كافياً لتنفيذ سياسات وإجراءات مكافحة غسل الأموال وتمويل الإرهاب.

5-2 على المجموعة المالية تطبيق برنامج مكافحة غسل الأموال وتمويل الإرهاب على كافة فروعها والشركات التابعة لها التي تمتلك فيها حصة أغلبية، وأن تضمّن في سياساتها وإجراءاتها مشاركة المعلومات بين أعضاء المجموعة وتوفير معلومات العملاء والعميلات وذلك لغرض القيام بمهام الالتزام بمكافحة غسل الأموال وتمويل الإرهاب أو التدقيق المستقل على أن يتم المحافظة على سرية المعلومات.

6-2 إذا كانت الدولة الاجنبية المستضيفة للشركة التي تملك فيها المجموعة المالية أو المؤسسة المالية حصة أغلبية لا تسمح بتنفيذ برنامج مكافحة غسل الأموال وتمويل الإرهاب بطريقة تتفق مع متطلبات مكافحة غسل الأموال وتمويل الإرهاب في المملكة، فعلى المجموعة المالية أو المؤسسة المالية اتخاذ التدابير الوقائية التالية:

(أ) تطبيق تدابير إضافية مناسبة لإدارة مخاطر غسل الأموال وتمويل الإرهاب:

(ب) تقديم تقارير إلى البنك المركزي – إدارة مكافحة غسل الأموال وتمويل الإرهاب - بشأن الثغرات في تنفيذ مكافحة غسل الأموال وتمويل الإرهاب، والتدابير الإضافية المتخذة التي تم تنفيذها لإدارة مخاطر غسل الأموال وتمويل الإرهاب الناشئة عنها؛

(ج) النظر في وقف عمليات الشركات التابعة لها؛ إذا لم تتمكن المجموعة المالية أو المؤسسة المالية من وضع تدابير مناسبة وإجراءات لتخفيف مخاطر غسل الأموال وتمويل الإرهاب؛

(د) الالتزام بأي تعليمات تتلقاها المجموعة المالية أو المؤسسة المالية من البنك المركزي في هذا الشأن.

ثالثاً: تدابير العناية الواجبة

أ. تدابير العناية الواجبة

لتحقيق أساس متين لتطبيق المنهج القائم على المخاطر؛ ينبغي على المؤسسة المالية معرفة عملائها والمستفيدين الحقيقيين بشكل كاف لتصنيف مخاطر العملاء وعلاقات العمل من منظور مكافحة غسل الأموال وتمويل الإرهاب لتتمكن من تركيز وتوجيه مواردها اللازمة للعملاء وعلاقات العمل عالية الخطورة للتخفيف من مخاطر غسل الأموال وتمويل الإرهاب؛ ولتحقيق هذا الهدف ينبغي أن تقوم المؤسسة المالية بتصنيف العملاء على أساس المخاطر المرتبطة بهم كما هو وارد في قسم تقييم مخاطر غسل الأموال وتمويل الإرهاب في هذا الدليل؛ وتشكل المعلومات التي يتم الحصول عليها من العميل أداة أساسية ورئيسية في تصنيف مخاطر العميل؛ لذا على المؤسسة المالية الحصول على معلومات موثوقة للعملاء وأن تتحقق منها وأن تكون هذه المعلومات محدّثة وملائمة.

إن حجم الأعمال التي ترغب المؤسسة المالية في قبولها لابد أن يقابله تدابير وقائية تخفف من المخاطر المرتبطة بها، ويتوقع من المؤسسة المالية أن تضع سياسة واضحة بشأن قبول العملاء والأعمال، وتتحقق من أن لديها مستوى كاف من الضوابط الداخلية لإدارة مخاطر غسل الأموال وتمويل الإرهاب وتخفيفها، ومن هذه التدابير الوقائية تطبيق تدابير العناية الواجبة للتعرف والتحقق من هوية العميل أو الشخص الذي يتصرف نيابة عن العميل أو المستفيد الحقيقي.

وقد تضمنت المادة (السابعة) من نظام مكافحة غسل الأموال ولائحته التنفيذية والمادة (السابعة عشرة) من اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله الالتزامات التي يجب على المؤسسة المالية الوفاء بها عند تطبيق تدابير العناية الواجبة.

1-3 ينبغي على المؤسسة المالية وضع سياسة لقبول العملاء والأعمال الجديدة تشمل تدابير العناية الواجبة التي ستقوم بتنفيذها للتعرف والتحقق من هوية العميل أو الشخص الذي يتصرف نيابة عن العميل أو المستفيد الحقيقي، على أن تتوافق السياسة مع نتائج تقييم المخاطر وأن تقوم بتوثيقها واعتمادها على مستوى مجلس الإدارة.

2-3 على المؤسسة المالية تطبيق تدابير العناية الواجبة وفقاً لنوع ومستوى المخاطر التي يشكلها العميل أو المستفيد الحقيقي أو علاقة عمل محددة، على أن تنفذ تدابير العناية الواجبة في الحالات التالية:

(أ) قبل البدء في إقامة علاقة عمل جديدة؛

(ب) قبل إجراء تعامل لصالح شخص طبيعي أو اعتباري ليس بينهما علاقة عمل، سواء تم هذا التعامل لمرة واحدة أو لمرات متعددة بحيث تبدو تلك التعاملات متصلة ببعضها؛

(ج) عند الاشتباه بعمليات غسل أموال أو تمويل إرهاب؛

(د) عند الشك في مدى صحة أو كفاية البيانات الخاصة بالعميل التي سبق الحصول عليها؛

هـ) قيام العميل بتنفيذ عملية لا تتماشى مع سلوك العميل أو بياناته.

3-3 ينبغي أن تتضمن تدابير العناية الواجبة بحد أدنى ما يلي:

(أ) التعرف على هوية العميل، والتحقق منها باستخدام وثائق أو بيانات أو معلومات من مصدر موثوق ومستقل، وينبغي أن يكون المصدر معروفاً وذا سمعة حسنة وتثق به المؤسسة المالية للتحقق من معلومات العميل، وفي جميع الاحوال لا يمكن أن يكون مصدر المعلومات أو البيانات المؤسسة المالية ذاتها أو العميل نفسه بل ينبغي أن يكون المصدر مستقلاً، وعلى سبيل المثال، تعد المعلومات والمستندات التي تتصدرها الجهات الحكومية من المصادر الموثوقة والمستقلة. على أن يتم التعرف على العميل وفقاً لما يلي³؛

- الشخص الطبيعي: الحصول على الاسم الكامل للشخص المدون في الإثباتات الرسمية المعتمدة، بالإضافة إلى عنوان محل الإقامة أو العنوان الوطني، وتاريخ ومكان الولادة والجنسية ومصدر الدخل والتحقق من تلك المعلومات.

- الشخص الاعتباري: الحصول على اسم الشخص وشكله القانوني، وإثبات التأسيس، التي تنظّم وتحكم عمل الشخص الاعتباري أو الترتيب القانوني، وأسماء كافة المديرين وكبار الإداريين لديه، والعنوان الرسمي المسجل، ومكان العمل إذا كان مختلفاً، ومصادر إيرادات الشخص الاعتباري والتحقق من هذه المعلومات.

(ب) التعرف على هوية الشخص الذي يتصرف نيابة عن العميل والتحقق منها ومن مصدر موثوق ومستقل، حتى يتحقق لدى المؤسسة المالية المعرفة بأن هذا الشخص مصرح له فعلاً بالتصرف بهذه الصفة. وينبغي على المؤسسة المالية اتخاذ التدابير الكافية لتحديد الشخص الذي يتصرف نيابة عن العميل، بما يشمل تحديد طبيعة العلاقة بين الشخص الذي يتصرف نيابة عن العميل والعميل، وتطبيق التدابير الواردة في البند (أ)؛

(ج) التعرف على هوية المستفيد الحقيقي، واتخاذ إجراءات كافية للتحقق منها باستخدام وثائق أو بيانات أو معلومات من مصدر موثوق ومستقل كما هو وارد في قسم المستفيد الحقيقي؛

(د) فهم الغرض من علاقة العمل وطبيعتها والحصول على معلومات إضافية بشأنها عند الحاجة إلى ذلك؛

(هـ) فهم هيكل الملكية والسيطرة على العميل الاعتباري.

4-3 ينبغي على المؤسسة المالية أن تضع الإجراءات اللازمة لجمع المعلومات الكافية عن العملاء وعن استخدامهم المتوقع للمنتجات والخدمات، على أن يتم تحديد تفاصيل المعلومات وطبيعتها حسب درجة ومستويات المخاطر، حيث تتطلب علاقات العمل والعملاء عالية الخطورة تدقيقاً أكبر من المخاطر التي يشكلها العميل وعلاقة العمل.

5-3 يجوز للمؤسسة المالية عدم تطبيق تدابير العناية الواجبة عند كل عملية يتم تنفيذها لمصلحة العميل، حيث يمكن للمؤسسة المالية الاعتماد على البيانات والمعلومات التي سبق الحصول عليها في هذا الشأن على أن تكون محدثّة وملائمة وغير مشكوك فيها.

6-3 على المؤسسة المالية عدم قبول عملاء أو علاقات عمل أو تنفيذ عمليات دون معرفة اسم العميل والمستفيد الحقيقي والتحقق من بياناتهم، كما يُحظر على المؤسسة المالية قبول عملاء أو إنشاء علاقات عمل أو تنفيذ عمليات بأسماء مرقمة أو مرمَزة أو باستخدام أسماء مجهولة أو وهمية.

7-3 ينبغي على المؤسسة المالية تطبيق تدابير العناية الواجبة باستمرار على العملاء وعلاقات العمل والمستفيد الحقيقي بحسب نوع ومستوى المخاطر، والتحقق من العمليات التي تتم طوال فترة العلاقة بهدف:

(أ) التأكد من مواءمة بيانات العميل والمستفيد الحقيقي ونشاطه مع المخاطر التي يمثلها؛

(ب) التأكد أن الوثائق والبيانات والمعلومات التي تم جمعها بموجب تدابير العناية الواجبة محدّثة وملائمة، وتتواءم مع نشاط العميل وعملياته؛

(ج) النظر في تقديم بلاغ اشتباه للإدارة العامة للتحريات المالية عند توافر الأسباب الكافية للاشتباه؛

(د) إعادة تقييم مخاطر العملاء بناءً على معاملاتهم وأنشطتهم؛

(هـ) التحقق من المستفيد الحقيقي بشكل مستمر من علاقة العمل والعمليات؛

(و) التحقق ما إذا كان العميل شخصاً سياسياً معرضاً للمخاطر.

8-3 ينبغي على المؤسسة المالية تحديد مرات مراجعة وتحديث معلومات العملاء بناءً على مستوى ودرجة مخاطر العميل، على أن يتم تطبيق تدابير العناية الواجبة بشكل مستمر أكثر تكراراً للعملاء ذوي المخاطر العالية واتخاذ التدابير المعززة المناسبة لذلك.

9-3 لا ينبغي حضور العميل للمؤسسة المالية عند تحديث ومراجعة بيانات ومعلومات العميل للتحقق من معلومات الهوية في حال التحقق من معلومات الهوية باستخدام الخدمات الالكترونية للتوثيق المعتمدة من مركز المعلومات الوطني، على أن تقوم المؤسسة المالية بتحديد مدى الحاجة لمزيد من التوثيق أو لحضور العميل حسب مستوى ودرجة مخاطر العميل.

10-3 على المؤسسة المالية عند الاعتماد على الخدمات الالكترونية الموثوقة والمستقلة للتعرف والتحقق من العميل أن تقوم بتحديد مدى الحاجة لمزيد من التوثيق من عدمه بحسب مستوى ودرجة مخاطر العميل، وأن تقوم بتنفيذ التدابير الوقائية اللازمة للتخفيف من مخاطر علاقة العمل، وأن تضع المؤسسة المالية الإجراءات والتدابير اللازمة للتحقق من صحة ومراجعة المعلومات التي تم الحصول عليها عن العميل بالاعتماد على الخدمات الالكترونية الموثوقة والمستقلة، على أن يشمل ذلك أيضاً المعلومات المقدمة من قبل العميل.

11-3 على المؤسسة المالية اتخاذ كافة التدابير الازمة لتحديث ومراجعة معلومات العملاء والمستفيد الحقيقي، وينبغي على المؤسسة المالية عند اتخاذها لتدابير وقائية غير ناجحة أن تحتفظ بمستند يوضح ذلك كما هو وارد في الفقرة (6-6) في قسم حفظ السجلات، وفي حال لم تكن المؤسسة المالية قادرة على الالتزام بمتطلبات تدابير العناية الواجبة فيجب عليها عدم إنشاء علاقة العمل أو تنفيذ معاملة مع العميل، وعندما يتعلق الأمر بعملائها أو علاقات العمل الحالية، فعلى المؤسسة المالية إنهاء علاقة العمل التي تربطها بهم، والنظر في رفع بلاغ اشتباه إلى الإدارة العامة للتحريات المالية.

12-3 على المؤسسة المالية وضع إجراءات فعالة للتحقق من جميع أسماء العملاء والمستفيدين الحقيقيين بما فيهم كافة المديرين وكبار الإداريين والملاك والشخص الذي يتصرف نيابة عن العميل مقابل الأسماء التي صنّفت من قبل السلطات المحلية والأمم المتحدة كأشخاص مدرجين في قوائم العقوبات قبل إنشاء العلاقة أو أثناء العلاقة أو إجراء العملية، والالتزام بما تضمنته الفقرة (8-15) في قسم الإبلاغ عن العمليات المشتبه بها.

13-3 ينبغي على المؤسسة المالية مراقبة ومتابعة قوائم العقوبات الصادرة والمتوفرة عن الدول الأخرى⁴ والتحقق من جميع العمليات والتحويلات ومقارنتها مع هذه القائم لتفادي أية إشكاليات قانونية محتملة قد تواجه المؤسسة المالية أو أي جهات اخرى محلية أو دولية، وكذلك لتجنب تجميد عمليات أو تحويلات العملاء.

14-3 على المؤسسة المالية في حال الاشتباه بوجود عملية غسل أموال أو تمويل إرهاب ولديها مبررات قوية وأسباب معقولة بأن العميل قد ينتبه لوجود حالة اشتباه في حال قيامها بتطبيق تدابير العناية الواجبة؛ أن تقرر وفقاً لسلطتها التقديرية عدم تطبيق تدابير العناية الواجبة على أن تلتزم بما تضمنته الفقرة (8-8) في قسم الإبلاغ عن العمليات المشتبه بها.

15-3 ينبغي على المؤسسة المالية إيجاد أفضل الوسائل التقنية لتحديد وتسجيل البيانات وفقاً لمتطلبات تدابير العناية الواجبة، بحيث يمكن متابعة وتحديد التغيرات التي تتم على هذه البيانات وتحديد تاريخ التغيير وأن تكون البيانات المسجلة والمدخلة صحيحة ووفقاً لما تم تقديمه من قبل العميل وبعد التحقق منها، على أن تشمل:

(أ) بيانات العملاء؛

(ب) بيانات المستفيد الحقيقي؛

(ج) بيانات الملاك وكافة المديرين وكبار الإداريين لدى العميل؛

(د) الشخص الذي يتصرف نيابة عن العميل.

16-3 يمكن للمؤسسة المالية قبول تنفيذ عملية لعميل عارض (عابر) لا يرتبط مع المؤسسة المالية بعلاقة تعاقدية وذلك للأفراد (المواطن والمقيم) والزوّار بموجب تأشيرة. أو إقامة مؤقتة. آخذاً بالاعتبار ما تضمنته الفقرة (4-4) في قسم تدابير العناية المعززة. ³على المؤسسات المالية تطبيق تدابير العناية الواجبة حسب الفقرة رقم (3-3) إضافة إلى ما تتضمنه اللائحة التنفيذية لنظام مراقبة شركات التأمين التعاوني، واللائحة التنظيمية لسلوكيات سوق التأمين، وضوابط إصدار وتشغيل بطاقات الائتمان وبطاقات الحسم الشهري، وقواعد خدمات الدفع المسبق، والقواعد المنظمة لمزاولة أعمال الصرافة.

⁴ مثل عقوبات الاتحاد الأوروبي، أو عقوبات مكتب مراقبة الأصول الأجنبية في وزارة الخزانة الأمريكية أو عقوبة وزارة الخارجية الأمريكية أو الانتربول أو غيرها.ب. المستفيد الحقيقي

لتطبيق المنهج القائم على المخاطر ينبغي أن تكون المؤسسة المالية متيقنة من هوية المستفيد الحقيقي أو أي شخص يسيطر على علاقة العمل، ولا يمكن للمستفيد الحقيقي أن يكون شخصا اعتبارياً، بل يجب أن يكون شخصاً طبيعياً يملك أو يسيطر على الشخص الاعتباري بصورة مباشرة أو غير مباشرة.

إن إخفاء معلومات الملكية للأعمال والعمليات تُعد من الاساليب المستخدمة في عمليات غسل الاموال وتمويل الارهاب؛ وعليه يعتبر جمع المعلومات اللازمة والتحقق من هوية المستفيد الحقيقي أو أي شخص يسيطر على العلاقة من الخطوات الهامة لمكافحة غسل الاموال وتمويل الإرهاب.

تضمنت المادة (3/7) من اللائحة التنفيذية لنظام مكافحة غسل الأموال والمادة (السابعة عشرة) من اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله التدابير التي يجب على المؤسسة المالية القيام بها لتحديد المستفيد الحقيقي والتعرف عليه.

17-3 على المؤسسة المالية التعرف على هوية المستفيد الحقيقي، واتخاذ إجراءات كافية وملائمة للتحقق منها باستخدام وثائق أو بيانات أو معلومات من مصدر موثوق ومستقل، ولتحديد المستفيد الحقيقي ينبغي على المؤسسة المالية الحصول على كافة التفاصيل والمعلومات اللازمة والضرورية ومراجعتها، حتى يتحقق لديها معرفة المستفيد الحقيقي، على أن تتوافق تدابير العناية الواجبة المتخذة من المؤسسة المالية مع درجة ومستوى المخاطر.

18-3 ينبغي على المؤسسة المالية تحديد هوية الشخص الطبيعي الذي يملك أو يسيطر على (25%) أو أكثر من حصص الشخص الاعتباري، واتخاذ التدابير الكافية والمعقولة للتحقق من هويته، على أن تأخذ المؤسسة المالية بالاعتبار أن الشخص الطبيعي صاحب حصة السيطرة (25%) قد لا يشكل بالضرورة المستفيد الحقيقي، وفي هذه الحالة أو عند عدم وجود شخص طبيعي يملك أو يسيطر على (25%) أو أكثر من ملكية الشخص الاعتباري، أو في حالة توفر اشتباه بأن مالك حصة السيطرة ليس المستفيد الحقيقي، يمكن للمؤسسة المالية أن تتخذ التدابير الوقائية التالية:

(أ) تحديد هوية الأشخاص الطبيعيين الذين يشغلون مناصب الإدارة العليا لدى الشخص الاعتباري؛ بحيث يتوفر لدى المؤسسة المالية قناعة كافية في سيطرتهم على الشخص الاعتباري؛

(ب) تحديد هوية الملاك الذين يسيطرون على حصة أقل من (25%) في حال اتضح للمؤسسة المالية أنهم المستفيدون الحقيقيون أو المسيطرون على الشخص الاعتباري؛

(ج) تحديد هوية الشخص الطبيعي الذي يشغل منصب مسؤول الإدارة العليا؛

(د) تحديد العميل عالي المخاطر، واتخاذ التدابير الوقائية بما فيها تدابير العناية المعززة والمراقبة المستمرة للعميل؛

(هـ) الاحتفاظ بسجلات للتدابير والإجراءات التي اتخذتها المؤسسة المالية، بالإضافة إلى الأسباب التي دعتها للاشتباه بأن مالك حصة السيطرة ليس المستفيد الحقيقي.

19-3 ينبغي على المؤسسة المالية ألا تعتمد بشكل أساسي على إفادة العملاء المكتوبة لتحديد المستفيد الحقيقي، ويجب عليها اتخاذ إجراءات معقولة وكافية للتحقق من المستفيد الحقيقي؛ من خلال فهم هيكل الملكية والسيطرة على الشخص الاعتباري، ويمكن للمؤسسة المالية فهم هيكل الملكية والسيطرة من خلال الرجوع لأي من المستندات التالية:

(أ) بيانات الشركات المساهمة المدرجة في السوق المالية؛

(ب) سجل المساهمين؛

(ج) عقد التأسيس؛

(د) محاضر اجتماعات مجلس الإدارة؛

(هـ) السجل التجاري للشركة؛

(و) النظام الأساسي.

20-3 على المؤسسة المالية الاحتفاظ بالسجلات والمستندات ذات العلاقة بالتعرف والتحقّق من المستفيد الحقيقي كما هو وارد في الفقرة (6-1) من قسم السجلات.

21-3 عندما يكون عميل المؤسسة المالية فرداً يتعيّن على المؤسسة المالية التأكد من أن العلاقة مع العميل تُستخدَم لمصلحة الفرد الذي سجل باسمه شخصياً وللأغراض المخصص لها (تحديد ما إذا كان العميل يتصرّف لمصلحته شخصياً). وفي حال وجود شك بان العميل يتصرف لمصلحة آخرين، يجب على المؤسسة المالية أن تحدد الصفة التي يتصرف بها العميل أو بالنيابة عنه. وتحدد هوية المستفيد الحقيقي على نحو يرضي المؤسسة المالية. كما يتعيّن على المؤسسة المالية أن تضمن بأن أيّ شخص يزعم التصرّف بالنيابة عن العميل هو مخوّل وأن تحدد وتتحقق من هويّة ذلك الشخص.

ت. الاعتماد على طرف ثالث في استشفاء تدابير العناية الواجبة

يجوز للمؤسسة المالية الاعتماد على مؤسسة مالية أخرى أو أي من أصحاب الأعمال والمهن غير المالية المحددة لاستيفاء تدابير العناية الواجبة. ومع ذلك، إن قيام المؤسسة المالية بمباشرة تدابير العناية الواجبة للعملاء بنفسها يضعها في وضع أفضل لجمع وتقييم مخاطر العميل، لاسيما إذا تضمنت تدابير العناية الواجبة مقابلة العملاء شخصياً (وجهاً لوجه).

وفي جميع الحالات تظل مسؤولية تطبيق تدابير العناية الواجبة، وفقاً للالتزامات الواردة في نظام مكافحة غسل الأموال ولائحته التنفيذية ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية، على عاتق المؤسسة المالية المستعينة بجهة أخرى، حيث تتـحمّل المؤسسة المالية المستعينة المسؤولية التامة للالتزام بالمتطلبات النظامية الخاصة بتدابير العناية الواجبة وتعليمات إسناد مهام لطرف ثالث الصادرة من البنك المركزي.

وقد سمحت المادة (7/10) من اللائحة التنفيذية لنظام مكافحة غسل الأموال للمؤسسة المالية بأن تستعين بمؤسسة مالية أخرى أو أي من أصحاب الأعمال والمهن غير المالية المحددة لاستيفاء تدابير العناية الواجبة للعميل، بما في ذلك الجهات التي تكون جزء من ذات المجموعة المالية. وتحدد المادتان (11/7) و(13/7) من اللائحة ذاتها الشروط التي يجب التأكد من تحققها قبل أن تعمد المؤسسة المالية إلى الاعتماد على طرف آخر.

22-3 يجوز للمؤسسة المالية أن تستعين بطرف ثالث سواء كانت مؤسسة مالية أو أي من أصحاب الأعمال والمهن غير المالية المحددة لتنفيذ تدابير العناية الواجبة، وفقاً للشروط الاتية:

(أ) التأكد من أن الطرف الثالث خاضع للتنظيم والاشراف والرقابة، ويطبّق تدابير العناية الواجبة وحفظ السجلات الواردة في نظام مكافحة غسل الأموال ولائحته التنفيذية ونظام مكافحة جرائم الإرهاب وتمويله ولائحته التنفيذية؛

(ب) اتخاذ المؤسسة المالية إجراءات للتأكد من أن الحصول على معلومات تدابير العناية الواجبة سيتم توفيرها عند الطلب، ومن دون تأخير من الطرف الثالث؛

(ج) الحصول الفوري على كافة المعلومات المرتبطة بتدابير العناية الواجبة بما فيها تدابير العناية المعززة والمبسطة من الطرف الثالث؛

(د) على المؤسسة المالية أن تأخذ بعين الاعتبار المعلوماتُ المتوفرةُ لدى اللجنة الدائمة لمكافحة غسل الأموال واللجنة الدائمة لمكافحة الإرهاب وتمويله والإدارة العامة للتحريات المالية حول الدول عالية المخاطر التي يتم تحديدها عند تحديد الدول التي يمكن أن يكون الطرف الثالث يمارس أعماله فيها.

23-3 ينبغي على المؤسسة المالية تقييم مخاطر غسل الأموال وتمويل الإرهاب المرتبطة بالاعتماد على الطرف الثالث، على أن تقوم المؤسسة المالية بتطوير وتطبيق سياسات واجراءات مناسبة وملائمة لإدارة المخاطر، وقد تتضمن التدابير والإجراءات ما يلي:

(أ) تحديد الحد الأدنى لمتطلبات تدابير العناية الواجبة التي ينبغي على الطرف الثالث الوفاء بها؛

(ب) القيام بإجراءات فحص متكررة للمعلومات والمستندات التي تم الحصول عليها لتطبيق تدابير العناية الواجبة بما فيها تدابير العناية المعزّزة أو المبسّطة؛

(ج) مراقبة العملاء وعلاقات العمل التي تم انشاء العلاقة معهم بالاعتماد على الطرف الثالث وتطبيق تدابير رقابية مُكثفة تجاههم وفقاً لنتائج مخاطر غسل الأموال وتمويل الإرهاب.

24-3 ينبغي على المؤسسة المالية التحقق بشكل دوري (بحد أدنى بشكل سنوي) أن الطرف الثالث لديه القدرة والامكانات والصلاحيات اللازمة والكافية للوفاء بمتطلبات تدابير العناية الواجبة المسندة إليه بشكل مهني؛ على أن تقوم المؤسسة المالية بتقييم مدى التزام الطرف الثالث بمتطلبات تدابير العناية الواجبة بشكل مستمر.

25-3 يحق للمؤسسة المالية الحصول مباشرة على بيانات ومعلومات العميل الخاصة بتدابير العناية الواجبة من الجهة المستعان بها لتنفيذ تدابير العناية الواجبة، إذا كانت هذه الجهة سبق وأن قامت بتنفيذ تدابير العناية الواجبة لنفس العميل عند تعامله مع مؤسسة مالية أخرى، على أن يراعى في ذلك اكتمال البيانات والمعلومات المطلوبة وأن يتم تطبيق تدابير العناية بشكل مستمر حسب المتطلبات الواردة في الفقرة (3-7) في قسم تدابير العناية الواجبة.

رابعاً: تدابير العناية المعززة

أ. تدابير العناية الواجبة المعززة

يعد تصنيف العميل وفق درجة ومستوى المخاطر المرتبط به عنصر رئيسي من منهج المؤسسة المالية القائم على المخاطر، وعلى المؤسسة المالية تحديد عوامل المخاطر التي تؤخذ بالاعتبار عند تصنيف العميل في فئة العملاء عالي المخاطر من منظور غسل الأموال وتمويل الإرهاب، وأن تقوم باتخاذ خطوات إضافية لجمع المعلومات حيال العملاء وعلاقات العمل عالية الخطورة؛ وذلك لفهم وتقييم المخاطر ومراقبة المعاملات بدقة أكثر. ويقع على عاتق المؤسسة المالية مسؤولية تحديد العملاء ذوي المخاطر العالية، سواء بشكل فردي أو حسب الفئة، وبناءً على ذلك، تقوم المؤسسة المالية بتطبيق تدابير العناية الواجبة المعززة، بما يؤدي في نهاية المطاف إلى تخفيف المخاطر.

ويمكن للمؤسسة المالية الرجوع إلى مجموعة من المصادر المتاحة لها لتصنيف درجة ومستوى مخاطر العميل عالي الخطورة، بما في ذلك نموذج جمع البيانات الذي أعدّه البنك المركزي، وتوجيهات مجموعة العمل المالي (فاتف) الهادفة لمساعدة المؤسسة المالية على تحديد العملاء الذين ينتمون لفئات المخاطر المرتفعة.

وقد تضمنت المادة (14/7) من اللائحة التنفيذية لنظام مكافحة غسل الأموال والمادة (السابعة عشرة) من اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله مسؤولية المؤسسة المالية بتطبيق تدابير العناية المعززة حينما تكون مخاطر غسل الأموال أو تمويل الإرهاب مرتفعة وذلك استناداً إلى أنواع ومستويات المخاطر التي يشكلها عميل أو علاقة عمل محددة. كما ألزمت المادة (الحادية عشرة) من نظام مكافحة غسل الأموال والمادة (السادسة والستون) من نظام مكافحة جرائم الإرهاب وتمويله المؤسسة المالية لتطبيق تدابير العناية الواجبة المعزّزة المتناسبة مع المخاطر التي قد تنشأ من علاقات عمل ومعاملات مع شخص يأتي من دولة حددتها هي أو حددتها اللجنة الدائمة لمكافحة غسل الأموال أو اللجنة الدائمة لمكافحة الإرهاب وتمويله بأنها دولة عالية المخاطر.

1-4 ينبغي للمؤسسة المالية أن تصمم وتنفذ المنهج القائم على المخاطر لديها بشكل يمكّنها من التعرف على العملاء والمستفيدين الحقيقين ذوي المخاطر العالية وفقاً لعناصر المخاطر المحددة في الفقرة (1-1) في قسم تقييم مخاطر غسل الأموال وتمويل الإرهاب. وعند تصنيف العميل أو علاقة عمل في فئة المخاطر العالية ينبغي أن تقوم المؤسسة المالية باتخاذ تدابير معزّزة للتخفيف من المخاطر بما فيها تدابير العناية الواجبة المعزّزة.

2-4 ينبغي أن تقوم المؤسسة المالية بتضمين إجراءات التدابير المعزّزة التي سيتم اتخاذها تجاه العملاء وعلاقة العمل عالية الخطورة ضمن السياسات والإجراءات المعتمدة لمكافحة غسل الأموال وتمويل الإرهاب، وقد تشمل التدابير ما يلي:

(أ) الحصول على معلومات عن وظيفة أو نشاط أو مهنة العميل والتحقق من صحة المعلومات؛

(ب) تحديد ومعرفة مصدر الأموال/الدخل عند بداية التعامل وعند تنفيذ عمليات أثناء فترة التعامل، والتحقق من صحة البيانات والمعلومات؛

(ج) الحصول على معلومات بشأن حجم الأصول والمعاملات للعميل؛

(د) إجراء زيارات ميدانية للتحقق من طبيعة الأنشطة التجاريّة للعميل؛

(هـ) الحصول على أي مستندات أو معلومات إضافية للتعرف على العميل.

3-4 على المؤسسة المالية عند تحديد عميل عالي الخطورة قبل/بعد إنشاء العلاقة الحصول على موافقة الإدارة العليا للتعامل مع العميل واستمرار العلاقة معه.

4-4 على المؤسسة المالية تطبيق التدابير المعززة على العملاء وعلاقات العمل عالية الخطورة على أي شخص طبيعي أو اعتباري وإن كانت المؤسسة المالية ليست في علاقة عمل معه؛ إذا ما شكل مخاطر عالية من منظور غسل الأموال وتمويل الإرهاب.

5-4 ينبغي على المؤسسة المالية تنفيذ تدابير العناية المعززة في حال معرفتها أن مؤسسة مالية أخرى قد رفضت التعامل مع عميل محدّد ومعرفة أسباب الرفض وبذل إجراءات عناية إضافية عند معرفتها بأن السبب اشتباه يتعلق بمكافحة غسل الأموال أو تمويل الإرهاب.

6-4 على المؤسسة المالية أن تقوم بتطبيق تدابير العناية الواجبة المعززة تجاه العملاء ذوي الهيكل التنظيمي المُعقد بما يكفل للمؤسسة المالية فهم وتحديد مخاطر العميل والتعرف والتحقق من المستفيد الحقيقي.

7-4 ينبغي على المؤسسة المالية اتخاذ الاجراءات المناسبة لتحديد الدول عالية الخطورة لارتباطها بمخاطر غسل الأموال وتمويل الإرهاب وتطبيق التدابير المعززة التي تتناسب مع المخاطر التي قد تنشأ من علاقات عمل ومعاملات مع شخص يأتي من هذه الدول، وذلك من خلال الآتي:

(أ) متابعة ما يصدر عن اللجنة الدائمة لمكافحة غسل الأموال فيما يتعلق بالدول عالية المخاطر التي تحددها اللجنة؛

(ب) متابعة ما يصدر عن اللجنة الدائمة لمكافحة الإرهاب وتمويله فيما يتعلق بالدول عالية المخاطر التي تحددها اللجنة؛

(ج) متابعة ما يصدر عن مجموعة العمل المالي (فاتف) بشأن أوجه القصور لدى الدول بتطبيق تدابير وقائية لحماية النظام المالي الدولي من مخاطر غسل الأموال وتمويل الإرهاب.

8-4 ينبغي على المؤسسة المالية عند اتخاذها لأي تدابير معززة تجاه العميل أن تقوم بتوثيق هذه التدابير على نحو ملائم وفقاً للفقرة (6-1) في قسم حفظ السجلات.

ب. الشخص السياسي المعرض للمخاطر

يُعد التعرف على الشخص السياسي، ومدى اعتباره شخصاً سياسياً مُعرضاً للمخاطر من عدمه أحد تدابير العناية الواجبة التي تطبقها المؤسسة المالية على عملائها لتطبيق المنهج القائم على المخاطر في ممارسة أعمالها، حيث قد يؤدي التأثير السياسي وسلطة الشخص السياسي المعرض للمخاطر إلى استخدام سلطته للإثراء غير المشروع، وغالباً ما تُنقل عائدات هذه الثروات تحت أسماء أقارب أو أشخاص مقرّبين من الشخص السياسي المعُرض للمخاطر بغرض حجبها.

لذلك ينبغي على المؤسسة المالية اتخاذ تدابير معقولة لتحديد ما إذا كان العميل أو المستفيد الحقيقي شخصاً سياسياً معرضاً للمخاطر، وفي حالات وجود علاقة عمل ذات مخاطر عالية مع هؤلاء الأشخاص، على المؤسسة المالية تطبيق تدابير معززة، وتطبق هذه التدابير المعززة على جميع أنواع الأشخاص السياسيين المعرضين للمخاطر وأفراد عائلاتهم أو الأشخاص المقربين الذين تربطهم صلة بهؤلاء الأشخاص.

وقد ألزمت المادة (الثامنة) من نظام مكافحة غسل الأموال ولائحته التنفيذية المؤسسة المالية بوضع إجراءات داخلية وتوفير الأدوات المناسبة لتحديد الشخص السياسي المعرض للمخاطر وتنفيذ تدابير العناية المعززة تجاهه.

9-4 ينبغي على المؤسسة المالية استخدام أدوات وتدابير ملائمة ومناسبة لتحديد ما إذا كان العميل أو المستفيد الحقيقي شخصاً سياسياً معرضاً للمخاطر سواءً أكان شخصاً أجنبياً أو محلياً، وقد تشمل هذه الأدوات والتدابير ما يلي:

(أ) البحث عن العميل في أي مصادر معلوماتية متوفرة؛

(ب) الاعتماد على قاعدة بيانات موثوقة للتعرف والتحقق من الأشخاص السياسيين، بما فيها استخدام برامج أو أنظمة معلومات تمكنها من التحقق فيما إذا كان العميل، أو العميل المحتمل، أو المستفيد الحقيقي هو شخص سياسي معرض للمخاطر؛

(ج) إدراج أسئلة معينة تتعلق بكون العميل شخصاً معرضاً سياسياً عند بدء العلاقة أو عند تحديث ومراجعة بيانات ومعلومات العميل؛

(د) التحقق من المنصب الذي يشغله العميل وإمكانية استخدام النفوذ المرتبطة بالمنصب.

10-4 ينبغي على المؤسسة المالية أن تأخذ بعين الاعتبار أن الاعتماد على الأنظمة والبرامج الالكترونية بحد ذاتها لا تضمن الالتزام الكامل بمتطلبات نظام مكافحة غسل الأموال ولائحته التنفيذية، حيث تبقى مسؤولية التأكد من كون العميل شخص سياسي مُعرض للمخاطر من عدمه على عاتق المؤسسة المالية، وقد يكون الجمع بين الأدوات الواردة في الفقرة (4-9) ذو فعالية عالية للتعرف والتحقق من الشخص السياسي المُعرض للمخاطر.

11-4 11-4 ينبغي على المؤسسة المالية تحديد ما إذا كان العميل أو المستفيد الحقيقي شخصاً سياسياً معرضاً للمخاطر في الحالات التالية:

(أ) قبل البدء في إقامة علاقة عمل جديدة؛

(ب) قبل إجراء تعامل لصالح شخص طبيعي أو اعتباري ليس بينهما علاقة عمل، سواء تم هذا التعامل لمرة واحدة أو أكثر بحيث تبدو تلك التعاملات متصلة ببعضها؛

(ج) عند تحديث بيانات العميل ومراجعتها؛

(د) عند اشتباه المؤسسة المالية أن العميل شخص سياسي معرض للمخاطر.

12-4 ينبغي على المؤسسة المالية تطبيق تدابير العناية الواجبة باستمرار على العملاء وعلاقات العمل والمستفيد الحقيقي للتحقق ما إذا كان العميل شخص سياسي مُعرض للمخاطر كما هو وارد في الفقرة (3-7) في قسم تدابير العناية الواجبة.

13-4 على المؤسسة المالية تصنيف الشخص الأجنبي السياسي كعميل عالي المخاطر وأن تقوم بتطبيق تدابير العناية المعززة للتخفيف من مخاطر العميل بما فيها:

(أ) الحصول على موافقة الإدارة العليا قبل إنشاء علاقة العمل أو استمرارها معه؛

(ب) اتخاذ كافة التدابير المعقولة لتحديد مصدر ثروته وأمواله؛

(ج) تطبيق تدابير معززة ومستمرة للعناية الواجبة لعلاقة العمل.

على أن تقوم المؤسسة المالية بتطبيق ذات التدابير على الشخص المحلي السياسي حينما تكون مخاطر غسل الأموال وتمويل الارهاب مرتفعة.

14-4 على المؤسسة المالية أن تقوم بتطبيق تدابير العناية المعززة ذات العلاقة بالشخص السياسي المعرض للمخاطر على أفراد عائلة الشخص السياسي المعرض للمخاطر وكذلك الشخص المقرب من الشخص السياسي المعرض للمخاطر.

15-4 لتحديد مستوى ودرجة المخاطر للشخص المحلي السياسي ينبغي على المؤسسة المالية الأخذ بعين الاعتبار المتطلبات الوارد ة في الفقرة (1-1) في قسم تقييم مخاطر غسل الأموال وتمويل الإرهاب. وقد تستعين المؤسسة المالية بالمعايير التالية لتحديد درجة ومستوى المخاطر:

(أ) المدة الزمنية التي قضاها الشخص المحلي السياسي المعرض للمخاطر مُكلفاً بمهمات عامة عليا في المملكة أو دولة أجنبية؛

(ب) مخاطر الفساد المرتبطة بالجهة التي يتولى فيها الشخص المحلي السياسي المعرض للمخاطر منصبه، ومدى تعرضها لمخاطر الفساد؛

(ج) محاولة العميل إخفاء أو تقديم معلومات غير دقيقة مرتبطة بتطبيق تدابير العناية الواجبة/المعززة مثل:

- إخفاء أو تقديم معلومات غير دقيقة تتعلق بوظيفة العميل ومدى ارتباطها بمناصب أو مهام عامة عليا في المملكة أو دولة أجنبية.

- إخفاء أو تقديم معلومات غير دقيقة ترتبط بمصدر الدخل/الثروة.

(د) استخدام الشخص المحلي السياسي المعرض للمخاطر لأفراد الاسرة أو الأشخاص المقربين منه للتصرف نيابة عنه.

16-4 ينبغي أن يكو ن لدى المؤسسة المالية أسباب كافية ومعقولة وموثقة مُستندة على نتائج تقييم مخاطر غسل الأموال وتمويل الإرهاب إذا ما قررت أن الشخص المحلي أو أفراد عائلته أو الأشخاص المقربين منه لا يشكلون مخاطر مرتفعة من منظور غسل الأموال وتمويل الإرهاب.

17-4 على المؤسسة المالية إذا تبين لها من وثائق تأمين الحماية و/أو الادخار أو وثائق التأمين ذات الصلة بالاستثمار أن المستفيد أو المستفيد الحقيقي شخص سياسي معرض للمخاطر أن تقوم باتخاذ تدابير عناية معززة للتخفيف من المخاطر قبل أن يتم دفع التعويضات بموجب تلك الوثائق أو قبل ممارسة أي حقوق تتعلق بتلك الوثائق، على أن تتضمن تدابير العناية المعززة ما يلي:

(أ) إبلاغ الإدارة العليا قبل أن يتم دفع التعويضات بموجب تلك الوثائق أو قبل ممارسة أي حقوق تتعلق بتلك الوثائق؛

(ب) إجراء فحص دقيق للعلاقة مع العميل والنظر في رفع بلاغ للإدارة العامة للتحريات المالية إذا كانت العملية مشتبه بها.

وقد تشمل الحقوق التي يمارسها العميل على الوثيقة ما يلي:

• إلغاء الوثيقة؛

• إلغاء الوثيقة خلال فترة السماح؛

• السحب الجزئي من مبلغ الاستثمار؛

• تغيير صندوق الاستثمار؛

• دفع أقساط أو اشتراكات إضافية.

18-4 ينبغي على المؤسسة المالية إذا لم تنجح في تحديد الشخص السياسي المعرض للمخاطر أو عند وجود شكوك لديها حيال ذلك، أن تضمّن في سجلاتها ما يلي:

(أ) الخطوات التي اتخذتها لتحديد نوع العميل؛

(ب) أسباب الشكوك لديها حول طبيعة المنصب أو الوظيفة التي يشغلها العميل أو ارتباطه بشخص سياسي معرض للمخاطر؛

(ج) أسباب عدم نجاح التدابير؛

(د) التاريخ الذي اتخذت فيه التدابير.

خامساً: تدابير العناية الواجبة المبسطة

من نتائج تبني المؤسسة المالية للمنهج القائم على المخاطر، تحديد وتصنيف العملاء وعلاقات العمل ذات المخاطر المنخفضة من منظور غسل الأموال وتمويل الإرهاب وبالتالي إمكانية أن تقوم المؤسسة المالية بتنفيذ تدابير مبسطة في الحالات التي تكون فيها نتائج تقييم مخاطر غسل الأموال وتمويل الإرهاب للعملاء أو علاقات العمل منخفضة الخطورة.

وليتسنى للمؤسسة المالية الوصول لهذه النتيجة؛ ينبغي جمع معلومات كافية عن العميل لتحديد مستوى المخاطر المرتبطة به.

وقد تضمنت المادة (5/5) من اللائحة التنفيذية لنظام مكافحة غسل الأموال والمادة (17) من اللائحة التنفيذية لنظام مكافحة جرائم الإرهاب وتمويله جواز تنفيذ تدابير مبسطة عندما تكون مخاطر غسل الأموال وتمويل الإرهاب منخفضة مع الاشتراطات اللازمة لذلك.

1-5 يجوز للمؤسسة المالية عندما تكون مخاطر غسل الأموال وتمويل الإرهاب منخفضة أن تتخذ تدابير مبسطة تجاه العميل وعلاقة العمل بشرط عدم وجود أي شبهة غسل الأموال أو تمويل الإرهاب، وينبغي أن تكون التدابير المبسطة متناسبة مع المخاطر المنخفضة، وتشمل التدابير المبسطة اتخاذ تدابير العناية الواجبة المبسطة للتعرف والتحقق من هوية العميل.

2-5 على المؤسسة المالية أن تقوم بتضمين التدابير والإجراءات المبسطة التي سيتم اتخاذها تجاه العملاء وعلاقة العمل منخفضة المخاطر ضمن السياسات والإجراءات المعتمدة لمكافحة غسل الأموال وتمويل الإرهاب.

3-5 لا يعني تطبيق التدابير المبسطة الاعفاء من متطلبات تدابير العناية الواجبة تجاه العميل، وإنما تطبيقها على نحو مخفف ومبسط يتوافق مع مخاطر غسل الأموال وتمويل الإرهاب التي يشكلها العميل أو المستفيد الحقيقي. حيث ينبغي على المؤسسة المالية - أيا كانت المخاطر التي يشكلها العميل أو علاقة العمل - الالتزام بالمعايير التالية عند تطبيق تدابير العناية الواجبة:

(أ) التعرف والتحقق من هوية العميل أو الشخص الذي يتصرف نيابة عن العميل بالاعتماد على مصدر موثوق ومستقل؛

(ب) تحديد المستفيد الحقيقي والتعرف والتحقق من هويته من مصدر موثوق ومستقل بحيث تقتنع المؤسسة المالية أنها تعرف المستفيد الحقيقي؛

(ج) فهم الغرض من علاقة العمل وطبيعتها؛

(د) فهم هيكل الملكية والسيطرة على العميل الذي يعتبر شخصاً اعتبارياً.

4-5 يجوز للمؤسسة المالية تطبيق تدابير العناية المبسطة لكافة المعايير الواردة في الفقرة (5-3) في قسم تدابير العناية الواجبة المبسطة. وتحدد المؤسسة المالية طبيعة ونوعية تدابير العناية المبسطة التي تتخذها وفقاً لتقييمها لمخاطر غسل الأموال وتمويل الإرهاب، وعادةً ما ترتبط تدابير العناية المبسطة بالعناصر التالية:

(أ) توقيت التحقق من المعلومات والمستندات المرتبطة بالعميل؛

(ب) كثافة ودورية عملية التعرف والتحقق من معلومات العميل؛

(ج) تفاصيل المعلومات وطبيعتها التي يتم الحصول عليها من العميل.

5-5 5-5 يمكن للمؤسسة المالية بعد التعرف على العميل، تأجيل عملية التحقق من الهوية، على أن تلتزم بما يلي:

(أ) أن تقوم بالتحقق من المعلومات والمستندات المرتبطة بالعميل بأسرع وقت ممكن؛

(ب) أن يكون تأجيل التحقّق من هوية العميل ضرورياً لعدم تعليق إجراءات العمل الطبيعية؛

(ج) أن تُطبق التدابير المناسبة والفعالة للسيطرة على مخاطر غسل الأموال وتمويل الإرهاب؛

(د) أن يتم وضع واتخاذ اجراءات لإدارة المخاطر فيما يتعلق بالظروف التي يمكن فيها للعميل الاستفادة من علاقة العمل قبل عملية التحقق.

6-5 ينبغي على المؤسسة المالية أن تخضع العملاء وعلاقات العمل التي تم تطبيق تدابير العناية المخففة تجاههم للمراقبة كما هو وارد في (7-3) في قسم مراقبة ومتابعة العمليات والأنشطة، وأن تنظر - نتيجة للمراقبة والمتابعة المستمرة _ في تطبيق تدابير العناية المعززة عند ارتفاع مخاطر غسل الأموال وتمويل الإرهاب.

7-5 على المؤسسة المالية عند تنفيذ عمليات لعميل عارض (عابر) استيفاء معلومات هوية المواطن أو المقيم أو معلومات الجواز والتأشيرة (زيارة/سياحة) أو المقيم بموجب إقامة مؤقتة، وتدوين رقمها كمرجع للعمليات المنفذة، وإذا كانت العملية خاصة بخدمة تحويل مالي أو شيكات، فيتم استيفاء صورة الهوية أو الجواز والتأشيرة. والالتزام بمتطلبات قسم التحويل البرقي.

8-5 يسمح للعميل العارض (عابر) بإجراء وتنفيذ العمليات التالية:

(أ) تسديد فواتير الخدمات؛

(ب) تسديد مستحقات الجهات الحكومية؛

(ج) تبديل العملات والتحويل المالي وصرف الشيكات بحد أقصى (5.000 ريال أو ما يعادله للعملية الواحدة، أو لا يتجاوز 50.000 ريال أو ما يعادله خلال العام).

(د) شراء وثائق منتجات التأمين الإلزامي للزوار.

سادساً: حفظ السجلات

ينبغي على المؤسسة المالية أن تجعل سجلاتها متاحة للجهات المختصة وإدارات المؤسسة المالية ذات العلاقة؛ للسماح بتحليل البيانات وتتبع التعاملات المالية وهيكلتها وتتبع مصدر العمليات ومنفذها والمفوضين بتنفيذ العمليات أو بالتوقيع.

وقد تضمنت المادة (الثانية عشرة) من نظام مكافحة غسل الأموال والمادة (الخامسة والستون) من نظام مكافحة جرائم الإرهاب وتمويله الالتزامات التي تقع على المؤسسة المالية لحفظ السجلات من حيث طبيعتها والحد الأدنى لحفظها، وإمكانية تمديد مدة حفظها بحسب المتطلبات النظامية.

1-6 على المؤسسة المالية حفظ السجلات لمدة لا تقل عن عشر سنوات من تاريخ انتهاء علاقة العمل أو تاريخ انتهاء العملية أو قفل الحساب أو العقد أو تاريخ إتمام عملية لعميل لا تربطه بالمؤسسة المالية علاقة عمل - عميل عارض (عابر) -. والالتزام بأي تعليمات قد تصدر من السلطة المختصة بتمديد مدة الاحتفاظ بالسجلات.

2-6 على المؤسسة المالية وضع إجراءات وضوابط داخلية معتمدة لحفظ السجلات وتوثيقها، وأن تراجعها وتعززها بشكل مستمر، وأن تتأكد من فاعلية تطبيقها، وأن تتضمن الإجراءات والضوابط الداخلية بحد أدنى ما يلي:

(أ) كيفية الاحتفاظ بالسجلات سواءً كانت ورقية أو الكترونية، وآلية وصلاحية الوصول للسجلات واسترجاعها؛

(ب) التدابير المتخذة للوفاء بالمتطلبات النظامية ذات العلاقة بحفظ السجلات في حالة حفظها خارج المملكة لضمان عدم وجود عوائق للوصول إلى تلك السجلات؛

(ج) ترتيبات إدارة حفظ السجلات لضمان الوفاء بالمتطلبات النظامية لمكافحة غسل الأموال وتمويل الإرهاب.

3-6 ينبغي على المؤسسة المالية أن تقوم بدعم الإدارة المختصة بحفظ السجلات بالموارد الكافية، وأن تتخذ التدابير اللازمة لصيانة وحماية الأنظمة التقنية للأرشفة لديها وإجراء الاختبارات الدورية (بحد أقصى بشكل سنوي) لتتحقق من فاعلية عملية تنظيم حفظ السجلات.

4-6 ينبغي على المؤسسة المالية أن تقوم بحفظ السجلات بطريقة قابلة للاسترجاع والتدقيق، وأن تكون حالة السجلات مكتملة وملائمة لتسمح بتحليل البيانات وتتبع التعاملات وهيكلتها، على أن توفر المؤسسة المالية للبنك المركزي السجلات اللازمة على النحو الوارد في الطلب.

5-6 ينبغي على المؤسسة المالية في حال اسناد حفظ السجلات إلى طرف ثالث أن تأخذ في عين الاعتبار التدابير التالية:

(أ) أن تورد وبوضوح في العقد ما يُلزم الطرف الثالث من تمكين المؤسسة المالية من الحصول على السجلات، إضافة إلى ضمان حصول البنك المركزي على حق الاطلاع بشكل مباشر على البيانات المتعلقة بإسناد مهام لطرف ثالث بالإضافة إلى حق الدخول إلى مقر مقدم الخدمة؛

(ب) أن تورد وبوضوح في العقد ما يُلزم الطرف الثالث بعدم تزويد أي جهة بالبيانات أو السجلات أو السماح بالدخول إلى الأماكن المستخدمة في حفظ المستندات أو الدخول إلى الأنظمة التقنية المستخدمة لحفظ البيانات أو السجلات، إلا من خلال المؤسسة المالية بعد التنسيق مع البنك المركزي؛

(ج) أن تجري المؤسسة المالية اختبارات دورية للطرف الثالث عن طريق طلب عينات مختلفة للسجلات للتأكد من التزام الطرف الثالث بما ورد في العقد من التزامات ومتطلبات تفي بالمتطلبات النظامية؛

(د) الأخذ بالمتطلبات الواردة في الفقرة (3-21) والفقرة (3-22) في قسم تدابير العناية الواجبة.

6-6 ينبغي على المؤسسة المالية عند اتخاذها لتدابير وقائية غير ناجحة أن تحتفظ بمستند يوضح التدابير المتخذة لمدة لا تقل عن عشر سنوات من تاريخ اتخاذ التدابير، على أن يتضمن المستند التاريخ الذي اتخذت فيه التدابير، أسباب عدم نجاح التدابير الوقائية، وعلى المؤسسة المالية في جميع الأحوال الالتزام بما تضمنته المبادئ الواردة في الفقرة (3-11) من قسم تدابير العناية الواجبة.

7-6 ينبغي على المؤسسة المالية حفظ المستندات المتعلقة بالتحقيقات الداخلية والفحص وتقارير النشاط المشتبه به لمدة لا تقل عن عشر سنوات من تاريخ رفع البلاغ للجهات المختصة أو اتخاذ القرار بعدم رفع البلاغ، وأن تراعي المؤسسة المالية في ذلك:

(أ) سرية البلاغات والتحقيقات الداخلية؛

(ب) (ب) تحديد الموظفين المخولين والمصرح لهم بالاطلاع على المستندات.

8-6 على المؤسسة المالية عند إجراء تحويلات برقية الاحتفاظ بكافة المعلومات الخاصة بمنشئ التحويل والمستفيد حسب ما تضمنه قسم حفظ السجلات.

9-6 في حالات التحويل البرقي إلى خارج المملكة، فيجب على المؤسسة المالية الوسيطة في سلسة الدفع أن تتأكد من بقاء كافة المعلومات الخاصة بمنشئ التحويل والمستفيد مع التحويل البرقي، كما عليها الاحتفاظ بكل المعلومات المتعلقة بمنشئ التحويل والمستفيد في سجلاتها حسب ما تضمنه قسم حفظ السجلات.

10-6 في الحالات التي تحول فيها القيود التقنية دون الاحتفاظ بالمعلومات المرُفقة بالتحويل البرقي إلى خارج المملكة المتعلقة بمنشئ التحويل أو المستفيد مع بيانات التحويل البرقي المحلي ذي الصلة، فيجب أن تحتفظ المؤسسة المالية الوسيطة بسجل يحتوي على كافة المعلومات التي تم تلقيها من المؤسسة المالية منشئة التحويل أو من مؤسسة وسيطة، وذلك لمدة (عشر) سنوات من تاريخ انتهاء العملية أو قفل الحساب.

سابعاً: مراقبة ومتابعة العمليات والأنشطة

تُعد متابعة ومراقبة العمليات والأنشطة بما فيها العمليات والأنشطة غير الطبيعية والمشبوهة أحد العناصر الهامة لتطبيق المنهج القائم على المخاطر، ومنها تستطيع المؤسسة المالية تحديد أية عمليات أو أنشطة مشبوهة وإبلاغ الإدارة العامة للتحريات المالية بشأنها، كذلك تسمح أنظمة المتابعة والمراقبة في المؤسسة المالية من تقييم الضوابط والتدابير الوقائية بشكل مستمر وتحسين فعاليتها بالاستفادة من النشاط غير المعتاد الذي تم اكتشافه وأدى إلى الاشتباه في عملية غسل أموال أو تمويل إرهاب.

وقد تضمنت المادة (الثالثة عشرة) من نظام مكافحة غسل الأموال والمادة (التاسعة والستون) من نظام مكافحة جرائم الإرهاب وتمويله الالتزامات التي تقع على عاتق المؤسسة المالية لمراقبة المعاملات والوثائق والبيانات بشكل مستمر لضمان توافقها مع ما لدى المؤسسة المالية من معلومات عن العميل أو علاقة العمل، بما فيها قيام المؤسسة المالية بإيلاء عناية خاصة للعمليات والأنشطة غير العادية وبشكل خاص إذا ما كانت مخاطر وقوع عملية غسل أموال أو تمويل إرهاب مرتفعة.

1-7 على المؤسسة المالية وضع تدابير وإجراءات مبنية على نتائج تقييم المخاطر؛ لمراقبة ومتابعة العمليات والمعاملات لتحديد واكتشاف العمليات والأنشطة غير الطبيعية، على أن تقوم المؤسسة المالية بتنفيذ الإجراءات والتدابير بفاعلية وأن تقوم بتوثيقها واعتمادها على مستو ى الإدارة العليا.

2-7 على المؤسسة المالية عند وضع التدابير والإجراءات الرقابية أن تطبق أسلوب الرقابة والمتابعة المبني على المخاطر وفقاً لدرجة ومستويات المخاطر الناتجة عن تقييم مخاطر غسل الأموال وتمويل الإرهاب، حيث يسمح أسلوب الرقابة المرتكز على المخاطر للمؤسسة المالية بالقيام بالآتي:

(أ) تطبيق التدابير المعززة عن طريق تعزيز طبيعة ودرجة المراقبة للعملاء والعمليات عالية الخطورة، بما يشمل:

• مراجعة ومتابعة العمليات عالية الخطورة؛

• مراجعة ومتابعة أنشطة وعمليات العميل عالي الخطورة بشكل متكرر وإعداد التقارير ذات العلاقة والقيام بالتحقيقات الداخلية اللازمة بشكل متكرر؛

• التتبع والتحليل المالي للأنشطة أو العمليات غير العادية التي تقوم بها العملاء.

(ب) تطبيق التدابير المبسطة للعملاء والأعمال منخفضة المخاطر بما يشمل تخفيف وتيرة وتكرار عملية الرقابة المستمرة في حال انخفاض مخاطر غسل الأموال وتمويل الإرهاب.

3-7 لا يعني تطبيق أسلوب الرقابة المبسط للعملاء والأعمال منخفضة الخطورة إعفاء المؤسسة المالية من متطلبات الرقابة والمتابعة حيث ينبغي على المؤسسة المالية مراقبة كافة العملاء والعمليات بشكل مستمر، وإنما يسمح أسلوب الرقابة المبسط بتطبيق إجراءات الرقابة والمتابعة على نحو مخفف ومبسط يتوافق مع مخاطر غسل الأموال وتمويل الإرهاب التي يشكلها العميل أو علاقة العمل وتوجيه موارد المؤسسة المالية الرقابية للعملاء والعمليات عالية الخطورة.

4-7 لتطبيق أسلوب الرقابة المرتكز على المخاطر؛ على المؤسسة المالية القيام بالآتي:

(أ) أن توفر أدوات رقابية تتناسب مع المخاطر المحددة وفقاً للمتطلبات الواردة في الفقرة (1-1) في قسم تقييم مخاطر غسل الأموال وتمويل الإرهاب، بحيث تسمح لها بتحليل العمليات والمعاملات والانماط والأنشطة غير الطبيعية ورصدها في الوقت الفعلي لتنفيذها أو قبل تنفيذها وتوفير الموارد البشرية الكافية في هذا الشأن؛ بما يُمكنها من متابعة العمليات والمعاملات والأنشطة وتحديد أي تصرف لا يتناسب مع السلوك المتوقع أو المعتاد من العميل، على أن تتناسب هذه الأدوات مع طبيعة وحجم وتعقيدات أعمال المؤسسة المالية، وأن تكفل للمؤسسة المالية المراقبة بشكل كاف ومستمر؛

(ب) وضع مؤشرات وأنماط تتناسب مع المخاطر التي تم تحديدها ودرجة تعقيد الأعمال والأنشطة في المؤسسة المالية وتقنيات غسل الأموال وتمويل الإرهاب الحديثة، بحيث تتمكن المؤسسة المالية من رصد العمليات والمعاملات أو الأنشطة غير الطبيعية، حسب مقتضيات وتطور وتنوع أساليب ارتكاب تلك العمليات والمعاملات. ويمكن تحويل هذه المؤشرات إلى استراتيجيات لتقييم خطر غسل الأموال أو تمويل الإرهاب وتصميم الضوابط للتخفيف من هذه المخاطر.