Book traversal links for Information Technology Governance Framework

الدليل التنظيمي لحوكمة تقنية المعلومات في القطاع المالي

الرقم: 43028139 التاريخ (م): 2021/11/4 | التاريخ (هـ): 1443/3/29 الحالة: نافذ هذه النسخة مترجمة و قد يطرأ عليها تعديلات لاحقا. يجب الاستناد على التعليمات الواردة في الوثيقة الأصلية

1. مقدمة

1.1 مقدمة للدليل التنظيمي

ترتفع توقعات المجتمع الرقمي في الوقت الراهن بخصوص إتاحة تجربة عملاء خالية من العيوب واستمرار توفر الخدمات. حيث أدى التقدم في تقنية المعلومات ("تقنية المعلومات") إلى إحداث تغييرات سريعة في الطريقة التي تتم بها الأعمال والعمليات في القطاع المالي. ورغم أن تقنية المعلومات تلعب دورًا أساسيًا جنبًا إلى جنب البيئة المحيطة اليوم، إلا أنها تُعرّض أيضًا المؤسسات المالية لمخاطر تقنية المعلومات التي تتطور بفاعلية.

وفي هذا الصدد، وضع البنك المركزي الدليل التنظيمي لحوكمة تقنية المعلومات ("الدليل") لتمكين المؤسسات الخاضعة لرقابته ("المؤسسات المالية") من تحديد المخاطر المتعلقة بتقنية المعلومات ومعالجتها بشكل فعال. يتمثل الهدف من الدليل التنظيمي في الآتي:

- وضع نهج مشترك لمعالجة مخاطر تقنية المعلومات داخل المؤسسات المالية.

- تحقيق مستوى نضج مناسب لضوابط تقنية المعلومات داخل المؤسسات المالية.

- ضمان إدارة مخاطر تقنية المعلومات بشكل صحيح في جميع أنحاء المؤسسات المالية.

وسيتم استخدام الدليل التنظيمي لإجراء تقييم دوري لمستوى النضج وتقييم مدى فعالية ضوابط تقنية المعلومات في المؤسسات المالية. ويعتمد الدليل التنظيمي على متطلبات البنك المركزي ومعايير تقنية المعلومات الخاصة بالمجال.

2.1.تعريف حوكمة تقنية المعلومات

تضمن حوكمة تقنية المعلومات (IT) الاستخدام الفعال والكفؤ لتقنية المعلومات لتمكين المؤسسات المالية من تحقيق أهدافها وغاياتها. فهي تمكّن المؤسسات المالية من صياغة القيمة المثلى من تقنية المعلومات من خلال الحفاظ على التوازن بين تحقيق الفوائد وتحسين مستويات المخاطر واستخدام الموارد.

3.1 النطاق

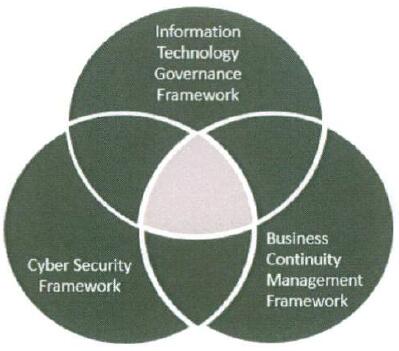

يحدد الدليل المبادئ والأهداف لبدء ضوابط حوكمة تقنية المعلومات وتطبيقها وصيانتها ومراقبتها وتحسينها داخل المؤسسات المالية الخاضعة لرقابة البنك المركزي. ويتضمن الدليل متطلبات ضوابط حوكمة تقنية المعلومات التي تنطبق على أصول المعلومات الخاصة بالمؤسسات المالية. إضافة إلى ذلك، يوفر الدليل التوجيه بخصوص متطلبات حوكمة تقنية المعلومات للمؤسسات المالية والمؤسسات التابعة لها وموظفيها والجهات الخارجية والعملاء. وينبغي تنفيذ الدليل بالتزامن مع الدليل التنظيمي لأمن المعلومات في القطاع المالي والدليل التنظيمي لإدارة استمرارية الأعمال الصادرين عن البنك المركزي على التوالي (الشكل 1). وللإطلاع على المتطلبات المحددة المتعلقة بالأمن السيبراني واستمرارية الأعمال، يرجى الرجوع إلى الدليل التنظيمي لأمن المعلومات في القطاع المالي والدليل التنظيمي لإدارة استمرارية الأعمال الصادرين عن البنك المركزي.

الشكل 1 – العلاقة بين أطر العمل الصادرة عن البنك المركزي

يرتبط الدليل بعلاقة متبادلة مع السياسات المؤسسية الأخرى في المجالات ذات الصلة، مثل إدارة التغيير وتدريب الموظفين. ولا يتناول الدليل الماثل المتطلبات غير المتعلقة بتقنية المعلومات في تلك المجالات.

4.1 صلاحية التطبيق

ينطبق الدليل على المؤسسات المالية الخاضعة لرقابة البنك المركزي.

5.1 المسؤوليات

اعتمد البنك المركزي الدليل الماثل وسيتم تعميمه على المؤسسات المالية لتنفيذه. ويعد البنك المركزي هو الجهة المالكة للدليل الماثل والمسؤول عن تحديثه بشكل دوري. وتتولى المؤسسات المالية تنفيذه والامتثال له.

6.1 التفسير

يتحمل البنك المركزي وحده، بصفته مالك الدليل، مسؤولية تقديم تفسيرات للمبادئ ومتطلبات الرقابة، إذا لزم الأمر.

7.1 الجمهور المستهدف

هذا الدليل مخصص للإدارة العليا والتنفيذية، وأصحاب الأعمال، ومالكي أصول المعلومات، ومديري تقنية المعلومات(CIOs) وأولئك المسؤولين عن ضوابط تقنية المعلومات والمنخرطين في تحديدها وتنفيذها ومراجعتها داخل المؤسسات المالية.

8.1 المراجعة والتحديثات والصيانة

سيراجع البنك المركزي الدليل دوريًا من أجل الوقوف على مدى فعاليته من حيث مواجهة التهديدات والمخاطر الناشئة في مجال تقنية المعلومات. وإذا كان ذلك ممكنًا، سيتولى البنك المركزي تحديث الدليل بناءً على نتائج المراجعة.

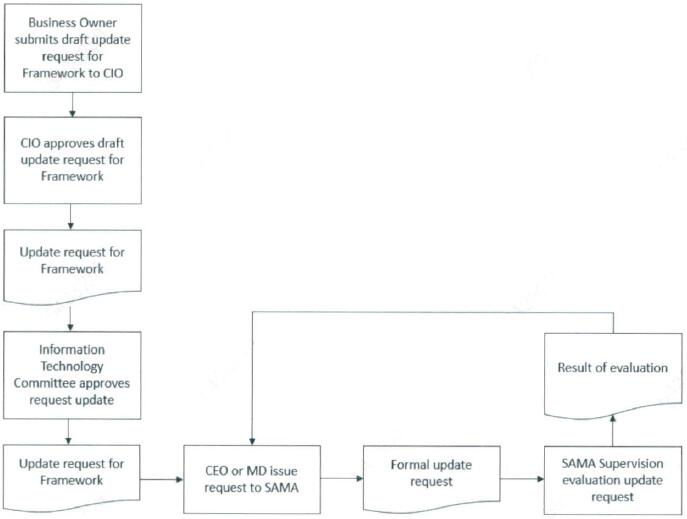

وإذا ارتأت إحدى المؤسسات المالية أن هناك حاجة إلى تحديث الدليل، فيتعين على المؤسسة المالية تقديم التحديث المطلوب رسميًا إلى البنك المركزي. وسيقوم البنك المركزي بدوره بمراجعة التحديث المطلوب، وعند الاقتضاء، سيتم تعديل الدليل في النسخة المحدثة التالية.

وستظل المؤسسة المالية مسؤولة عن الامتثال للدليل في انتظار تحديث الإصدار التالي.

يرجى الرجوع إلى "الملحق أ - كيفية طلب تحديث الدليل" للاطلاع على عملية طلب تحديث الدليل.

وسيتم تنفيذ عملية ضبط الإصدارات للحفاظ على الدليل. وكلما أُجريت أي تغييرات، سيتم سحب الإصدار السابق وسيتم نشر الإصدار الجديد وتبليغه إلى جميع المؤسسات المالية. ولتسهيل الأمر على المؤسسات المالية، يجب الإشارة بوضوح إلى التغييرات التي تطرأ على الدليل.

9.1 دليل القراءة

يتم تقسيم الدليل على النحو التالي. يتناول الفصل الثاني بالتفصيل هيكل الدليل، ويسرد تعليمات حول كيفية تطبيق الدليل. ويعرض الفصل الثالث الدليل الفعلي، بما في ذلك مجالات تقنية المعلومات والمجالات الفرعية والمبادئ والأهداف ومتطلبات الرقابة.

2. هيكل الدليل والميزات

1.2 الهيكل

يتمحور الدليل حول أربعة مجالات رئيسية، وهي:

- إدارة تقنية المعلومات والقيادة.

- إدارة مخاطر تقنية المعلومات.

- إدارة عمليات تقنية المعلومات.

- إدارة تغيير النظام.

ويتم تحديد العديد من المجالات الفرعية لكل مجال رئيسي. حيث يركز المجال الفرعي على موضوع محدد بخصوص حوكمة تقنية المعلومات. وينص الدليل بكل مجال فرعي على المبدأ ومتطلبات التحكم.

- مبدأ يلخص المجموعة الرئيسية لضوابط تقنية المعلومات المطلوبة المتعلقة بالمجال الفرعي.

- متطلبات تحكم تعكس ضوابط تقنية المعلومات الإلزامية التي يجب مراعاتها.

يجب تطبيق الدليل في ضوء المبادئ المذكورة في كل مجال فرعي مع متطلبات الرقابة المرتبطة به.

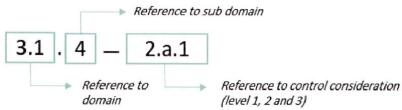

تم ترقيم متطلبات المراقبة بشكل فريد وفقًا لنظام الترقيم التالي في جميع أنحاء الدليل:

الشكل 2 - نظام ترقيم متطلبات التحكم

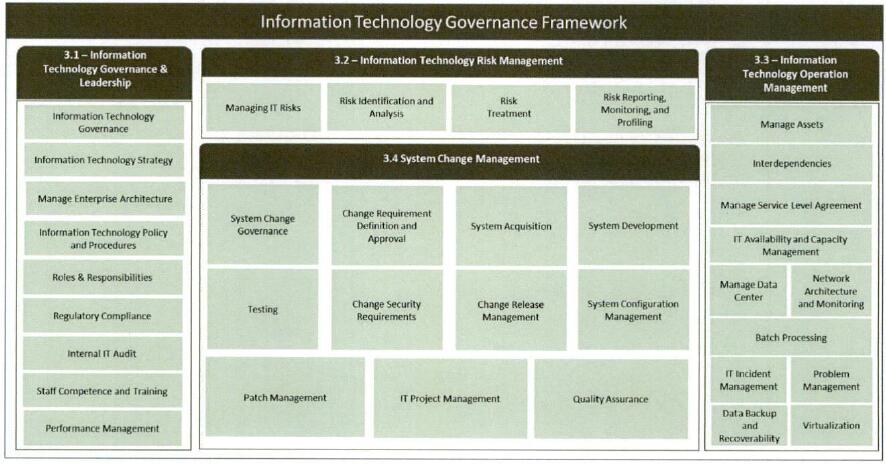

يوضح الشكل أدناه الهيكل العام للدليل ويبين المجالات الرئيسية والفرعية بدليل حوكمة تقنية المعلومات، بما في ذلك الإشارة إلى القسم ذي الصلة من الدليل.

الشكل 3 - الدليل التنظيمي لحوكمة تقنية المعلومات2.2 الدليل القائم على المبادئ

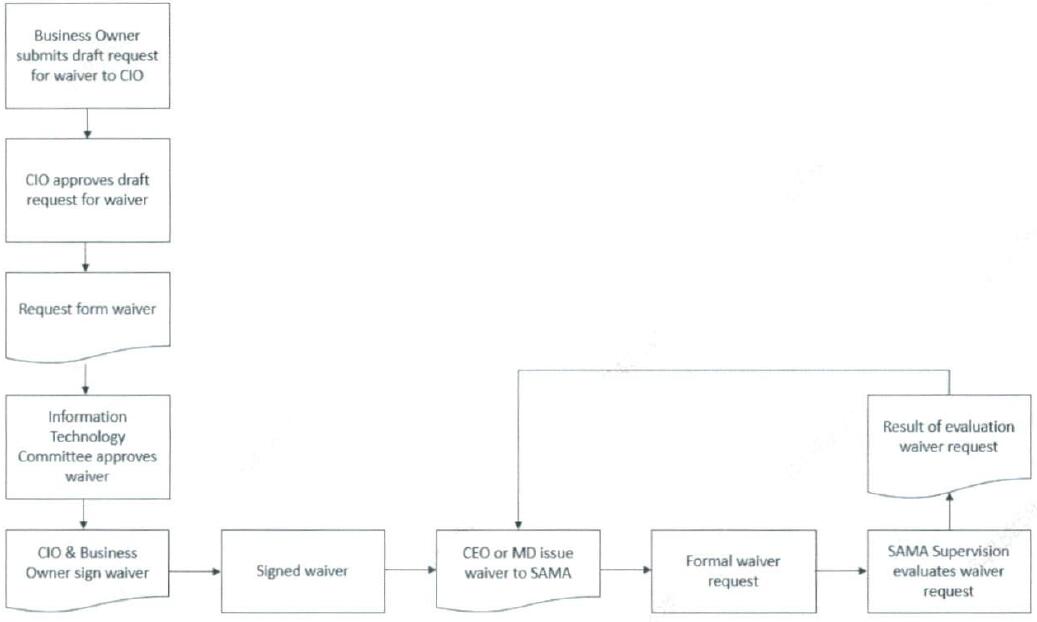

يستند الدليل إلى المبادئ، ويشار إليه أيضاً بأنه "قائم على المخاطر". ويعني ذلك أنه ينص على المبادئ والأهداف الرئيسية لحوكمة تقنية المعلومات التي يجب على المؤسسات المالية تضمينها وتحقيقها. وتوفر قائمة متطلبات التحكم الإلزامية توجيهاً إضافياً ويتعين أن تأخذها المؤسسات المالية بعين الاعتبار في تحقيق الأهداف. وعندما يتعذر تصميم أو تنفيذ متطلبات تحكم معينة، يجب على المؤسسات المالية دراسة تطبيق ضوابط تعويضية والسعي إلى قبول المخاطر الداخلية وطلب إعفاء رسمي من البنك المركزي. يُرجى الرجوع إلى الملحق "د" للاطلاع على تفاصيل - كيفية طلب الإعفاء من الدليل - العملية.

3.2 التقييم الذاتي والمراجعة والتدقيق

سيخضع تنفيذ الدليل في المؤسسات المالية لتقييم ذاتي دوري. وستجري المؤسسات المالية التقييم الذاتي من خلال استبيان. وسيقوم البنك المركزي بدروه بمراجعة التقييمات الذاتية وتدقيقها للوقوف على مستوى الامتثال للدليل ومستوى نضج تقنية المعلومات لدى المؤسسات المالية. يرجى الرجوع إلى "4.2 نموذج نضج حوكمة تقنية المعلومات" لمزيد من التفاصيل حول نموذج نضج حوكمة تقنية المعلومات.

4.2 نموذج نضج حوكمة تقنية المعلومات

سيتم قياس مستوى نضج حوكمة تقنية المعلومات بمساعدة نموذج نضج محدد مسبقاً. ويميز نموذج نضج حوكمة تقنية المعلومات 6 مستويات للنضج (0 و1 و 2 و 3 و 4 و 5)، وهي ملخصة في الجدول أدناه. ومن أجل تحقيق المستويات 3 أو4 أو 5، يجب على المؤسسات المالية أولاً استيفاء جميع معايير مستويات النضج السابقة.

مستوى النضج التعريف والمعايير إيضاح 0

غير موجود

لا توجد وثائق.

لا يوجد وعي أو اهتمام ببعض ضوابط تقنية المعلومات.

لا توجد ضوابط تقنية المعلومات مطبقة. لا يوجد وعي بمجال المخاطر المحدد أو خطط حالية لتنفيذ ضوابط تقنية المعلومات هذه.

1

مخصصة

ضوابط تقنية المعلومات غير محددة أو محددة جزئيا.

يتم تنفيذ ضوابط تقنية المعلومات بطريقة غير متناسقة.

لم يتم تحديد ضوابط تقنية المعلومات بشكل كامل.

يختلف تصميم وتنفيذ الرقابة على تقنية المعلومات باختلاف الإدارة أو المالك.

قد لا يخفف تصميم ضوابط تقنية المعلومات من المخاطر المحددة إلا جزئياً، وقد يكون التنفيذ غير متسق.

2

متكررة، ولكن غير رسمية

يعتمد تنفيذ ضوابط التحكم في تقنية المعلومات على ممارسة غير رسمية وغير مكتوبة، وإن كانت موحدة.

توجد ضوابط لتقنية المعلومات قابلة للتكرار. ومع ذلك، لم يتم تحديد أو اعتماد أهداف الرقابة وتصميمها بشكل رسمي.

هناك اعتبار محدود للمراجعة المنظمة أو اختبار التحكم.

3

منظم وذو طابع رسمي

ضوابط تقنية المعلومات محددة ومعتمدة ويتم تنفيذها بطريقة منظمة ورسمية.

يمكن إثبات تنفيذ ضوابط تقنية المعلومات.

وضع سياسات ومعايير وإجراءات تقنية المعلومات.

يتم مراقبة الامتثال لوثائق تقنية المعلومات، أي السياسات والمعايير والإجراءات، ويفضل باستخدام أداة الحوكمة والمخاطر والامتثال (GRC).

يتم تحديد مؤشرات الأداء الرئيسية ورصدها والإبلاغ عنها لتقييم التنفيذ.

4

مُدار وقابل للقياس

يتم تقييم فعالية ضوابط تقنية المعلومات دوريًا وتحسينها عند الضرورة.

يتم توثيق هذا القياس الدوري والتقييمات وفرص التحسين.

يتم قياس فعالية ضوابط تقنية المعلومات وتقييمها دوريًا.

يتم استخدام مؤشرات المخاطر الرئيسية وتقارير الاتجاهات لتحديد مدى فعالية ضوابط تقنية المعلومات.

يتم استخدام نتائج القياس والتقييم لتحديد فرص تحسين ضوابط تقنية المعلومات.

5

متكيّف

تخضع ضوابط تقنية المعلومات لخطة تحسين مستمر.

يركز برنامج حوكمة تقنية المعلومات على مستوى المؤسسة على الامتثال المستمر لضوابط تقنية المعلومات وفاعليتها وتحسينها.

يتم دمج ضوابط تقنية المعلومات مع إطار عمل وممارسات إدارة المخاطر المؤسسية.

يتم تقييم أداء ضوابط تقنية المعلومات باستخدام بيانات النظراء والقطاع.

الجدول 1 - نموذج نضج حوكمة تقنية المعلومات

1.4.2 مستوى النضج 3

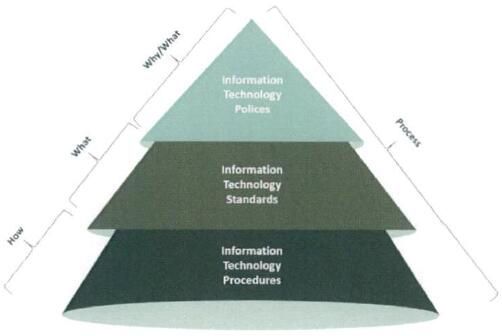

يجب على المؤسسة المالية، من أجل تحقيق مستوى النضح الثالث، تحديد ضوابط تقنية المعلومات والموافقة عليها وتنفيذها. كما ينبغي لها مراقبة الامتثال لوثائق تقنية المعلومات. ويجب أن تشير وثائق تقنية المعلومات بوضوح إلى "سبب" و"ماهية" و"كيفية" تنفيذ ضوابط تقنية المعلومات. وتتكون وثائق تقنية المعلومات من سياسات ومعايير وإجراءات تقنية المعلومات.

الشكل 4 - هرم مستندات تقنية المعلوماتيجب أن تكون سياسة تقنية المعلومات معتمدة ومفوضة من قبل مجلس إدارة المؤسسة المالية وتوضح "سبب" أهمية تقنية المعلومات بالنسبة للمؤسسة المالية. يجب أن تسلط السياسة الضوء على أصول المعلومات التي ينبغي حمايتها و"ماهية" مبادئ وأهداف تقنية المعلومات التي ينبغي تحديدها.

وبناءً على سياسة تقنية المعلومات، ينبغي وضع معايير تقنية المعلومات. وتحدد هذه المعايير "ماهية" ضوابط تقنية المعلومات التي يجب تنفيذها، مثل الفصل بين الواجبات وقواعد النسخ الاحتياطي والاسترداد وما إلى ذلك. تدعم المعايير سياسة تقنية المعلومات وتعززها وتعتبر بمثابة خطوط أساس لتقنية المعلومات.

ويتم تفصيل المهام والأنشطة التي يجب أن يقوم بها موظفو المؤسسة المالية خطوة بخطوة في إجراءات تقنية المعلومات. وتصف هذه الإجراءات "كيفية" تنفيذ ضوابط ومهام وأنشطة تقنية المعلومات في بيئة التشغيل.

يتم تعريف العملية في سياق الدليل الماثل على أنها مجموعة منظمة من الأنشطة المصممة لتحقيق الهدف المحدد. وقد تتضمن العملية سياسات ومعايير وإرشادات وإجراءات وأنشطة وتعليمات عمل، بالإضافة إلى أي من الأدوار والمسؤوليات والأدوات والضوابط الإدارية المطلوبة لتقديم المخرجات بشكل موثوق.

يجب مراقبة التقدم الفعلي في التنفيذ والأداء والامتثال لضوابط تقنية المعلومات وتقييمها بشكل دوري باستخدام مؤشرات الأداء الرئيسية (KPIs).

2.4.2 مستوى النضج 4

يجب على المؤسسات المالية، من أجل تحقيق مستوى النضج الرابع، قياس وتقييم فعالية ضوابط تقنية المعلومات المطبقة دوريًا. ويجب تحديد مؤشرات المخاطر الرئيسية (KRIs) من أجل قياس وتقييم ما إذا كانت ضوابط حوكمة تقنية المعلومات فعالة. يوضح مؤشر الخطر الرئيسي معيار قياس الفعالية، ويجب أن يحدد عتبات لتحديد ما إذا كانت النتيجة الفعلية للقياس أقل من المعيار المستهدف أو عنده أو أعلى منه. تُستخدم مؤشرات المخاطر الرئيسية للإبلاغ عن الاتجاهات وتحديد التحسينات المحتملة.

3.4.2 مستوى النضج 5

يركز مستوى النضج الخامس على التحسين المستمر لضوابط تقنية المعلومات. ويتحقق التحسين المستمر من خلال التحليل المستمر لأهداف وإنجازات حوكمة تقنية المعلومات وتحديد التحسينات الهيكلية. وينبغي دمج ضوابط تقنية المعلومات مع ممارسات إدارة المخاطر في المؤسسة ودعمها بالمراقبة الآلية في الوقت الفعلي. يجب أن يكون مالكو العمليات التجارية مسؤولين عن مراقبة الامتثال لضوابط تقنية المعلومات وقياس فعاليتها ودمجها ضمن إطار عمل إدارة المخاطر المؤسسية. إضافة إلى ذلك، ينبغي تقييم أداء ضوابط تقنية المعلومات باستخدام بيانات النظراء والقطاع.

3. مجالات التحكم

1.3 حوكمة تقنية المعلومات والقيادة

يكون مجلس إدارة المؤسسات المالية مسؤول في نهاية المطاف عن وضع حوكمة تقنية المعلومات (IT) وضمان إدارة مخاطر تقنية المعلومات بفعالية داخل المؤسسة المالية. ويمكن لمجلس إدارة المؤسسة المالية تفويض مسؤوليات حوكمة تقنية المعلومات إلى الإدارة العليا أو اللجنة التوجيهية لتقنية المعلومات (اللجنة التوجيهية). وقد تتحمل اللجنة التوجيهية مسؤولية تحديد حوكمة تقنية المعلومات ووضع استراتيجية تقنية المعلومات في المؤسسة المالية.

1.1.3 حوكمة تقنية المعلومات

المبدأ

يجب تحديد هيكل حوكمة تقنية المعلومات وإقراره ودعمه بالموارد المناسبة للإشراف على النهج العام للمؤسسة المالية في مجال تقنية المعلومات ومراقبته.

متطلبات الرقابة

1. يجب على المؤسسات المالية تشكيل لجنة توجيهية لتقنية المعلومات وأن يتم تكليفها من قبل مجلس الإدارة.

2. وينبغي أن يرأس اللجنة التوجيهية مدير أول مسؤول عن عمليات المؤسسات المالية.

3. يجب أن تكون المناصب التالية ممثلة في اللجنة التوجيهية:

أ. كبار المديرين من جميع الإدارات ذات الصلة (على سبيل المثال، رئيس قسم المخاطر، والرئيس التنفيذي لأمن المعلومات، ومسؤول الامتثال، ورؤساء أقسام الأعمال ذات الصلة)؛

ب. الرئيس التنفيذي للمعلومات؛ و

ج. يجوز لمسؤول التدقيق الداخلي الحضور بصفته "مراقب".

4. يجب وضع ميثاق اللجنة التوجيهية والموافقة عليه وأن يتضمن ما يلي:

أ. أهداف اللجنة؛

ب. الأدوار والمسؤوليات؛

ج. الحد الأدنى لعدد المشاركين في الاجتماع؛

د. تواتر الاجتماعات (على الأقل كل ثلاثة أشهر)؛ و

ه. توثيق محاضر الاجتماعات والقرارات والاحتفاظ بها.

5. يجب تعيين مدير أول بدوام كامل لوظيفة تقنية المعلومات، يُشار إليه باسم الرئيس التنفيذي للمعلومات، على مستوى الإدارة العليا.

6. يجب على المؤسسات المالية القيام بما يلي:

أ. التأكد من أن الرئيس التنفيذي للمعلومات سعودي الجنسية؛

ب. التأكد من أن الرئيس التنفيذي للمعلومات مؤهل بشكل كافٍ؛ و

ج. الحصول على خطاب عدم ممانعة كتابي من البنك المركزي قبل تعيين الرئيس التنفيذي للمعلومات.

7. يجب على المؤسسات المالية أن تضع ممارسات رسمية للأنشطة المالية المتعلقة بتقنية المعلومات تغطي الميزانية والتكلفة وتحديد أولويات الإنفاق بما يتماشى مع الأهداف الاستراتيجية لتقنية المعلومات.

8. يجب مراقبة الميزانية الإجمالية لتقنية المعلومات ومراجعتها بشكل دوري وتعديلها وفقًا لذلك لتلبية احتياجات تقنية المعلومات والأعمال.

9. يجب على المؤسسات المالية تحديد أدوار ومسؤوليات الإدارة العليا وموظفي تقنية المعلومات باستخدام مصفوفة إسناد المسؤولية، والمعروفة أيضًا باسم مصفوفة المسؤولية والمحاسبة والاستشارة والتبليغ. ويجب أن تحدد مصفوفة المسؤولية والمحاسبة والاستشارة والتبليغ الأشخاص المسؤولين والخاضعين للمساءلة عن الوظائف، وكذلك الأشخاص الذين يجب استشارتهم أو وتبليغهم.

10. يجب على المؤسسات المالية تحديد البنية المؤسسية التي تعكس المكونات الأساسية للعمليات التجارية والطبقات التقنية الداعمة لها لضمان الاستجابة والفعالية في تحقيق الأهداف الاستراتيجية.

11. يجب على المؤسسات المالية تحديد دور مهندس تطبيقات المؤسسة ضمن وظيفة تقنية المعلومات لتحديد التغييرات المطلوبة في مجموعة التطبيقات عبر النظام البيئي للمؤسسات المالية.

12. يجب أن تكون الأدوار والمسؤوليات داخل وظيفة تقنية المعلومات على النحو التالي:

أ. موثقة ومعتمدة من قبل الإدارة؛ و

ب. منفصلة لتجنب تضارب المصالح.

13. يجب على المؤسسات المالية وضع خطة تعاقب رسمية لتقنية المعلومات بالتنسيق مع إدارة الموارد البشرية مع مراعاة الاعتماد على موظفي تقنية المعلومات الرئيسيين الذين يضطلعون بأدوار ومسؤوليات حرجة.

2.1.3 استراتيجية تقنية المعلومات

المبدأ

ينبغي تحديد استراتيجية تقنية المعلومات بما يتماشى مع الأهداف الاستراتيجية للمؤسسة المالية وبما يتوافق مع المتطلبات القانونية والتنظيمية.

متطلبات الرقابة

1. يجب تحديد استراتيجية تقنية المعلومات والموافقة عليها وصيانتها وتنفيذها.

2. ينبغي ترجمة المبادرات الإستراتيجية لتقنية المعلومات إلى خارطة طريق محددة مع الأخذ في الاعتبار ما يلي:

أ. يجب أن تتطلب المبادرات سد الفجوات بين البيئات الحالية والبيئات المستهدفة؛

ب. يجب دمج المبادرات في استراتيجية متسقة لتقنية المعلومات تتوافق مع استراتيجية العمل؛

ج. يجب أن تعالج المبادرات النظام البيئي الخارجي (شركاء المؤسسة، والموردين، والشركات الناشئة، وما إلى ذلك)؛ و

د. يجب أن تشمل تحديد التبعيات والتداخلات وأوجه التآزر والآثار بين المشاريع، وتحديد الأولويات.

3. يجب أن تتماشى استراتيجية تقنية المعلومات مع ما يلي:

أ. أهداف العمل الشاملة للمؤسسة المالية؛ و

ب. متطلبات الامتثال القانونية والتنظيمية للمؤسسة المالية.

4. يجب أن تتناول استراتيجية تقنية المعلومات على الأقل ما يلي:

أ. أهمية تقنية المعلومات وفوائدها بالنسبة للمؤسسة المالية؛

ب. بيئة الأعمال وتقنية المعلومات الحالية، والتوجه المستقبلي، والمبادرات المطلوبة للانتقال إلى بيئة الدولة المستقبلية؛ و

ج. الاعتمادات المتبادلة بين الأصول المعلوماتية الهامة.

5. يجب على المؤسسة المالية تحديد مخاطر تقنية المعلومات الاستراتيجية والناشئة في مجال تقنية المعلومات التي قد تؤثر على تحقيق الأهداف الاستراتيجية الشاملة على مستوى المؤسسة.

6. يجب على المؤسسات المالية تعزيز مجموعات المهارات والخبرات (التشغيلية والتقنية) للموارد الحالية من خلال توفير التدريب الدوري على التقنيات الناشئة، وإذا لزم الأمر توفير الموارد ذات الصلة بما يتماشى مع توجه المؤسسات المالية نحو الرقمنة.

7. يجب مراجعة استراتيجية تقنية المعلومات وتحديثها بشكل دوري أو عند حدوث تغيير جوهري في البيئة التشغيلية للمؤسسات المالية أو عند حدوث تغيير في استراتيجية العمل أو الأهداف أو عند تعديل القوانين واللوائح.

3.1.3 إدارة البنية المؤسسية

المبدأ

يجب تحديد البنية المؤسسية التي توضّح المكونات الأساسية لإجراءات الأعمال والبيانات وطبقات التقنية الداعمة لضمان الاستجابة والفعالية في تحقيق الأهداف الاستراتيجية لتقنية المعلومات في المؤسسات المالية.

متطلبات الرقابة

1. يجب تحديد هيكلية المؤسسة والموافقة عليها وتنفيذها.

2. يجب مراقبة الامتثال لهيكلية المؤسسة.

3. يجب أن تتناول هيكلية المؤسسة ما يلي، على سبيل المثال لا الحصر:

أ. مخطط استراتيجي للقدرات التقنية للمؤسسات؛

ب. تحديد الفجوات بين البنى الأساسية والبنى المستهدفة، مع الأخذ في الاعتبار كلاً من المنظورين التجاري والتقني؛ و

ج. القدرة على تلبية احتياجات العمل المتغيرة بطريقة كفوءة وفعالة.

4.1.3 سياسة وإجراءات تقنية المعلومات

المبدأ

يجب تحديد سياسة وإجراءات تقنية المعلومات والموافقة عليها وإبلاغها وتنفيذها لتحديد التزام المؤسسات المالية وأهدافها في مجال تقنية المعلومات وإبلاغها إلى أصحاب المصلحة المعنيين.

متطلبات الرقابة

1. يجب تحديد سياسة وإجراءات تقنية المعلومات والموافقة عليها وإبلاغها وتنفيذها.

2. يجب مراجعة سياسة وإجراءات تقنية المعلومات دوريًا مع مراعاة تطور المشهد التقني.

3. يجب وضع سياسة تقنية المعلومات مع الأخذ في الاعتبار المدخلات من سياسات المؤسسات المالية ذات الصلة (مثال - الأمن السيبراني، والمالية، والموارد البشرية).

4. يجب أن تتضمن سياسة تقنية المعلومات ما يلي:

أ. الأهداف والنطاق العام لتقنية المعلومات في المؤسسة المالية؛

ب. بيان نوايا المجلس، بما يدعم أهداف تقنية المعلومات؛

ج. تعريف المسؤوليات العامة والخاصة لتقنية المعلومات؛ و

د. الإشارة إلى المعايير والعمليات الوطنية /الدولية الداعمة لتقنية المعلومات (عند الاقتضاء).

5.1.3 الأدوار والمسؤوليات

المبدأ

يجب تحديد أدوار ومسؤوليات تقنية المعلومات وأن يتمتع جميع الأطراف المشاركة في عمليات تقنية المعلومات في المؤسسة المالية بمستوى كافٍ من الفهم للتوقعات المتعلقة بدورها.

متطلبات الرقابة

1. يكون المجلس مسؤولا عما يلي:

أ. المسؤولية النهائية عن وضع ممارسة حوكمة تقنية المعلومات؛

ب. ضمان وضع دليل قوي معني بإدارة مخاطر تقنية المعلومات والحفاظ عليه حتى يتسنى إدارة مخاطر تقنية المعلومات؛

ج. ضمان تخصيص ميزانية كافية لتقنية المعلومات؛

د. اعتماد ميثاق اللجنة التوجيهية لتقنية المعلومات؛ و

هـ. المصادقة (بعد الحصول على موافقة اللجنة التوجيهية لتقنية المعلومات) على ما يلي:

1. الأدوار والمسؤوليات بممارسات الحوكمة والإدارة؛

2. استراتيجية تقنية المعلومات؛

3. سياسة تقنية المعلومات.

2. يجب أن تكون اللجنة التوجيهية مسؤولة على الأقل عما يلي:

أ. رصد مخاطر تقنية المعلومات بالمؤسسة المالية ومراجعته والإبلاغ بها دوريًا؛

ب. الموافقة والإبلاغ ودعم ورصد ما يلي:

1. استراتيجية تقنية المعلومات؛

2. سياسات تقنية المعلومات؛

3. عمليات إدارة مخاطر تقنية المعلومات؛ و

4. مؤشرات الأداء الرئيسية (KPIs) ومؤشرات المخاطر الرئيسية (KRIs) لتقنية المعلومات.

3. يكون الرئيس التنفيذي للمعلومات مسؤولا، على الأقل، عما يلي:

أ. وضع وتنفيذ وصيانة:

1. استراتيجية تقنية المعلومات؛

2. سياسة تقنية المعلومات؛ و

3. ميزانية تقنية المعلومات.

ب. ضمان وضع معايير وإجراءات مفصلة لتقنية المعلومات والموافقة عليها وتنفيذها؛

ج. تقديم حلول تقنية المعلومات القائمة على المخاطر التي تتناول الأفراد والعمليات والتكنولوجيا؛

د. تحديد مؤشرات الأداء الرئيسية ومؤشرات المخاطر الرئيسية الخاصة بعملية تقنية المعلومات والحفاظ عليها؛

هـ. إطلاع اللجنة التوجيهية على آخر المستجدات بشأن المبادرات الاستراتيجية لتقنية المعلومات وحالة تنفيذها؛

و. تنفيذ تقنية مناسبة لتبسيط جميع العمليات الداخلية والمساعدة في تحسين فوائدها الاستراتيجية؛

ز. أنشطة تقنية المعلومات في جميع أنحاء المؤسسة المالية، بما في ذلك:

1. مراقبة سير عمل تقنية المعلومات؛

2. مراقبة الامتثال للوائح تقنية المعلومات وسياساتها ومعاييرها وإجراءاتها؛ و

3. الإشراف على التحقيق في الحوادث المتعلقة بتقنية المعلومات.

ح. تحليل تكاليف تقنية المعلومات وقيمتها ومخاطرها لتقديم المشورة لرئيس العمليات/المدير الإداري؛ و

ط. تحديد خطة التدريب على تقنية المعلومات بالتنسيق مع الموارد البشرية.

4. تتولى وظيفة التدقيق الداخلي المسؤولية عن:

أ. تحديد مجموعة شاملة من المجالات القابلة للتدقيق لمخاطر تقنية المعلومات وإجراء تقييم فعال لمخاطر تقنية المعلومات أثناء التخطيط للتدقيق؛

ب. إجراء عمليات تدقيق تقنية المعلومات.

5. يجب أن يكون مهندس تطبيقات المؤسسة مسؤولاً على الأقل عما يلي:

أ. وضع نماذج وعمليات ووثائق بنية تطبيقات النظام البيئي لتقنية المعلومات؛

ب. وضع التطبيقات وحلول التكامل المخصصة على مستوى المؤسسة بما في ذلك التحسينات الرئيسية والواجهات والوظائف والميزات؛ و

ج. ضمان التحسين المستمر للانتقال بين الحالتين الحالية والمستقبلية لهيكلية التطبيقات.

6. يجب أن يكون جميع موظفي المؤسسة المالية مسؤولين عن الامتثال لسياسة ومعايير وإجراءات تقنية المعلومات المعمول بها.

6.1.3 الامتثال التنظيمي

المبدأ

يجب تحديد اللوائح ذات الصلة بما في ذلك خصوصية البيانات والإبلاغ عنها والامتثال لها والتي تؤثر على عمليات تقنية المعلومات في المؤسسات المالية.

متطلبات الرقابة

1. يجب على المؤسسات المالية إنشاء عملية تضمن الامتثال للمتطلبات التنظيمية المتعلقة بتقنية المعلومات. يجب أن تستوفي عملية ضمان الامتثال الآتي:

أ. يتم تنفيذها بشكل دوري أو عندما تصبح المتطلبات التنظيمية الجديدة سارية المفعول؛

ب. يشترك فيها ممثلين من المجالات الرئيسية للمؤسسة المالية؛

ج. تؤدي إلى تحديث سياسة ومعايير وإجراءات تقنية المعلومات لاستيعاب أي تغييرات ضرورية (إن أمكن)؛ و

د. تحتفظ بسجل مُحدَّث لجميع المتطلبات القانونية والتنظيمية والتعاقدية ذات الصلة؛ وتأثيرها والإجراءات المطلوبة.

7.1.3 التدقيق الداخلي لتقنية المعلومات

المبدأ

يجب إجراء تدقيق تقنية المعلومات وفقًا لمعايير التدقيق المتعارف عليها وأطر عمل البنك المركزي ذات الصلة للتحقق من أن تصميم ضوابط التحكم في تقنية المعلومات يتم تنفيذها بشكل مناسب وتعمل على النحو المنشود.

متطلبات الرقابة

1. يجب أن تتم عمليات تدقيق تقنية المعلومات بشكل مستقل ووفقًا لمعايير التدقيق المتعارف عليها وأطر عمل البنك المركزي ذات الصلة.

2. يجب على المؤسسات المالية إنشاء دورة تدقيق تحدد تواتر عمليات تدقيق تقنية المعلومات.

3. يجب على المؤسسات المالية وضع خطة رسمية لتدقيق تقنية المعلومات تتناول الأشخاص والعمليات والمكونات التكنولوجية.

4. يجب أن تتم الموافقة على خطة تدقيق تقنية المعلومات من قبل لجنة التدقيق في المؤسسة المالية.

5. يجب أن يتماشى تواتر تدقيق تقنية المعلومات مع أهمية ومخاطر نظام أو عملية تقنية المعلومات.

6. ينبغي إنشاء عملية متابعة لملاحظات تدقيق تقنية المعلومات من أجل تتبع ملاحظات تدقيق تقنية المعلومات ورصدها.

7. يجب على المؤسسات المالية التأكد من أن مدققي تقنية المعلومات يتمتعون بالمستوى المطلوب من الكفاءات والمهارات اللازمة لتقييم وتقدير مدى كفاية سياسات تقنية المعلومات والإجراءات والعمليات والضوابط المطبقة.

8. يجب أن يتوفر ما يلي في تقرير تدقيق تقنية المعلومات:

أ. تضمين النتائج والتوصيات واستجابة الإدارة مع خطة عمل محددة والجهة المسؤولة والقيود المفروضة على النطاق فيما يتعلق بعمليات تدقيق تقنية المعلومات؛

ب. أن يكون موقعًا ومؤرخًا وموزعًا وفقاً للصيغة المحددة؛ و

ج. أن يتم تقديمه إلى لجنة التدقيق بشكل دوري.

8.1.3 كفاءة الموظفين وتدريبهم

المبدأ

يجب أن يتمتع موظفو المؤسسات المالية بما يلزم من المهارات والمعرفة لتشغيل أصول المعلومات الخاصة بالمؤسسة المالية بطريقة محكمة، وأن يتم تدريبهم على كيفية تشغيل ومعالجة وتطبيق الضوابط ذات الصلة بتقنية المعلومات على أصول المعلومات الخاصة بالمؤسسة المالية.

متطلبات الرقابة

1. يجب على المؤسسات المالية تحديد وتعريف الأدوار الحرجة داخل قسم تقنية المعلومات (مثل مدير قاعدة البيانات، ومسؤول النظام، وما إلى ذلك)

2. يجب أن تضمن المؤسسات المالية توفير عدد كافٍ من الموظفين لأدوار تقنية المعلومات الحرجة، بحيث لا يتولى أدوار تقنية المعلومات الحرجة موظف واحد فقط.

3. يجب على المؤسسات المالية تحديد الشهادات المهنية المطلوبة للموظفين المسؤولين عن الأدوار الحرجة في مجال تقنية المعلومات.

4. يجب على المؤسسات المالية تقييم متطلبات التوظيف على أساس دوري أو عند حدوث تغييرات كبيرة في بيئات العمل أو التشغيل أو تقنية المعلومات لضمان أن وظيفة تقنية المعلومات لديها موارد كافية.

5. يجب على المؤسسات المالية وضع خطة تدريب سنوية على تقنية المعلومات.

6. إجراء تدريب رسمي، كحد أدنى لما يلي:

أ. موظفو تقنية المعلومات (الحاليون والجدد)؛ و

ب. المقاولون (حيثما ينطبق ذلك).

7. يجب مراجعة خطة التدريب على تقنية المعلومات بشكل دوري.

8. يجب توفير التدريب المتخصص للموظفين في فئات المجالات الوظيفية ذات الصلة في المؤسسة المالية بما يتماشى مع توصيفات وظائفهم، بما في ذلك:

أ. الموظفون المشاركون في أداء أدوار تقنية المعلومات الحرجة؛

ب. الموظفون المشاركون في تطوير أصول المعلومات وصيانتها (من الناحية التقنية)؛

ج. الموظفون المشاركون في تقييم المخاطر.

9.1.3 إدارة الأداء

المبدأ

يجب قياس كفاءة وفعالية عمليات وخدمات تقنية المعلومات في المؤسسات المالية بشكل مستمر من خلال مؤشرات الأداء الرئيسية (KPIs).

متطلبات الرقابة

1. يجب تحديد مؤشرات الأداء الرئيسية واعتمادها وتنفيذها لقياس تنفيذ عمليات تقنية المعلومات وأداء النظام.

2. يجب تحديد مؤشرات الأداء الرئيسية مع مراعاة ما يلي على سبيل المثال لا الحصر:

أ. وظيفة تقنية المعلومات والعمليات ذات الصلة؛

ب. كفاءة القوى العاملة وتطورها؛ و ج. الامتثال للوائح التنظيمية.

3. مؤشرات الأداء الرئيسية يجب أن يتم:

أ. إبلاغها إلى أقسام/وحدات تقنية المعلومات المعنية في المؤسسات المالية من أجل التنفيذ؛

ب. دعمها بالقيمة المستهدفة والعتبات؛

ج. تحليلها لتحديد أوجه الانحراف عن الأهداف والبدء في اتخاذ إجراءات علاجية؛

د. تحليلها لتحديد الاتجاهات في الأداء والامتثال واتخاذ الإجراءات المناسبة؛ و

هـ. مراقبتها وتقديم تقارير دورية بشأنها إلى الإدارة العليا واللجنة التوجيهية.

2.3 إدارة مخاطر تقنية المعلومات

إدارة مخاطر تقنية المعلومات عملية مستمرة لتحديد المخاطر المتعلقة بتقنية المعلومات وتحليلها والاستجابة لها ومراقبتها ومراجعتها من منظور العمليات والتكنولوجيا والأفراد. ويجب على المؤسسات المالية، من أجل إدارة مخاطر تقنية المعلومات، أن تقوم باستمرار بتحديد وتقييم وتقليل مخاطر تقنية المعلومات ضمن مستويات التسامح التي تحددها الإدارة العليا للمؤسسة المالية.

1.2.3 إدارة مخاطر تقنية المعلومات

المبدأ

ينبغي تحديد عملية إدارة مخاطر تقنية المعلومات والموافقة عليها وتنفيذها وإبلاغها ومواءمتها مع عملية إدارة مخاطر تقنية المعلومات في المؤسسة المالية، بما في ذلك تحديد مخاطر تقنية المعلومات وتحليلها ومعالجتها ومراقبتها ومراجعتها على فترات زمنية مناسبة.

متطلبات الرقابة

1. يجب تحديد عملية إدارة مخاطر تقنية المعلومات والموافقة عليها وتنفيذها والإبلاغ عنها.

2. ينبغي قياس فعالية عملية إدارة مخاطر تقنية المعلومات وتقييمها دوريًا.

3. يجب أن تتماشى عملية إدارة مخاطر تقنية المعلومات مع عملية إدارة المخاطر المؤسسية في المؤسسة المالية.

4. يجب أن تتناول عملية إدارة مخاطر تقنية المعلومات العمليات الفرعية التالية بوضوح، بما في ذلك على سبيل المثال لا الحصر:

أ. تحديد المخاطر وتحليلها وتصنيفها؛

ب. معالجة المخاطر؛

ج. الإبلاغ عن المخاطر؛ و

د. مراقبة المخاطر وتوصيفها.

5. يجب أن تعالج عملية إدارة مخاطر تقنية المعلومات الأصول المعلوماتية للمؤسسة المالية، بما في ذلك على سبيل المثال لا الحصر:

أ. العمليات التجارية والبيانات ذات الصلة؛

ب. تطبيقات الأعمال؛

ج. مكونات البنية التحتية؛ و

د. علاقات الأطراف الخارجية والمخاطر المرتبطة بها.

6. يجب أن تعالج عملية إدارة مخاطر تقنية المعلومات الجانب البشري في المؤسسة المالية (أي الموظفين الدائمين، والموظفين المتعاقدين، والأطراف الخارجية).

7. يجب أن تبدأ عملية إدارة مخاطر تقنية المعلومات ، على سبيل المثال لا الحصر، في:

أ. مرحلة مبكرة من تنفيذ البرنامج والمشروع؛

ب. قبل الشروع في إجراء تغييرات حرجة وكبيرة على أصول المعلومات؛

ج. وقت الاستعانة بمصادر خارجية للخدمات؛ و

د. قبل شراء الأنظمة والأدوات والتقنيات الناشئة الجديدة (مثل تقنية دفتر الأستاذ الموزع

((DTL، وضمان العمليات الآلية (RPA) وما إلى ذلك)

8. يجب أن تخضع أصول المعلومات الحالية لتقييم دوري لمخاطر تقنية المعلومات بناءً على مدى أهميتها، على سبيل المثال:

أ. يجب تقييم جميع أصول المعلومات الحرجة والحساسة للمهام مرة واحدة على الأقل في السنة؛ و

ب. يجب تقييم أصول المعلومات غير الحرجة بناء على أهميتها للأعمال.

9. يجب أن تشتمل أنشطة إدارة مخاطر تقنية المعلومات أصحاب المصلحة التاليين، على سبيل المثال لا الحصر:

أ. أصحاب الأعمال والمستخدمون؛

ب. رؤساء أقسام/وظائف تقنية المعلومات؛

ج. الإداريون الفنيون؛ و

د. المتخصصون في الأمن السيبراني.

10. يجب على المؤسسات المالية وضع وتنفيذ الاستجابة لمخاطر تقنية المعلومات (أي التجنب والتخفيف والنقل والقبول) وكذلك استراتيجيات التحكم التي تتوافق مع قيمة أصول المعلومات ورغبة المؤسسات المالية في المخاطرة.

11. يجب تحديد مؤشرات المخاطر الرئيسية لتقنية المعلومات (KRIs) وتنفيذها ومراقبتها.

2.2.3 تحديد المخاطر وتحليلها

المبدأ

يجب تحديد أصول المعلومات وتسجيلها والحفاظ عليها حتى يتسنى جمع المعلومات حول التهديدات ذات الصلة، ويجب تحليل الضوابط الحالية والمخاطر المرتبطة بها بناءً على احتمالية حدوثها والتأثير الناتج.

متطلبات الرقابة

1. يجب أن يتم تحديد مخاطر تقنية المعلومات وتوثيقها وتحديثها بشكل دوري في سجل المخاطر المركزي الرسمي.

2. يجب تحديث سجل مخاطر تقنية المعلومات بانتظام.

3. يجب أن يتناول تحليل مخاطر تقنية المعلومات ما يلي، على سبيل المثال لا الحصر:

أ. وصف أصول المعلومات وتصنيفها؛

ب. التهديد (التهديدات) المحتملة لأصول المعلومات؛

ج. التأثير والاحتمالية؛

د. ضوابط تقنية المعلومات الحالية؛

هـ. مالك المخاطر (صاحب العمل أو العملية)؛

و. مالك التنفيذ (جهة التحكم)؛ و

ز. المخاطر الكامنة والمتبقية المتعلقة بأصول المعلومات.

3.2.3 معالجة المخاطر

المبدأ

ينبغي معالجة مخاطر تقنية المعلومات المرتبطة بأصول المعلومات الخاصة بالمؤسسة المالية بشكل مناسب بناءً على المعايير المعمول بها (أي قبولها أو تجنبها أو نقلها أو تخفيفها).

متطلبات الرقابة

1. يجب تحديد خطة معالجة مخاطر تقنية المعلومات والموافقة عليها والإبلاغ بها.

2. يجب تنفيذ خطة معالجة مخاطر تقنية المعلومات وتقييمها دوريًا.

3. يجب التعامل مع مخاطر تقنية المعلومات وفقًا لرغبة المؤسسة المالية في المخاطرة والتي حددها صاحب وظيفة الحوكمة ذات الصلة ووافقت عليها اللجنة التوجيهية.

4. يجب أن تتضمن خطة معالجة مخاطر تقنية المعلومات التصميم والتنفيذ التفصيلي للضوابط اللازمة للتخفيف من المخاطر المحددة.

5. يجب أن تضمن خطة معالجة مخاطر تقنية المعلومات أن قائمة خيارات معالجة المخاطر موثقة رسميًا (أي قبول المخاطر أو تجنبها أو نقلها أو تخفيفها من خلال تطبيق ضوابط تقنية المعلومات).

6. يجب أن يكون قبول المخاطر هو الأقل تفضيلاً على تخفيف المخاطر من خلال تنفيذ الضوابط الأولية.

7. يجب أن يتم توثيق قبول مخاطر تقنية المعلومات رسميًا واعتماده وتوقيعه من قبل صاحب العمل وإبلاغه إلى لجنة المخاطر، مما يضمن ما يلي:

أ. تقديم مبرر تفصيلي لقبول المخاطر، بما في ذلك على سبيل المثال لا الحصر ما يلي:

1. أثر عدم تطبيق الضوابط الرئيسية (أي من الناحية التشغيلية والمالية والمتعلق بالسمعة)؛ و

2. الضوابط التعويضية بدلاً من الضوابط الأولية لتخفيف المخاطر.

ب. مخاطر تقنية المعلومات مقبولة ضمن حدود رغبة المؤسسة المالية في المخاطرة؛

ج. عدم تعارض مخاطر تقنية المعلومات المقبولة مع لوائح البنك المركزي؛

د. توثيق استثناء منفصل لكل خطر فريد؛

هـ. تجديد قبول المخاطر بشكل دوري؛ و

و. عرض قبول المخاطر على لجنة المخاطر وإبلاغها به.

8. يجب أن يتضمن تجنب مخاطر تقنية المعلومات قرارًا من صاحب العمل ولجنة المخاطر بإلغاء أو تأجيل نشاط أو مشروع معين يؤدي إلى مخاطر غير مقبولة في مجال تقنية المعلومات على الشركة.

9. يجب أن يتوفر في نقل أو مشاركة مخاطر تقنية المعلومات ما يلي:

أ. مشاركة مخاطر تقنية المعلومات مع مقدمي الخدمات ذوي الصلة (الداخليين أو الخارجيين)؛ و

ب. الموافقة عليه من قبل مقدمي الخدمات المتلقيين (الداخليين أو الخارجيين).

10. يجب أن يتضمن تطبيق ضوابط تقنية المعلومات بغرض التخفيف من مخاطر تقنية المعلومات ما يلي:

أ. تحديد الضوابط المناسبة لتقنية المعلومات؛

ب. تقييم نقاط القوة والضعف في ضوابط تقنية المعلومات؛

ج. اختيار الضوابط المناسبة لتقنية المعلومات؛ و

د. توثيق أي مخاطر متبقية والحصول على الموافقة على صاحب العمل ولجنة المخاطر عليها.

11. يجب توثيق إجراءات معالجة مخاطر تقنية المعلومات في خطة معالجة المخاطر.

4.2.3 الإبلاغ عن المخاطر/مراقبتها وتوصيفها

المبدأ

يجب التعامل مع مخاطر تقنية المعلومات وفقًا لخطط العلاج المحددة ويجب مراجعتها ومراقبتها والإبلاغ عنها بشكل فعال.

متطلبات الرقابة

1. يجب توثيق نتائج تقييم مخاطر تقنية المعلومات رسميًا وإبلاغها إلى أصحاب الأعمال المعنيين والإدارة العليا.

2. يجب أن تتضمن نتائج تقييم مخاطر تقنية المعلومات المخاطر والتأثير والاحتمالية والتخفيف من المخاطر وحالة المعالجة.

3. يجب مراقبة مخاطر تقنية المعلومات من حيث، على سبيل المثال لا الحصر:

أ. تتبع التقدم وفقًا لخطة معالجة المخاطر؛ و

ب. يتم تنفيذ ضوابط تقنية المعلومات المختارة والمتفق عليها.

4. يجب مراقبة التصميم والفعالية التشغيلية لضوابط تقنية المعلومات المنقحة أو المطبقة حديثًا ومراجعتها بشكل دوري.

5. يجب على أصحاب الأعمال المعنيين قبول نتائج تقييم مخاطر تقنية المعلومات.

6. يجب المصادقة على نتائج تقييم مخاطر تقنية المعلومات من قبل لجنة المخاطر.

7. يجب تحديد مؤشرات المخاطر الرئيسية لتقنية المعلومات (KRIs) وتنفيذها ومراقبتها.

8. يجب تقديم ملف تعريف مخاطر تقنية المعلومات والبيانات ذات الصلة كمدخل إلى قسم المخاطر التشغيلية لصياغة ملف تعريف المخاطر على مستوى المؤسسة.

9. ينبغي صياغة ملف تعريف مخاطر تقنية المعلومات وتقديمه إلى الإدارة العليا واللجنة التوجيهية ومجلس الإدارة دوريًا.

3.3 إدارة العمليات

يمكن تعريف إدارة عمليات تقنية المعلومات على أنها الوظيفة المسؤولة عن الإدارة والصيانة المستمرة للتطبيقات والبنى التحتية لتقنية المعلومات بالمؤسسة المالية لضمان تقديم المستوى المتفق عليه من خدمات تقنية المعلومات إلى الأعمال. ومن ثم، يجب أن تعالج المؤسسات المالية عوامل مخاطر تقنية المعلومات من خلال الإدارة والرقابة الفعالة.

1.3.3 إدارة الأصول

المبدأ

يجب إنشاء عملية إدارة الأصول لتوفير رؤية واضحة حول أصول المعلومات الخاصة بالمؤسسة المالية من خلال الحفاظ على قائمة جرد دقيقة وحديثة.

متطلبات الرقابة

1. يجب تحديد عملية إدارة الأصول والموافقة عليها وتنفيذها والإبلاغ عنها.

2. تجب مراقبة فعالية عملية إدارة الأصول وقياسها وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية إدارة الأصول، على سبيل المثال لا الحصر، ما يلي:

أ. تأهيل الأصول؛

ب. تحديد الأصول وتصنيفها ووسمها والتعامل معها؛

ج. التخلص من الأصول؛ و

د. وقف تشغيل الأصول.

4. يجب أن يوفر سجل الأصول مستوى من التفاصيل، بما في ذلك (على سبيل المثال لا الحصر):

أ. اسم الأصل؛

ب. مالك الأصل؛

ج. أمين الأصل؛ أهمية الأصل؛

د. الموقع الفعلي للأصل ؛

هـ. الموقع المنطقي للأصل (منطقة الشبكة)؛

و. الأصل محدد على أنه مباشر ضمن نطاق صناعة بطاقات الدفع؛

ز. الأصل محدد على أنه مباشر ضمن نطاق صناعة بطاقات الدفع ؛

ح. معلومات التوفر أو النسخ الاحتياطي؛

ط. معلومات عقد الخدمة أو الترخيص؛

ي. الاتصالات التقنية (نظام التشغيل، والتطبيقات، وقاعدة البيانات، والشبكة)؛

ك. العمليات الأولية والثانوية التي يدعمها الأصل؛

ل. وقت التوقف المقبول عن العمل المتوافق مع إدارة استمرارية الأعمال - تحليل أثر أنقطاع الأعمال حيثما ينطبق ذلك؛

م. التأثير المالي لكل ساعة في حالة التوقف؛

ن. رقم عقد تكليف المورد؛

س. تفاصيل جهة التواصل مع المورد؛

ص. تفاصيل اتفاقية مستوى الخدمة الخاصة بالمورد؛ و

ض. تفاصيل تصنيف المورد.

5. يجب الاحتفاظ بسجل الأصول وتحديثه على أساس سنوي، أو كلما تم إدخال أي أصل أو إزالته من المخزون.

6. يجب على المؤسسات المالية:

أ. تعيين معايير تحديد الأصول الحيوية؛

ب. تحديد وصيانة وتحديث دوريًا القائمة الشاملة للأصول الحيوية؛

ج. مراقبة أداء الأصول الحيوية بشكل استباقي؛ و

د. ضمان وجود تدابير مرونة كافية للأصول الحيوية للحفاظ على توافر الخدمات الحيوية المطلوبة.

7. يجب أن يكون مالك الأصل مسؤولاً ، على سبيل المثال لا الحصر، عما يلي:

أ. تصنيف ووسم الأصل؛

ب. تحديد ومراجعة حقوق الوصول والقيود، ومراعاة سياسات التحكم في الوصول المعمول بها في المؤسسات المالية؛

ج. التفويض بالتغييرات المتعلقة بالأصول؛ و

د. ضمان التوافق مع ضوابط الأمن السيبراني.

8. يجب التخلص من الأصول بطريقة محكمة وآمنة عند انتهاء عمرها الإنتاجي وعند الوفاء بالالتزامات الأخرى ذات الصلة.

2.3.3 الاعتمادات المتبادلة

المبدأ

يجب تحديد الاعتمادات المتبادلة بين أصول المعلومات الحيوية وإدارتها من خلال نموذج الحوكمة لضمان توافر عمليات الأعمال.

متطلبات الرقابة

- يجب على المؤسسات المالية تحديد وتنفيذ نموذج حوكمة قوي في ضوء ترابطها مع أصحاب المصلحة المعنيين (مثل مقدمي الخدمات والمؤسسات الحكومية وغيرها)

- يجب على المؤسسات المالية تحديد الاعتمادات المتبادلة بين أصول المعلومات الهامة الخاصة بها.

- وكجزء من الاختبارات التسعة والثمانون، يجب على المؤسسات أن تأخذ بعين الاعتبار الترابط بين سيناريوهات أصول المعلومات الحيوية ضمن بنيتها التحتية.

ملحوظة: لمزيد من متطلبات التحكم من أجل تحسين الصمود الشامل، يرجى الرجوع إلى الدليل التنظيمي لإدارة استمرارية الأعمال الصادر عن البنك المركزي.

3.3.3 إدارة اتفاقيات مستوى الخدمة

المبدأ

يجب الاتفاق رسميًا على الشروط والأحكام التعاقدية التي تحكم الأدوار والعلاقات والالتزامات والمسؤوليات الخاصة بأصحاب المصلحة الداخليين والأطراف الخارجية، وتطويرها وضبطها بشكل كافٍ.

متطلبات الرقابة

1. يجب تحديد اتفاقية مستوى خدمة تقنية المعلومات الداخلية رسميًا والموافقة عليها وإبلاغها إلى إدارة الأعمال ذات الصلة في المؤسسات المالية.

2. يجب مراقبة وقياس وتقييم مدى فعالية اتفاقية مستوى الخدمة الداخلية لتقنية المعلومات.

3. يجب أن تتضمن اتفاقية مستوى الخدمة الداخلية لتقنية المعلومات ما يلي، على سبيل المثال لا الحصر:

أ. مستوى الخدمة المتفق عليه بين وظائف الأعمال وقسم تقنية المعلومات؛

ب. أهداف محددة وقابلة للقياس لخدمات تقنية المعلومات مقابل مؤشرات الأداء الرئيسية المحددة؛ و

ج. أدوار ومسؤوليات أصحاب المصلحة في قطاع الأعمال وتقنية المعلومات.

4. يجب تحديد عملية العلاقة مع الطرف الخارجي والموافقة عليها وتنفيذها والإبلاغ عنها.

5. يجب مراقبة فعالية عملية العلاقة مع الطرف الخارجي وقياسها وتقييمها بشكل دوري.

6. يجب تحديد اتفاقية مستوى الخدمة الرسمية وتوقيعها مع الطرف الخارجي.

7. يجب أن تغطي عملية العلاقة مع الطرف الخارجي المتطلبات التالية، على سبيل المثال لا الحصر:

أ. يجب أن يكون لدى مقدمي الخدمات المعنيين بالاستعانة بمصادر خارجية عملية مناسبة لضمان توافر وحماية البيانات والتطبيقات التي يتم الاستعانة بمصادر خارجية لها؛

ب. إعداد التقارير الدورية ومراجعة وتقييم المتطلبات المتفق عليها تعاقديًا (في اتفاقيات مستوى الخدمة)؛

ج. التغييرات في تقديم الخدمات المقدمة؛

د. تنفيذ تقييم المخاطر كجزء من عملية الشراء؛

هـ. عملية التصعيد في حالة انتهاك اتفاقية مستوى الخدمة؛

و. الضمانات الإدارية والمادية والفنية التي تحمي بشكل معقول ومناسب سرية المعلومات وسلامتها وتوافرها؛

ز. ضمان قانوني من الطرف الخارجي لتقديم الدعم في الموقع الذي يفرض وجود مهندس دعم معتمد وذو خبرة في الموقع ضمن جدول زمني محدد لدعم المؤسسات المالية في المواقف السلبية؛

ح. الخروج من العقد أو إنهائه أو تجديده (بما في ذلك اتفاقيات الضمان إن وجدت)؛

ط. الامتثال لأطر العمل المعمول بها بما في ذلك على سبيل المثال لا الحصر الدليل االتنظيمي لأمن المعلومات للبنك المركزي والدليل التنظيمي لإدارة استمرارية الأعمال والدليل التنظيمي لحوكمة تقنية المعلومات - والقوانين واللوائح المعمول بها؛

ي. الحق في التدقيق (المؤسسات المالية أو جهة مستقلة)؛ و

ك. اتفاقية عدم الإفصاح ("NDA").

4.3.3 إدارة توافر وسعة تقنية المعلومات

المبدأ

يجب الحفاظ على توافر الخدمة لدعم وظائف أعمال المؤسسات المالية وتجنب تعطل وبطء أداء الأنظمة من خلال مراقبة عتبات النظام الحالية والتنبؤ بمتطلبات الأداء والسعة المستقبلية.

متطلبات الرقابة

1. ينبغي تحديد عملية إدارة توافر وسعة تقنية المعلومات والموافقة عليها وتنفيذها.

2. يجب مراقبة فعالية عملية إدارة توافر وسعة تقنية المعلومات وقياسها وتقييمها بشكل دوري.

3. يجب وضع خطة توافر وسعة تقنية المعلومات واعتمادها وتقييمها دورياً.

4. يجب تحديد خطة توافر وسعة تقنية المعلومات لمعالجة ما يلي، على سبيل المثال لا الحصر:

أ. السعة الحالية للأنظمة والموارد؛

ب. المواءمة مع احتياجات العمل الحالية والمستقبلية؛

ج. متطلبات التوافر العالية (بما في ذلك تعطل وبطء قنوات العملاء)؛

د. الأدوار والمسؤوليات اللازمة للحفاظ على الخطة؛ و

هـ. تحديد التبعيات على مقدمي الخدمات كجزء من تخطيط السعات لمعالجة متطلبات إدارة استمرارية الأعمال.

5. يجب تحديد عتبات أداء النظام وتنفيذها.

6. يجب مراقبة أداء النظام مع الأخذ في الاعتبار ما يلي، على سبيل المثال لا الحصر:

أ. متطلبات العمل الحالية والمستقبلية؛

ب. اتفاقية مستوى الخدمة المتفق عليها مع الشركة؛

ج. البنى التحتية الحيوية لتقنية المعلومات؛

د. تعطل وبطء في النظام (النظم) الأساسية التي تدعم قنوات العملاء؛ و

هـ. الدروس المستفادة من مشكلات أداء النظام السابقة.

7. يجب تحديد الانحرافات عن خطوط الأساس/عتبات السعة والأداء المحددة وتوثيقها ومتابعتها وإبلاغ الإدارة ولجنة خدمات تقنية المعلومات.

5.3.3 إدارة مركز البيانات

المبدأ

يتم تصميم وتنفيذ ضوابط مادية كافية لحماية مرافق ومعدات تقنية المعلومات من التلف والوصول غير المصرح به.

متطلبات الرقابة

1. يجب تحديد الضوابط المادية والبيئية لإدارة مركز البيانات والموافقة عليها وتنفيذها.

2. يجب رصد الضوابط المادية والبيئية وتقييمها بشكل دوري.

3. يجب تنفيذ الضوابط المادية والبيئية اللازمة مثل على سبيل المثال لا الحصر:

أ. يجب أن يكون الوصول إلى مركز البيانات خاضعًا لرقابة صارمة ومتاحًا على أساس الحاجة إلى المعرفة؛

ب. يجب تسجيل دخول الزائرين إلى مركز البيانات ومرافقتهم من قبل شخص مخول؛

ج. أجهزة كشف الدخان؛

د. الحريق؛

هـ. طفايات الحريق؛

و. مراقبة الرطوبة؛

ز. مراقبة درجة الحرارة. و

ح. الدوائر التلفزيونية المغلقة.

4. يجب أن يتوافق إسناد المهام لمركز البيانات مع المتطلبات المنشورة في تعاميم البنك المركزي بشأن تعليمات إسناد المهام إلى طرف ثالث والدليل التنظيمي لأمن المعلومات.

5. يجب على المؤسسات المالية التأكد من تضمين تدابير الرقابة المناسبة في العقود المبرمة مع مقدمي الخدمات الذين يخططون لإسناد مهام مركز البيانات والتي تشمل على سبيل المثال لا الحصر:

أ. وجود حالة عمل موثقة لإسناد مهام خدمات مركز البيانات؛ و

ب. طبيعة ونوعية الوصول إلى مركز البيانات من قبل مزود الخدمة.

6.3.3 بنية الشبكة ومراقبتها

المبدأ

يجب تصميم ضوابط إدارة أحداث تقنية المعلومات وبنية الشبكة وتنفيذها لمراقبة عمليات تقنية المعلومات بشكل مستمر من أجل حماية شبكة المؤسسات المالية من الوصول غير المصرح به.

متطلبات الرقابة

1. يجب على المؤسسات المالية تحديد سياسة هيكلية الشبكة والموافقة عليها وتنفيذها مع مراعاة ما يلي:

أ. موقف المؤسسة فيما يتعلق بالاستخدام المقبول للشبكة؛

ب. قواعد صريحة للاستخدام الآمن لموارد وخدمات وتطبيقات محددة للشبكة؛

ج. عواقب عدم الامتثال للقواعد الأمنية؛

د. موقف المؤسسة من إساءة استخدام الشبكة؛ و

هـ. الأساس (الأسس) المنطقية للسياسة ولأي قواعد أمنية محددة.

2. يجب على المؤسسات المالية التأكد من تنفيذ ضوابط هيكلية الشبكة التالية، والتي تشمل على سبيل المثال لا الحصر:

أ. رسم تخطيطي للشبكة يوضح البنية التحتية الحالية الكاملة؛

ب. تجزئة الشبكة إلى نطاقات شبكية متعددة منفصلة بناءً على مستويات الثقة المطلوبة (8.6 النطاق العام، ونطاق سطح المكتب، ونطاق الخادم) وبما يتماشى مع المبادئ التصميمية ذات الصلة؛

ج. يجب أن يكون محيط كل نطاق من نطاقات الشبكة محميًا بشكل جيد بواسطة بوابة أمان (مثل جدار الحماية، موجه التصفية). وبالنسبة لكل بوابة أمنية، يجب وضع وتنفيذ قواعد منفصلة للوصول إلى الخدمة (الأمان) لضمان عدم السماح بمرور سوي حركة المرور المصرح بها؛

د. كافة حركات المرور الداخلية (مستخدمو المكتب الرئيسي، ومستخدمو الفرع، ومستخدمو الطرف الخارجي، إلخ) المارة إلى الشبكة الفرعية المراقبة أو الخوادم الداخلية يجب أن تمر عبر بوابتين أمنيتين (جدار الحماية)؛

هـ. يتم توجيه جميع عمليات الوصول إلى الإنترنت الصادرة من الشبكات الداخلية عبر خادم وكيل بحيث لا يُسمح بالوصول إلا للمستخدمين المعتمدين المصادق عليهم؛

و. يجب عزل شبكة الزائرين (الشبكة السلكية/اللاسلكية) وفصلها عن الشبكة الداخلية؛

ز. يجب أن يقوم جدار الحماية المحيط بالشبكة الفرعية المراقبة بإطلاق تنبيه وحظر المسح النشط ؛

ح. يجب تنفيذ جدار حماية تطبيقات الويب (WAF) ضد التطبيقات التي تواجه العملاء؛

ط. ضمان عدم وجود نقطة فشل مفردة تؤثر على توافر الخدمة الحرجة؛

ي. يجب نشر خادم مصادقة مركزي (AAA أو TACACS أو RADIUS، إلخ) لإدارة المصادقة والترخيص لأجهزة الشبكة؛

ك. يجب نشر خادم السجل المركزي (على سبيل المثال، خادم سجل النظام) لجمع السجلات وتخزينها من جميع أجهزة الشبكة؛

ل. يجب أن تبلغ فترة الاحتفاظ بالسجلات 12 شهرًا كحد أدنى؛

م. يجب على جميع أجهزة الشبكة مزامنة توقيتات الساعة الخاصة بها من خادم بروتوكول وقت الشبكة مركزي؛

ن. يجب أن تكون جميع اتصالات الشبكة عبر الشبكة الخارجية (WLAN) والإنترنت من خلال قناة مشفرة؛

س. يجب أن يقتصر الوصول عن بعد على مجموعة معينة من عناوين بروتوكول الإنترنت؛

ص. يجب أن تكون الإدارة عن بعد عبر قناة مشفرة (مثل SSL VPN وSSH)؛

ش. يجب أن يكون الوصول إلى الإدارة عن بعد للموردين محددًا بفترة زمنية ويتم منحه على أساس الحاجة إلى جانب أخذ الموافقة؛

ض. فحص أجهزة المؤسسة المالية قبل الدخول إلى الشبكة لضمان تطبيق السياسات الأمنية على الأجهزة قبل دخولها إلى شبكة المؤسسة؛ و

ظ. الفصل بين الواجبات داخل مكون البنية التحتية (مدعومًا بمصفوفة موثقة لملف التفويض).

3. يجب على المؤسسات المالية التأكد من مراقبة الشبكة مع الأخذ في الاعتبار ما يلي، على سبيل المثال لا الحصر:

أ. المسارات الإدارية بما في ذلك مسارات تسجيل الدخول والنشاط (مثل تغيير التكوين، وتغيير القاعدة، وما إلى ذلك)؛

ب. استخدام الموارد (المعالج والذاكرة)؛ و

ج. ربط الشبكة بجميع الفروع وأجهزة الصراف الآلي.

7.3.3 المعالجة الدفعية

المبدأ

يجب تحديد عملية الإدارة الدفعية والموافقة عليها وتنفيذها من أجل إدارة المعالجة المجمعة للمهام المؤتمتة بطريقة فعالة ومضبوطة.

متطلبات الرقابة

1. يجب تحديد عملية الإدارة الدفعية والموافقة عليها وتنفيذها والإبلاغ عنها.

2. يجب قياس فعالية عملية الإدارة الدفعية وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية الإدارة الدفعية ما يلي، على سبيل المثال لا الحصر:

أ. جداول بداية ونهاية اليوم؛

ب. الأدوار والمسؤوليات؛

ج. مراقبة الدفعات؛ و

د. معالجة الخطأ أو الاستثناء.

4. يجب أن تتم الموافقة على التغييرات في جداول الدفعات من قبل أصحاب المصلحة المعنيين.

5. يجب على المؤسسات المالية الاحتفاظ بسجل يحتوي على معلومات حول العمليات المجمعة لبداية ونهاية اليوم بالإضافة إلى حالته 8.6. (ناجحة أو فاشلة).

8.3.3 إدارة حوادث تقنية المعلومات

المبدأ

ينبغي إنشاء عملية إدارة حوادث تقنية المعلومات حتى يتسنى تحديد حوادث تقنية المعلومات التي تؤثر على أصول المعلومات الخاصة بالمؤسسة المالية والاستجابة لها والتعامل معها في الوقت المناسب، والإبلاغ عن الحوادث ذات الصلة إلى البنك المركزي، وفقًا لبروتوكول اتصال محدد.

متطلبات الرقابة

1. يجب تحديد عملية إدارة حوادث تقنية المعلومات والموافقة عليها وتنفيذها والإبلاغ عنها.

2. يجب قياس فعالية عملية إدارة حوادث تقنية المعلومات وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية إدارة حوادث تقنية المعلومات المتطلبات التالية، على سبيل المثال لا الحصر:

أ. تشكيل فريق معين مسؤول عن إدارة الحوادث؛

ب. خطة تواصل؛

ج. تفاصيل الموظفين الرئيسيين الذين يتعين إخطارهم؛

د. الموظفون المهرة والمدربون (باستمرار)؛

هـ. تحديد أولويات الحوادث وتصنيفها؛

و. التعامل مع الحوادث في الوقت المناسب، وتسجيل ورصد التقدم المحرز؛

ز. حماية الأدلة والتسجيلات ذات الصلة؛

ح. أنشطة ما بعد وقوع الحوادث مثل تحليل الأسباب الجذرية للحوادث؛ و

ط. الدروس المستفادة.

4. يجب أتمتة عملية إدارة حوادث تقنية المعلومات من خلال مكتب خدمة تقنية المعلومات مثلاً.

5. يجب إنشاء عملية لتوثيق تفاصيل الحادث، ويجب إبلاغ موظفي تقنية المعلومات المعنيين بالخطوات المتخذة المثمرة وغير والمثمرة على حد سواء من أجل اكتساب الخبرة العملية وكذلك للرجوع إليها في المستقبل لتعزيز الكفاءة.

6. يجب تسجيل جميع طلبات المستخدم وحوادث تقنية المعلومات بالمعلومات التالية على سبيل المثال لا الحصر:

أ. رقم مرجعي فريد؛

ب. التاريخ والوقت؛

ج. اسم الخدمات والأنظمة المتأثرة؛

د. تحديث المالك المعني؛ و

هـ. التصنيف وترتيب الأولويات بناءً على مدى إلحاحها وتأثيرها.

7. يجب تتبع جميع حوادث تقنية المعلومات وحلها وفقًا لمستوى الخدمة المتفق عليه.

8. يجب إشراك فرق المؤسسات المالية ذات الصلة (عند الاقتضاء) لضمان التعامل المناسب مع الحادث.

9. يجب على المؤسسات المالية إبلاغ "الإدارة العامة لمراقبة المخاطر السيبرانية" فور تحديد حادثة مصنفة على أنها "متوسطة" أو أعلى من ذلك والتي لها تأثير على العملاء، وفقًا الدليل التنظيمي لإدارة استمرارية الأعمال الصادر عن البنك المركزي.

10. يجب على المؤسسات المالية إبلاغ "الإدارة العامة لمكافحة المخاطر السيبرانية" فور تحديد تعطيل وبطء في تطبيق و/أو تطبيقات مهمة من شأنها التأثير على العملاء.

11. يجب على المؤسسات المالية إخطار "الإدارة العامة لمكافحة المخاطر السيبرانية" قبل الكشف عن أي معلومات حول الحادث لوسائل الإعلام.

12. يجب على المؤسسات المالية تقديم تقرير تفصيلي عن الحادث خلال خمسة (5) أيام إلى "الإدارة العامة لمكافحة المخاطر السيبرانية"، بما في ذلك التفاصيل التالية كحد أدنى:

أ. عنوان الحادث؛

ب. تحديد وتصنيف وتحديد أولويات الحادث؛

ج. تسجيل ومراقبة الحادث؛

د. حل وإغلاق الحادث؛

هـ. تقييم التأثير مثل الأمور المالية و/أو والمتعلقة بالبيانات و/أو العملاء و/أو السمعة؛

و. تاريخ ووقت الحادث؛

ز. اسم الخدمات والأنظمة المتأثرة؛

ح. تحليل السبب الجذري؛ و

ط. الإجراءات التصحيحية مع التواريخ المستهدفة.

9.3.3 إدارة المشكلات

المبدأ

يجب تحديد معايير وإجراءات الإبلاغ عن المشكلات للحد من الحوادث المتكررة وتقليل تأثير الحوادث على المؤسسات المالية.

متطلبات الرقابة

1. يجب تحديد عملية إدارة المشكلات والموافقة عليها وتنفيذها والإبلاغ عنها.

2. يجب قياس مدى فعالية عملية إدارة المشكلات وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية إدارة المشكلات المتطلبات التالية على سبيل المثال لا الحصر:

أ. تحديد المشكلة وتصنيفها وتحديد أولوياتها؛

ب. تسجيل المشكلة ورصدها؛

ج. حل المشكلة وإغلاقها؛

د. حماية الأدلة والسجلات ذات الصلة؛

هـ. تقييم التأثير مثل الأمور المالية و/أو والمتعلقة بالبيانات و/أو العملاء و/أو السمعة؛

و. تاريخ ووقت المشكلة؛

ز. اسم الخدمات والأنظمة المتأثرة؛

ح. تحليل السبب الجذري؛ و

ط. الإجراءات التصحيحية.

4. يجب أن تحتفظ المؤسسات المالية بقاعدة بيانات لسجلات الأخطاء المعروفة.

10.3.3 النسخ الاحتياطي للبيانات وإمكانية استعادتها

المبدأ

يجب تحديد واعتماد وتنفيذ استراتيجية إدارة النسخ الاحتياطي للبيانات إلى جانب إجراءات النسخ الاحتياطي والاستعادة لضمان موثوقية بيانات المؤسسات المالية وتوافرها وإمكانية استعادتها.

متطلبات الرقابة

1. يجب تحديد استراتيجية إدارة النسخ الاحتياطي للبيانات والموافقة عليها وتنفيذها.

2. يجب أن تراعي سياسة إدارة النسخ الاحتياطي للبيانات ما يلي، على سبيل المثال لا الحصر:

أ. التوافق مع الدليل التنظيمي لإدارة استمرارية الأعمال الخاص بالبنك المركزي؛

ب. تنفيذ قدرات النسخ المتماثل والنسخ الاحتياطي والاسترداد؛

ج. مخزن البيانات؛

د. استرجاع البيانات؛ و

هـ. الاحتفاظ بالبيانات وفقًا للمتطلبات القانونية والتنظيمية والتجارية.

3. يجب تحديد إجراءات النسخ الاحتياطي والاستعادة والموافقة عليها وتنفيذها.

4. يجب قياس فعالية إجراء النسخ الاحتياطي والاستعادة وتقييمها بشكل دوري.

5. يجب على المؤسسات المالية تحديد متطلبات النسخ الاحتياطي والاستعادة الخاصة بها مع الأخذ في الاعتبار ما يلي، على سبيل المثال لا الحصر:

أ. المتطلبات القانونية والتنظيمية؛

ب. متطلبات العمل بما يتماشى مع نقطة التعافي المستهدفة (RPO) المتفق عليها؛

ج. نوع النسخ الاحتياطية (دون اتصال بالإنترنت، عبر الإنترنت، كامل، تزايدي، وما إلى ذلك)؛ و

د. جدول النسخ الاحتياطي (يومي، أسبوعي، شهري، الخ).

6. يجب على المؤسسات المالية التأكد من عمل نسخة احتياطية من المعلومات التالية على الأقل:

أ. التطبيقات؛

ب. برامج أنظمة التشغيل؛

ج. قواعد بيانات؛ و

د. تكوينات الجهاز.

7. في حالة نسخ البيانات بين الموقع الرئيسي وموقع استرداد البيانات بعد الكوارث، يجب على المؤسسات المالية التأكد من حل جميع مشكلات النسخ في الوقت المناسب بحيث تكون البيانات الموجودة في موقع استرداد البيانات بعد الكوارث متزامنة مع الموقع الرئيسي وفقًا لنقطة التعافي المستهدفة (RPO) ووقت التعافي المستهدف (RTO). 8. يجب على المؤسسات المالية التأكد من أن أوقات التعافي المستهدفة للخدمات الحيوية مثل أنظمة الدفع والخدمات المتعلقة بالعملاء وما إلى ذلك محددة بشكل مناسب مع مراعاة التوافرية العالية للعمليات الداعمة والحد الأدنى من التعطيل في حالة وقوع كارثة.

9. يجب على المؤسسة المالية التأكد من وجود استثمارات كافية من منظور الأشخاص والعمليات والتقنية لتحقيق أوقات التعافي المستهدفة.

10. يجب على المؤسسات المالية تنفيذ آلية بديلة للنسخ الاحتياطي والتكرار (مثل تفريغ المعاملات بالإضافة إلى النسخ الاحتياطي الكامل لقاعدة البيانات).

11. يجب على المؤسسات المالية إجراء اختبارات دورية والتحقق من قدرة وسائط النسخ الاحتياطي على التعافي.

12. يجب أن يتم تصنيف وسائط النسخ الاحتياطي بشكل مناسب.

13. يجب تشفير وسائط النسخ الاحتياطي، بما في ذلك أقراص التخزين الخارجية (USB)، التي تحتوي على معلومات حساسة أو سرية قبل نقلها إلى خارج الموقع لتخزينها.

11.3.3 المحاكاة الافتراضية

المبدأ

يجب تحديد عملية رسمية لإنشاء الصور الافتراضية أو اللقطات أو الحاويات الافتراضية وتوزيعها وتخزينها واستخدامها وسحبها وإدارتها بطريقة خاضعة للرقابة وآمنة.

متطلبات الرقابة

- يجب تحديد عملية لإعداد بيئة افتراضية ونشرها وتهيئتها والموافقة عليها وتنفيذها وإبلاغها من قبل المؤسسات المالية.

- ويجب أن تخضع العملية لسياسات وإجراءات ومعايير محددة جيدا.

- يجب قياس مدى فعالية عملية المحاكاة الافتراضية أو عملية التعئبة بالحاويات وتقييمها بشكل دوري.

- يجب تزويد جميع المكونات الافتراضية المنشورة في المؤسسات المالية بنفس مستوى الأمان الذي تتمتع به البيئة غير الافتراضية.

- يجب تكوين جميع المكونات الافتراضية بشكل ملائم باستخدام معايير الأمان الأساسية الدنيا المحددة والمعتمدة (MBSS) الخاصة بالمحاكاة الافتراضية أو التعبئة بالحاويات.

- يجب تنفيذ آلية مصادقة قوية ومنح حق الوصول على أساس الحاجة إلى المعرفة أو على أساس أقل امتيازات لجميع البيئات الافتراضية بما في ذلك نظام التشغيل المضيف، ومراقب الأجهزة الافتراضية، وأنظمة تشغيل الضيف وأي مكونات أخرى ذات صلة.

- يجب التعامل مع إنشاء الصور واللقطات الافتراضية وتوزيعها وتخزينها واستخدامها وسحبها وإتلافها بطريقة خاضعة للرقابة وآمنة.

- يجب مراعاة ما يلي كجزء من المحاكاة الافتراضية/التعبئة بالحاويات، على سبيل المثال لا الحصر:

أ. يجب التحكم في الوصول الإداري بإحكام حيث يجب تقييد الوصول عبر المسؤول المحلي؛ ب. يجب أن تقتصر إدارة برامج مراقبة الأجهزة الافتراضية على المسؤولين فقط؛

ج. يجب أن تكون بيئة الاختبار الافتراضية منفصلة ماديًا و/أو منطقيًا عن بيئة الإنتاج، بل ويجب ألا تعمل على نفس المضيف؛

د. يجب تعطيل البرامج والخدمات غير الضرورية على الأجهزة الافتراضية ما لم تسمح الشركة بذلك؛

هـ. يجب تمكين تسجيل التدقيق ومراقبته لجميع الأجهزة الافتراضية التي يجب أن تتضمن على سبيل المثال لا الحصر:

1. الإنشاء والنشر والإزالة؛

2. الأنشطة الجذرية والإدارية؛ و

3. إنشاء كائنات على مستوى النظام وتعديلها وحذفها.

و. يجب وضع الضوابط المناسبة لحماية البيانات الحساسة والحيوية التي يتم استخدامها وإدارتها من خلال الصور الافتراضية أو اللقطات؛ و

ز. يجب عمل نسخة احتياطية لجميع محركات الأقراص الافتراضية التي تستخدمها أنظمة تشغيل الضيف واختبارها بشكل منتظم، باستخدام نفس سياسة إدارة النسخ الاحتياطي المستخدمة في الأنظمة غير الافتراضية.

4.3 إدارة تغيير النظام

إدارة تغيير النظام عبارة عن عملية تحديد وتصميم واختبار وتنفيذ التغييرات المتعلقة بأصول المعلومات بما في ذلك على سبيل المثال لا الحصر التطبيق والبرمجيات والأجهزة والبيانات. وبالتالي، يجب معالجة عوامل المخاطر المتعلقة بإدارة تغيير النظام من قبل المؤسسات المالية من خلال التنفيذ المناسب لضوابط تقنية المعلومات المطلوبة.

1.4.3 حوكمة تغيير النظام

المبدأ

ينبغي إنشاء عملية إدارة التغيير لضمان تصنيف التغييرات في أصول المعلومات الخاصة بالمؤسسة المالية واختبارها والموافقة عليها قبل نشرها في بيئات الإنتاج

متطلبات الرقابة

1. يجب تحديد عملية إدارة تغيير النظام والموافقة عليها وتنفيذها والإبلاغ عنها داخل المؤسسات المالية.

2. يجب قياس فعالية عملية إدارة تغيير النظام وتقييمها بشكل دوري.

3. يجب أن تخضع عملية إدارة تغيير النظام لسياسة وإجراءات إدارة التغيير التي يجب الموافقة عليها ومراقبتها ومراجعتها وتحديثها على أساس دوري و/أو عند حدوث تغييرات كبيرة في بيئة تقنية المعلومات أو تغييرات في القوانين والمتطلبات التنظيمية.

4. يجب أن تعالج عملية إدارة تغيير النظام ما يلي، على سبيل المثال لا الحصر:

أ. تحديد متطلبات التغيير والموافقة عليها؛

ب. خطور التغيير وأولويته؛

ج. تقييم خطورة التغيير وتأثيره؛

د. تطوير التغيير؛

هـ. اختبار التغيير؛

و. طرح التغيير واسترجاعه؛

ز. الأدوار والمسؤوليات بالتغيير؛

ح. مستندات التغيير؛

ط. الوعي بالتغيير و/أو التدريب المقدم للمستخدمين؛ و

ي. مدخلات المجلس الاستشاري للتغيير ((CAB، إن وجدت.

5. يجب تنفيذ نظام لسير العمل لأتمتة عملية إدارة التغيير من جانب المؤسسات المالية إلى أقصى حد ممكن.

6. يجب تسجيل أي تغييرات في أصول المعلومات ومراقبتها وتوثيقها.

7. يجب أن تكون بيئات النظام (أي التطوير والاختبار والإنتاج وما إلى ذلك) منفصلة تقنيًا ومنطقيًا.

8. يجب التحكم في الوصول إلى بيئات النظام المختلفة ومراقبته بشكل صارم. من أجل القيام بذلك، يجب ضمان الفصل بين الواجبات ("SoD") بحيث لا يتحمل أي فرد مسؤوليتين متعارضتين مثل (التطوير والتجميع والاختبار والترحيل والنشر) في نفس الوقت.

9. يجب إجراء التغييرات الطارئة في أصول المعلومات بطريقة خاضعة لرقابة صارمة ويجب أن تراعي ما يلي:

أ. يجب أن يكون عدد التغييرات الطارئة أقل تفضيلاً من التغييرات المخطط لها من أجل إبقاء هذه التغييرات في أدنى حد ممكن؛

ب. ينبغي تقييم التغييرات الطارئة من حيث تأثيرها على الأنظمة؛

ج. يجب الموافقة على التغييرات الطارئة من قبل المجلس الاستشاري للتغييرات الطارئة ("ECAB")؛

د. يجب أن يكون الحد الأدنى من الاختبار مقبولاً لتنفيذ التغييرات الطارئة؛

هـ. يجب استكمال التوثيق الرسمي للتغييرات الطارئة بعد التنفيذ؛

و. ينبغي إجراء مراجعة ما بعد التنفيذ لجميع التغييرات الطارئة؛ و

ز. يجب إجراء تحليل السبب الجذري لتحديد السبب الذي أدى إلى الحاجة إلى تغيير طارئ، بالإضافة إلى الاحتفاظ بسجل يعكس الدروس المستفادة ويقدم تقريرًا إلى جميع الموظفين المعنيين والإدارة واللجنة التوجيهية.

10. يجب تمكين التدقيق الكافي لتسجيل التغييرات الطارئة المتعلقة بأصول المعلومات لأغراض الرجوع إليها أو التحقيق في المستقبل.

2.4.3 تحديد متطلبات التغيير والموافقة عليها

المبدأ

يجب تحديد التغييرات على أصول المعلومات بشكل رسمي وتوثيقها والموافقة عليها من قبل مالك الأصل المعني قبل تنفيذ التغيير في أصول المعلومات.

متطلبات الرقابة

- يجب أن يبدأ طالب التغيير رسميًا بمتطلبات التغيير.

- يجب أن تحدد متطلبات التغيير المتطلبات الوظيفية وغير الوظيفية، حيثما ينطبق ذلك.

- يجب مراجعة متطلبات التغيير رسميًا والموافقة عليها من قبل مالك الأصل المعني.

- يجب تقييم أي تغييرات في أصول المعلومات لمعرفة تأثيرها على الأنظمة قبل تنفيذ التغيير.

- يجب أن تتم المصادقة على أي تغيير في أصول المعلومات من قبل المجلس الاستشاري للتغيير (48") قبل النشر في بيئة الإنتاج.

- يجب مراجعة أي تغييرات في أصول المعلومات والموافقة عليها من قبل وظيفة الأمن السيبراني قبل تقديمها إلى "المجلس الاستشاري للتغيير" (مطلوب وفقًا للدليل التنظيمي لأمن المعلومات الخاص بالبنك المركزي، .7.3.3 إدارة التغيير، متطلبات التحكم، 4 - د).

3.4.3 اقتناء النظام

المبدأ

يجب إنشاء عملية اقتناء النظام لضمان تقييم المخاطر المرتبطة باقتناء النظام ومستوى خدمة البائعين ذات الصلة والتخفيف من حدتها بشكل كافٍ قبل اقتناء النظام.

متطلبات الرقابة

1. يجب تحديد عملية اقتناء النظام والموافقة عليها وتنفيذها وإبلاغها من قبل المؤسسات المالية.

2. يجب قياس مدى فعالية عملية اقتناء النظام وتقييمها بشكل دوري.

3. يجب تحديد متطلبات النظام (أي الوظيفية وغير الوظيفية) رسميًا والموافقة عليها كجزء من عملية اقتناء النظام.

4. ينبغي إجراء دراسة جدوى لتقييم المتطلبات الوظيفية وغير الوظيفية للنظام الجديد وخاصة بما يتوافق مع المتطلبات التنظيمية الخاصة بالبنك المركزي، والمتطلبات التنظيمية الأخرى المعمول بها.

5. يجب إدراج تقييم البائعين في عملية اقتناء النظام لتقييم البائعين فيما يتعلق بعروضهم وقدراتهم على دعم النظام أثناء التنفيذ وبعده.

6. يجب دعم عملية اقتناء النظام بخطة تنفيذ مفصلة تصف ما يلي على سبيل المثال لا الحصر:

أ. الأحداث الرئيسية لتنفيذ النظام (بما في ذلك جمع المتطلبات، والتطوير أو التخصيص، والاختبار، وبدء التشغيل وما إلى ذلك)؛

ب. الجدول الزمني لكل حدث رئيسي وتوابعه؛ و

ج. الموارد المخصصة للأحداث الرئيسية.

7. يجب تقييم النظام الجاهز أو الحزمة الجاهزة على أساس ما يلي، على سبيل المثال لا الحصر:

أ. توافق النظام مع متطلبات المؤسسة المالية؛

ب. مصداقية النظام والوجود في السوق، إذا لزم الأمر؛ و

ج. تقييم البائع ومستوى الخدمة.

4.4.3 تطوير النظام

المبدأ

يجب توثيق منهجية تطوير النظام والموافقة عليها وتنفيذها لضمان تنفيذ تطوير نظام المؤسسة المالية بطريقة خاضعة للرقابة الصارمة.

متطلبات الرقابة

1. يجب تحديد منهجية تطوير النظام والموافقة عليها وتنفيذها ونشرها.

2. يجب مراقبة مدى فعالية منهجية تطوير النظام وتقييمها بشكل دوري.

3. يجب أن تتناول منهجية تطوير النظام ما يلي، على سبيل المثال لا الحصر:

أ. نهج تطوير النظام مثل التطوير التقليدي والسريع وما إلى ذلك؛

ب. معايير الترميز الآمنة؛

ج. أنواع الاختبارات وأساليبها مثل اختبار الوحدة، واختبار الانحدار، واختبار الضغط، وما إلى ذلك؛

د. ضبط الإصدارات؛

هـ. التحكم بالجودة؛

و. ترحيل البيانات؛

ز. التوثيق؛ و

ح. تدريب المستخدم النهائي.

4. يجب تحديد وثيقة تصميم النظام وتوثيقها والموافقة عليها.

5. يجب أن تتناول وثيقة تصميم النظام متطلبات التصميم منخفضة المستوى للنظام المقصود، والتي تشمل على سبيل المثال لا الحصر ما يلي:

أ. متطلبات التكوين؛

ب. متطلبات التكامل؛

ج. متطلبات الأداء؛

د. متطلبات الأمن السيبراني؛ و

هـ. متطلبات تعريف البيانات.

6. يجب أن تقوم وظيفة تقنية المعلومات أو فريق التطوير المعني في المؤسسات المالية بإجراء مراجعة آمنة للأكواد البرمجية من أجل:

أ. التطبيقات المطورة داخليًا؛ و

ب. التطبيقات المطورة خارجيًا إذا كان كود المصدر متاحًا.

7. يجب على المؤسسات المالية التأكد من صياغة تقرير مراجعة الكود الآمن (أو ما يعادله، مثل بيان الضمان المستقل) في حالة عدم توفر كود المصدر لدى المؤسسة المالية.

8. يجب تضمين ضوابط الأمن السيبراني في عملية تطوير النظام بما يتماشى مع الدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي.

9. يجب استخدام نظام ضبط الإصدارات لتتبع التعليمات البرمجية المصدرية أو إصدارات الإنشاء بين بيئات النظام المختلفة (أي التطوير والاختبار والإنتاج وغيرها).

5.4.3 الاختبار

المبدأ

يجب اختبار جميع التغييرات على نظم المعلومات بشكل شامل على بيئة الاختبار استناداً إلى حالات الاختبار المحددة والمعتمدة لضمان تلبية التغييرات لمتطلبات العمل وكذلك لتحديد العيوب أو نقاط الضعف قبل إطلاق التغييرات في بيئة الإنتاج.

متطلبات الرقابة

1. يجب تحديد خطة الاختبار والموافقة عليها وتوثيقها رسميًا لإجراء التغييرات.

2. يجب تحديد حالة الاختبار والموافقة عليها وتوثيقها للتغييرات. إضافة إلى ذلك، يجب أن تتناول حالة الاختبار ما يلي، على سبيل المثال لا الحصر:

أ. اسم حالة الاختبار والمعرف الفريد؛

ب. حالة الاختبار المصممة والمختبرة؛

ج. وصف حالة الاختبار مع التحديد الواضح لحالات الاختبار السلبية والإيجابية؛

د. أولوية الاختبار؛

هـ. تاريخ تنفيذ الاختبار؛

و. استخدام البيانات لاختبار الحالات؛

ز. حالة الاختبار (أي ناجح أم فاشل)؛

ح. النتيجة المتوقعة لحالة الاختبار؛ و

ط. متطلبات شهادة اختبار الطرف الثالث، إن وجدت، مثل مدى، تنفيذ، إلخ.

3. كحد أدنى، ينبغي اعتبار أنواع الاختبارات التالية جزءًا من إدارة تغيير النظام.

أ. اختبار الوحدة؛

ب. اختبار تكامل النظام (SIT)؛

ج. اختبار التحمل (إن أمكن)؛

د. الاختبار الأمني؛ و

هـ. اختبار قبول المستخدم (UAT).

4. يجب اختبار جميع التغييرات على نظام المعلومات بدقة في بيئة اختبار منفصلة وفقاً لحالات الاختبار المعتمدة.

5. يجب اختبار جميع التغييرات وقبولها رسميًا من قبل مستخدمي الأعمال المعنيين.

6. يجب أن يشمل الاختبار سيناريوهات حالات الاختبار الإيجابية والسلبية.

7. يجب توثيق نتائج اختبار قبول المستخدم والاحتفاظ بها لأغراض مرجعية مستقبلية.

8. يجب عدم استخدام بيانات الإنتاج لاختبار النظام في بيئة الاختبار. لا يجب استخدام لأغراض الاختبار سوى البيانات المطهرة.

6.4.3 متطلبات أمان التغيير

المبدأ

يجب تحديد متطلبات الأمن السيبراني واختبارها بدقة لجميع التغييرات في نظام المعلومات في بيئة اختبار من أجل تحديد الثغرات الأمنية فيها والتخفيف من حدتها قبل إدخالها في بيئة الإنتاج.

متطلبات الرقابة

1. يجب أن تأخذ عملية إدارة تغيير النظام في الاعتبار الدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي لتحديد واختبار وتنفيذ المتطلبات الأمنية لأي تغييرات في أصول المعلومات.

7.4.3 إدارة إصدار التغيير

المبدأ

يجب تحديد عملية إدارة إصدار التغييرات لضمان تخطيط تغييرات النظام بشكل ملائم وإصدارها إلى بيئة الإنتاج بطريقة خاضعة لرقابة صارمة.

متطلبات الرقابة

1. يجب تحديد عملية إدارة الإصدار والموافقة عليها وتنفيذها والإبلاغ عنها.

2. يجب مراقبة عملية إدارة الإصدار وتقييمها بشكل دوري.

3. يجب أن تتناول عملية إدارة الإصدار ما يلي، على سبيل المثال لا الحصر:

أ. استراتيجية ونهج إصدار التغيير؛

ب. الأدوار والمسؤوليات لتنفيذ إصدارات التغيير؛

ج. الجدول الزمني لإصدار التغيير واللوجستيات الخاصة به؛

د. إجراءات طرح التغيير واسترجاعه؛ و

ه. ترحيل البيانات، عند الاقتضاء.

4. يجب أن يتم إصدار التغييرات في النظام المناظر في موقع التعافي من الكوارث عند نجاح تنفيذ التغييرات في بيئة الإنتاج في الموقع الرئيسي.

5. يجب إدخال التغيير كجزء من نافذة تغيير متفق عليها، ويجب أن يكون للاستثناءات عملية موافقة خاصة بها ونادراً ما يُسمح بها دون أسباب مقنعة.

8.4.3 إدارة تكوين النظام

المبدأ

يجب تحديد عملية إدارة تهيئة النظام والموافقة عليها وإبلاغها وتنفيذها للحفاظ على معلومات موثوقة ودقيقة حول عناصر التكوين ("CIs") لأصول المعلومات الخاصة بالمؤسسة المالية.

متطلبات الرقابة

1. يجب تحديد عملية إدارة التكوين والموافقة عليها وتنفيذها وإبلاغها من قبل المؤسسات المالية.

2. يجب مراقبة عملية إدارة التكوين وتقييمها بشكل دوري.

3. يجب أن تتناول عملية إدارة التكوين ما يلي، على سبيل المثال لا الحصر:

أ. الأدوار والمسؤوليات لتنفيذ إدارة التكوين؛

ب. تحديد وتسجيل عناصر التكوين وأهميتها فيما يتعلق بعمليات الأعمال الداعمة لها؛

ج. العلاقات المتبادلة بين عناصر التكوين فيما بين أصول المعلومات المختلفة؛ و

د. التحقق الدوري من عناصر التكوين.

4. يجب على المؤسسات المالية تنفيذ قاعدة بيانات إدارة التكوين ("CMCB") لتحديد المعلومات المتعلقة بأصول المعلومات الخاصة بالمؤسسة المالية والحفاظ عليها والتحقق منها.

9.4.3 إدارة حزم التحديثات والإصلاحات

المبدأ

يجب تحديد عملية إدارة حزم التحديثات والإصلاحات وتنفيذها لضمان تثبيت أحدث حزم التحديثات والإصلاحات القابلة للتطبيق وذات الصلة (أي الوظيفية أو غير الوظيفية) في الوقت المناسب لتجنب المشاكل التقنية بما في ذلك الاختراقات الأمنية بسبب الثغرات الموجودة في النظام.

متطلبات الرقابة

1. يجب تحديد عملية إدارة التحديثات والإصلاحات والموافقة عليها وتنفيذها والإبلاغ عنها من قبل المؤسسات المالية.

2. يجب مراقبة مدى فعالية عملية إدارة حزم التحديثات والإصلاحات وقياسها وتقييمها بشكل دوري.

3. يجب تقييم جميع حزم التحديثات والإصلاحات بدقة للتأكد من مدى تأثيرها من قبل أصحاب المصلحة المعنيين بما في ذلك الأمن السيبراني قبل تنفيذها في بيئة الإنتاج.

4. يجب الكشف على جميع الأنظمة أو فحصها بشكل دوري لتحديد أي حزم تحديثات أو تصحيحات أو ثغرات أمنية قديمة في الأنظمة.

5. يجب أن يتبع نشر حزم التحديثات والإصلاحات عملية إدارة تغيير رسمية.

6. يجب اختبار جميع حزم التحديثات والإصلاحات بدقة في بيئة اختبار منفصلة قبل إدخالها إلى بيئة الإنتاج لتجنب أي مشكلة في التوافق مع النظام والمكونات ذات الصلة.

7. وينبغي نشر حزمة التحديثات والإصلاحات على الأنظمة والمكونات ذات الصلة بشكل منهجي.

8. بعد نشر حزم التحديثات والإصلاحات في بيئة الإنتاج، يجب مراقبة الأنظمة بحثًا عن أي سلوك غير طبيعي، وإذا تم تحديد مثل هذا السلوك، يجب التحقيق بدقة لتحديد السبب الجذري وإصلاحه بشكل صحيح.

9. يجب إرسال نافذة نشر حزم التحديثات والإصلاحات (أي الجدول) إلى الأعمال وأصحاب المصلحة المعنيين مسبقًا ويفضل أن يتم ذلك خلال ساعات غير الذروة والفترات غير المتجمدة لتجنب أي تعطيل للأعمال.

10. يجب مراقبة المواجز الخارجية من بائعي البرمجيات أو المصادر الأخرى المعترف بها لتحديد أي ثغرات جديدة في النظام وتحديثها وتصحيحها وفقاً لذلك.

10.4.3 إدارة مشاريع تقنية المعلومات

المبدأ

يجب تحديد عملية رسمية والموافقة عليها وتنفيذها لإدارة مشروع تقنية المعلومات والمخاطر ذات الصلة بفعالية طوال دورة حياة المشروع.

متطلبات الرقابة

1. يجب تحديد عملية إدارة مشروع تقنية المعلومات والموافقة عليها من قبل المؤسسات المالية.

2. يجب أن تخضع عملية إدارة مشاريع تقنية المعلومات لدليل وسياسة وإجراءات إدارة مشاريع تقنية المعلومات المحددة والمعتمدة رسميًا لإدارة دورة حياة مشروع تقنية المعلومات من البداية حتى الإغلاق.

3. يجب مراقبة مدى فعالية عملية إدارة مشروع تقنية المعلومات وقياسها وتقييمها بشكل دوري.

4. يجب تزويد جميع مشاريع تقنية المعلومات بخطة المشروع التفصيلية، والتي تشمل على سبيل المثال لا الحصر ما يلي:

أ. تفاصيل نطاق العمل بما في ذلك أنشطة المشروع أو كل مرحلة من مراحل المشروع؛

ب. الأولويات والأحداث الرئيسية والجداول الزمنية المرتبطة بالمشروع أو كل مرحلة من مراحل المشروع؛

ج. المخرجات؛

د. الأدوار والمسؤوليات؛ و

هـ. المخاطر المرتبطة بأي مشاريع تقنية المعلومات.

5. يجب تحديد الوثائق اللازمة لمشروع تقنية المعلومات والموافقة عليها والاحتفاظ بها للأغراض المرجعية المستقبلية بما في ذلك على سبيل المثال لا الحصر ما يلي:

أ. ميثاق المشروع؛

ب. تحليل المتطلبات وتدفق المعلومات التجارية وتدفق المعلومات التقنية؛

ج. تحليل الجدوى وكذلك تحليل التكاليف والفوائد؛ و

د. خطة المشروع التفصيلية.

6. يجب إنشاء لجنة توجيهية لمشروع تقنية المعلومات تضم ممثلين من الفرق التجارية والفنية ذات الصلة للإشراف على الخطة والتقدم المحرز والمخاطر المرتبطة بمشاريع تقنية المعلومات.

7. يجب تقييم جميع مشاريع تقنية المعلومات لمعرفة المخاطر التي قد تؤثر على نطاق المشاريع وجدولها الزمني وجودتها. يجب تخفيف أي مخاطر محددة ومراقبتها طوال دورة حياة المشروع.

8. يجب الإبلاغ عن أي مخاطر كبيرة مرتبطة بمشروع تقنية المعلومات إلى اللجنة التوجيهية لمشروع تقنية المعلومات وإلى الإدارة العليا أو مجلس إدارة المؤسسة المالية في الوقت المناسب.

9. يجب مراجعة جميع مخرجات المشروع بواسطة وظيفة مستقلة لضمان الجودة أو شخص مستقل يتم تزويده بمثل هذه المسؤولية قبل بدء المشروع في بيئة الإنتاج.

10. يجب التخطيط لمراجعات ما بعد التنفيذ وتنفيذها لتحديد ما إذا كانت مشاريع تقنية المعلومات قد حققت الفوائد المتوقعة واستوفت متطلبات العمل/المستخدمين وامتثلت لدليل إدارة مشاريع تقنية المعلومات.

11. يجب على المؤسسات المالية إبلاغ "الإدارة العامة لمكافحة المخاطر السيبرانية" بأي مشاريع كبرى لتحويل تقنية المعلومات، مثل تنفيذ النظام الأساسي، بعد الحصول على موافقة الإدارة العليا.

12. يجب أن يشارك الأمن السيبراني خلال المراحل المختلفة من دورة حياة إدارة مشروع تقنية المعلومات بما يتماشى مع اعتبارات التحكم المنصوص عليها في الدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي.

11.4.3 ضمان الجودة

المبدأ

يجب تحديد عملية ضمان الجودة والموافقة عليها والإبلاغ عنها وتنفيذها للتأكد بشكل مستقل من جودة التغييرات أو التطوير في أصول المعلومات بما يتماشى مع متطلبات العمل/المستخدم قبل نقلها إلى بيئة الإنتاج.

متطلبات الرقابة

1. ينبغي تحديد عملية ضمان الجودة والموافقة عليها وتنفيذها والإبلاغ عنها من قبل المؤسسات المالية.

2. يجب مراقبة عملية ضمان الجودة وتقييمها بشكل دوري.

3. يجب أن تتناول عملية ضمان الجودة ما يلي، على سبيل المثال لا الحصر:

أ. أدوار ومسؤوليات واضحة للموظفين الذين يقومون بأنشطة ضمان الجودة؛

ب. الحد الأدنى من متطلبات الجودة التي تحددها المؤسسات المالية بما في ذلك الأعمال وأي متطلبات تنظيمية أخرى معمول بها؛ و

ج. عملية تحديد السجلات المتعلقة بالجودة وصيانتها وسحبها.

4. يجب أن يكون لوظيفة/إدارة ضمان الجودة وجود وتقارير مستقلة مع سلطة تقديم تقييم موضوعي.

5. يجب تقييم جميع التغييرات أو التطوير في نظام المعلومات من قبل فريق ضمان الجودة قبل إطلاقه في بيئة الإنتاج.

6. يجب لوظيفة ضمان الجودة تقديم تقرير بالنتائج التي تمت مراجعتها إلى أصحاب المصلحة المعنيين داخل المؤسسات المالية والبدء في التحسينات حيثما كان ذلك مناسبًا.

الملاحق

الملحق أ - كيفية طلب تحديث الدليل

يبين الرسم التوضيحي الوارد أدناه خطوات عملية طلب تحديث الدليل.

- معلومات تفصيلية مدعمة بالإيجابيات والسلبيات حول التحديث المقترح.

- يجب أولاً الموافقة على الطلب من قبل الرئيس التنفيذي للمعلومات قبل تقديمه إلى اللجنة التوجيهية لتقنية المعلومات.

- يجب أن تتم الموافقة على الطلب من قبل اللجنة التوجيهية لتقنية المعلومات في المؤسسة المالية.

- يجب إرسال الطلب رسميًا كتابيًا إلى مدير "الإدارة العامة لمكافحة المخاطر السيبرانية" عن طريق الرئيس التنفيذي للمؤسسة المالية أو المدير الإداري.

- ستقوم "الإدارة العامة لمكافحة المخاطر السيبرانية" بتقييم الطلب وإبلاغ المؤسسة المالية.

- يظل الدليل الحالي قابلاً للتطبيق أثناء دراسة التحديث المطلوب ومعالجته والموافقة عليه ثم الشروع في تنفيذه إن أمكن.

الملحق ب - نموذج طلب تحديث الدليل

طلب تحديث الدليل التنظيمي لحوكمة تقنية المعلومات

تقديم الطلب إلى مدير الإدارة العامة لمكافحة المخاطر السيبرانية بالبنك المركزي.

وسينظر البنك المركزي في الطلبات المقدمة من المؤسسات المالية لتحديث الدليل التنظيمي لحوكمة تقنية المعلومات الخاص به بناءً على المعلومات المقدمة باستخدام النموذج أدناه. يجب ملء نموذج منفصل لكل تحديث مطلوب. وترجى ملاحظة أنه يجب ملء جميع الحقول المطلوبة على النحو الصحيح قبل أن يبدأ البنك المركزي عملية المراجعة

معلومات مقدم الطلب

توقيع مقدم الطلب*

xمنصب مقدم الطلب* التاريخ* اسم مقدم الطلب*

المؤسسة المالية التي ينتمي إليها مقدم الطلب*

قسم الدليل*:

الغرض من التحديث المطلوب (بما في ذلك المعلومات التفصيلية عن إيجابياته وسلبياته)*:

المقترح*:

الموافقات

1. اعتماد الرئيس التنفيذي للمعلومات بالمؤسسة المالية*

التاريخ*

2. اعتماد اللجنة التوجيهية لتقنية المعلومات في المؤسسة المالية*

منصب المعتمد*

التاريخ*

3 . قرار البنك المركزي

موافقة البنك المركزي السعودي

التاريخ*

* تشير إلى الحقول الإلزامية

الملحق ج - كيفية طلب الإعفاء من الدليل

يبين الرسم التوضيحي الوارد أدناه عملية طلب الإعفاء من الدليل.

- وصف تفصيلي حول أسباب عدم تمكن المؤسسة المالية من الوفاء بإجراء التحكم المطلوب.

- بيان تفاصيل الضوابط البديلة المتاحة أو المقترحة.

- يجب أولاً الموافقة على طلب الإعفاء من قبل الرئيس التنفيذي للمعلومات قبل تقديمه إلى اللجنة التوجيهية لتقنية المعلومات.

- يجب أن تتم الموافقة على طلب الإعفاء من قبل أعضاء اللجنة التوجيهية لتقنية المعلومات في المؤسسة المالية.

- يجب أن يتم توقيع طلب الإعفاء من قبل مدير تقنية المعلومات ومالك (الشركة) ذي الصلة.

- يجب أن يتم إصدار طلب الإعفاء كتابيًا رسميًا إلى مدير "الإدارة العامة لمكافحة المخاطر السيبرانية" عبر الرئيس التنفيذي للمؤسسة المالية أو المدير العام.

- ستقوم "الإدارة العامة لمكافحة المخاطر السيبرانية" بتقييم طلب الإعفاء وإبلاغ المؤسسة المالية بذلك.

يظل الدليل الحالي قابلاً للتطبيق أثناء تقييم الإعفاء المطلوب ومعالجته، حتى لحظة منح الإعفاء.

الملحق د - نموذج طلب الأعفاء من الدليل

طلب الإعفاء من الدليل التنظيمي لحوكمة تقنية المعلومات الخاص بالبنك المركزي

تقديم إلى مدير الإدارة العامة لمكافحة المخاطر السيبرانية

سينظر البنك المركزي في طلبات الإعفاء المقدمة من المؤسسات المالية من الدليل التنظيمي لحوكمة تقنية المعلومات الخاص به بناءً على المعلومات المقدمة باستخدام النموذج أدناه. يجب ملء نموذج منفصل لكل إعفاء مطلوب. يُرجى ملاحظة أنه يجب ملء جميع الحقول المطلوبة بشكل صحيح قبل أن يبدأ البنك المركزي في المراجعة.

معلومات مقدم الطلب

توقيع مقدم الطلب*

xمنصب مقدم الطلب* التاريخ* اسم مقدم الطلب*

المؤسسة المالية التي ينتمي إليها مقدم الطلب*

مراقبة الدليل*:

وصف تفصيلي لسبب عدم إمكانية تنفيذ عنصر الرقابة*:

وصف تفصيلي لضوابط التعويض المتاحة أو المقترحة*:

الموافقات

1. موافقة مدير تقنية المعلومات في المؤسسة المالية

التاريخ*

2. اعتماد اللجنة التوجيهية لتقنية المعلومات في المؤسسة المالية*

منصب المعتمد*

التاريخ*

3. قرار البنك المركزي

موافقة البنك المركزي

التاريخ*

* تشير إلى الحقول الإلزامية

** صلاحية هذا الإعفاء سنة واحدة. تقع على عاتق المؤسسات المالية مسؤولية ضمان تجديد هذا الإعفاء.

الملحق هـ - قائمة المصطلحات

المدة الوصف التحكم في الوصول

وسائل التأكد من أن الوصول إلى الأصول مصرح به ومقيد بناءً على متطلبات العمل والأمن.

مهندسو التطبيقات

يحدد مهندسو التطبيقات التغييرات اللازمة بمجموعة التطبيقات عبر النظام البيئي. فهم يطورون ويديرون معايير خاصة بالتطبيقات مثل تصميم واجهة المستخدم، والعولمة، وخدمات الويب، وواجهات برمجة تطبيقات البوابة، و XML، والمحتوى. ويقدمون توصيات التصميم بناءً على إستراتيجية منظمة التطوير طويلة المدى ويطورون التطبيقات على مستوى المؤسسة وحلول التكامل المخصصة بما في ذلك التحسينات الرئيسية والواجهات والوظائف والميزات.

إدارة الأصول

العملية المنهجية لنشر الأصول وتشغيلها وصيانتها وتحديثها والتخلص منها بطريقة آمنة وفعالة من حيث التكلفة

مالك الأصل

يشير مصطلح "مالك الأصول" إلى الفرد أو المؤسسة الذي لديه مسؤولية إدارية معتمدة للتحكم في إنتاج وتطوير وصيانة واستخدام أصول المعلومات.

مصفوفة التفويض

مصفوفة تحدد الحقوق والأذونات الخاصة بدور محدد يحتاج إلى معلومات. وتسرد المصفوفة كل مستخدم، ومهام العملية التجارية التي يقوم بها، والأنظمة المتأثرة بها.

التدقيق

المراجعة والفحص المستقل للسجلات والأنشطة لتقييم فعالية ضوابط حوكمة تقنية المعلومات وضمان الامتثال للسياسات المعمول بها والإجراءات التشغيلية والمتطلبات القياسية والقانونية والتنظيمية ذات الصلة.

المصادقة

التحقق من هوية المستخدم أو العملية أو الجهاز، وغالباً ما يكون ذلك شرطاً أساسياً للسماح بالوصول إلى الموارد في النظام.

النسخة الاحتياطية

الملفات والأجهزة والبيانات والإجراءات المتاحة للاستخدام في حالة الفشل أو الفقدان، أو في حالة حذف أو تعليق نسخها الأصلية.

تطبيقات إدارة الأعمال

أي برنامج أو مجموعة من البرامج الحاسوبية التي يستخدمها مستخدمو الأعمال لأداء وظائف الأعمال المختلفة.

المعالجة الدفعية

المعالجة الدفعية هي معالجة المعاملات في مجموعة أو دفعة بدون تفاعل بشري أو بالحد الأدنى من التفاعل البشري.

عنصر التكوين (CI)

مكوّن بنية تحتية - أو عنصر، مثل طلب التغيير، مرتبط ببنية تحتية - يخضع (أو سيخضع) لسيطرة دارة التكوين

إدارة التغيير

التحديد والتنفيذ المحكم للتغييرات المطلوبة داخل الأعمال أو نظم المعلومات.

الرئيس التنفيذي للمعلومات

مسؤول تنفيذي رفيع المستوى يُشار إليه على أنه الرئيس التنفيذي للمعلومات أو كبير مسؤولي التقنية (10) / رئيس تقنية المعلومات أو صاحب المصلحة المعني الذي يكون مسؤولاً عن دعم تقنية المعلومات ومواءمة استراتيجيات تقنية المعلومات والأعمال، وتخطيط وتوفير الموارد وإدارة تقديم خدمات تقنية المعلومات والمعلومات ونشر الموارد البشرية المرتبطة بها.

التصنيف

تحديد مستوى الحساسية للبيانات والمعلومات التي ينتج عنها ضوابط أمنية لكل مستوى من مستويات التصنيف. يتم تعيين مستويات حساسية البيانات والمعلومات وفقًا لفئات محددة مسبقًا حيث يتم إنشاء البيانات والمعلومات أو تعديلها أو تحسينها أو تخزينها أو نقلها. ومستوى التصنيف هو مؤشر على قيمة أو أهمية البيانات والمعلومات الخاصة بالمؤسسة.

رئيس العمليات (COO)

مسؤول تنفيذي رفيع المستوى مسؤول عن التشغيل اليومي للمؤسسة.

البنى التحتية الحيوية لتقنية المعلومات

تشير إلى أصول المعلومات (أي المرافق والأنظمة والشبكات والعمليات والمشغلين الرئيسيين الذين يقومون بتشغيلها ومعالجتها)، والتي قد يؤدي فقدانها أو تعرضها للاختراقات الأمنية إلى تأثير سلبي كبير على توافر الخدمات الأساسية أو تكاملها أو تقديمها، بما في ذلك الخدمات التي قد تؤدي إلى خسائر جسيمة في الممتلكات، إلى جانب ملاحظة الآثار الاقتصادية و/أو الاجتماعية الكبيرة.

الضوابط التعويضية

ضوابط إدارية و/أو تشغيلية و/أو فنية (أي إجراءات وقائية أو تدابير مضادة) تستخدمها منظمة بدلاً من الضوابط الموصى بها في خطوط الأساس المنخفضة أو المتوسطة أو العالية التي توفر حماية مكافئة أو قابلة للمقارنة لنظام المعلومات.

التعبئة في الحاويات

وحدة البرمجيات التي تحزم التعليمات البرمجية وجميع تبعياتها.

إخفاء البيانات

تقنية محوسبة لحجب عرض المعلومات الحساسة أو معلومات تحديد الهوية الشخصية.

مسؤول قاعدة البيانات

مسؤول قاعدة البيانات، المعروف في كثير من الأحيان في اللغة الإنجليزية بالاختصار DBA، وهو دور عادةً ما يكون ضمن قسم تقنية المعلومات، وهو مسؤول عن إنشاء قاعدة بيانات المؤسسة وصيانتها والنسخ الاحتياطية والاستعلام عنها وضبطها وتعيين حقوق المستخدم وأمنها.

التعافي من الكوارث

البرامج والأنشطة والخطط المصممة لاستعادة وظائف وخدمات الأعمال الحيوية للمؤسسات إلى وضع مقبول، بعد التعرض للحوادث السيبرانية وحوادث تقنية المعلومات أو تعطل هذه الخدمات.

الهيكلية المؤسسية

وصف التصميم الجوهري الأساسي لمكونات نظام العمل، أو لعنصر واحد من عناصر نظام العمل (مثل التقنية)، والعلاقات فيما بينها، والطريقة التي تدعم بها أهداف المؤسسة.

دراسة الجدوى