المرونة السيبرانية

المتطلبات الأساسية للمرونة السيبرانية (CRFR)

الرقم: NA التاريخ (م): 2022/1/1 | التاريخ (هـ): 1443/5/28 الحالة: نافذ هذه النسخة مترجمة و قد يطرأ عليها تعديلات لاحقا. يجب الاستناد على التعليمات الواردة في الوثيقة الأصلية

1. المقدمة

ترتفع توقعات المجتمع الحديث بخصوص إتاحة تجربة عملاء خالية من العيوب وتوافر الخدمات بشكل مستمر، والحماية الفعالة للبيانات الحساسة. وتُعد أصول المعلومات والخدمات المالية عبر الإنترنت الآن ذات أهمية بالغة لجميع المؤسسات العامة والخاصة والمجتمع الأوسع نطاقاً. حيث إن هذه الخدمات أساسية للاقتصاد العالمي والوطني، وحيوية للابتكار الرقمي ومهمة للأمن القومي الأوسع. وتؤكد هذه الأهمية على ضرورة حماية البيانات الحساسة والمعاملات وتوافر الخدمات وبالتالي ضمان الثقة في القطاع المالي السعودي.

ولم تشهد العديد من الصناعات مثل هذه الزيادة الكبيرة في الابتكار مثل التقنية المالية. وعلى مدار العقد الماضي، كانت هناك زيادة في عدد المنتجات والخدمات التي وصلت إلى السوق خلال العقد الماضي والتي تقدم بالفعل فوائد كبيرة للمستهلكين والمؤسسات المالية. ومع ذلك، فإن الاستخدام المتزايد للتقنيات الناشئة يجلب معه أيضًا مخاطر المرونة السيبرانية والتي قد تؤثر على الاستقرار المالي لمنظومة القطاع المالي.

في نوفمبر 2019، وضع البنك المركزي الإطار التنظيمي للبيئة التجريبية التشريعية من أجل فهم وتقييم تأثير التقنيات الجديدة في سوق الخدمات المالية في المملكة العربية السعودية، وكذلك للمساعدة في تحويل السوق السعودية إلى مركز مالي ذكي. حيث صمم البنك المركزي بيئة تجريبية تشريعية ترحب بالشركات المحلية والدولية الراغبة في اختبار حلول رقمية جديدة في بيئة "حية" بهدف نشرها في المملكة العربية السعودية في المستقبل.

وضع البنك المركزي المتطلبات الأساسية للمرونة السيبرانية (يشار إليها هنا باسم "المتطلبات الأساسية")، وهي مخصصة تحديدًا للكيانات التي تم تأسيسها حديثاً والتي لا تزال في المراحل الأولى من عملياتها في القطاع المالي في المملكة العربية السعودية.

1.1 الهدف

تهدف المتطلبات الأساسية إلى دعم المؤسسات المالية في تحقيق التزاماتها نظرًا لما قد تواجهه من قيود أو تحديات في مواردها المتاحة، لا سيما فيما يلي:

- إدارة مجموعة موسعة من مخاطر الأمن المرونة السيبرانية ذات الصلة بالقطاع المالي في المملكة العربية السعودية والتخفيف منها؛

- تركيز الموارد على مجموعة أساسية من الضوابط بهدف توفير الحماية الفعالة للأصول المعلوماتية. ولتحقيق هذا الهدف، توفر المتطلبات الأساسية ما يلي:

- تحديد مجموعة الضوابط الأساسية وذات الأولوية للأمن والمرونة السيبرانية؛

- تحديد الهيكل والمحتوى بما يتماشى مع الأدلة التنظيمية الأخرى الصادرة عن البنك المركزي، مثل الدليل التنظيمي لأمن المعلومات (المشار إليه بـاسم "CSF") والدليل التنظيمي لإدارة استمرارية الأعمال (المشار إليه هنا بـاسم " BCMF)"، والتي يتعين على المؤسسات المالية الالتزام بها مستقبلاً في حال الترخيص.

2.1 التطبيق

ينطبق دليل "المتطلبات الأساسية" للمرونة السيبرانية على المؤسسات المالية التي تنوي التأهل للبيئة التجريبية التشريعية الخاصة بالبنك المركزي و/أو المؤسسات التي تسعى للحصول على ترخيص للعمل في المملكة. وتُعد "المتطلبات الأساسية" بمثابة حافز لتمكين المؤسسات من الالتزام بالحد الأدنى من متطلبات البنك المركزي المعنية بالمرونة السيبرانية. ولا ينبغي التعامل مع "المتطلبات الأساسية" كبديل عن الأدلة التنظيمية الخاصة بالبنك المركزي مثل الدليل التنظيمي لأمن المعلومات في القطاع المالي والدليل التنظيمي لإدارة استمرارية الأعمال، حيث يتعين على المؤسسات الالتزام بجميع المتطلبات التنظيمية ذات العلاقة الصادرة عن البنك المركزي بعد قرار الترخيص. كما ينبغي مراعات المتطلبات المنصوص عليها في الدليل التنظيمي للبيئة التجريبية التشريعية في البنك المركزي.

3.1 المسؤوليات

دليل المتطلبات الأساسية للمرونة السيبرانية صادر عن البنك المركزي السعودي، والبنك هو الجهة المالكة للدليل والمسؤول عن تحديثه بصفة دورية.

4.1 الامتثال

يحتفظ البنك المركزي بحق رفض طلب الجهة بالخروج من البيئة التجريبية والترخيص في حالة عدم مقدرتها على إثبات تحقيق الالتزام بالمتطلبات الأساسية للمرونة السيبرانية.

5.1 التفسير

للبنك المركزي وحدة مسؤولية تفسير ما يرد فيها من مبادئ ومتطلبات إن لزم الأمر، وذلك بصفته الجهة المالكة للمتطلبات الأساسية.

6.1 الجمهور المستهدف

تعد المتطلبات الأساسية مخصصة للإدارة العليا والتنفيذية، وإدارات الأعمال، وإدارة الأصول المعلوماتية ورؤساء الأمن السيبراني والمسؤولين عن تحديد وتنفيذ ومراجعة ضوابط الأمن والمرونة السيبرانية في المؤسسات المالية.

7.1 المراجعة والتحديثات والمحافظة

للبنك المركزي مراجعة المتطلبات الأساسية بشكل دوري لتقييم مدى انطباقها ضمن سياق القطاع المالي في المملكة والمؤسسات المالية المستهدفة بتطبيقها. وللبنك المركزي تحديث المتطلبات الأساسية بناءً على نتائج المراجعة في حال لزم الأمر.

يتم ضبط الإصدارات للحفاظ على المتطلبات الأساسية. وعند إجراء أي تغييرات، للبنك المركزي إلغاء الإصدار السابق وإصدار التحديث وإبلاغ الجهات المعنية. وسيتم الإشارة بوضوح إلى التغييرات في المتطلبات الأساسية.

8.1 دليل القراءة

يتم تنظيم المتطلبات الأساسية على النحو التالي:

- يتضمن الفصل الثاني شرح هيكل المتطلبات الأساسية وتقديم إرشادات حول كيفية تطبيق المتطلبات الأساسية؛

- يتضمن الفصل الثالث شرح مجالات الأمن السيبراني والمرونة بما في ذلك متطلبات الضوابط.

2 هيكل المتطلبات الأساسية والمميزات

2.1 الهيكل

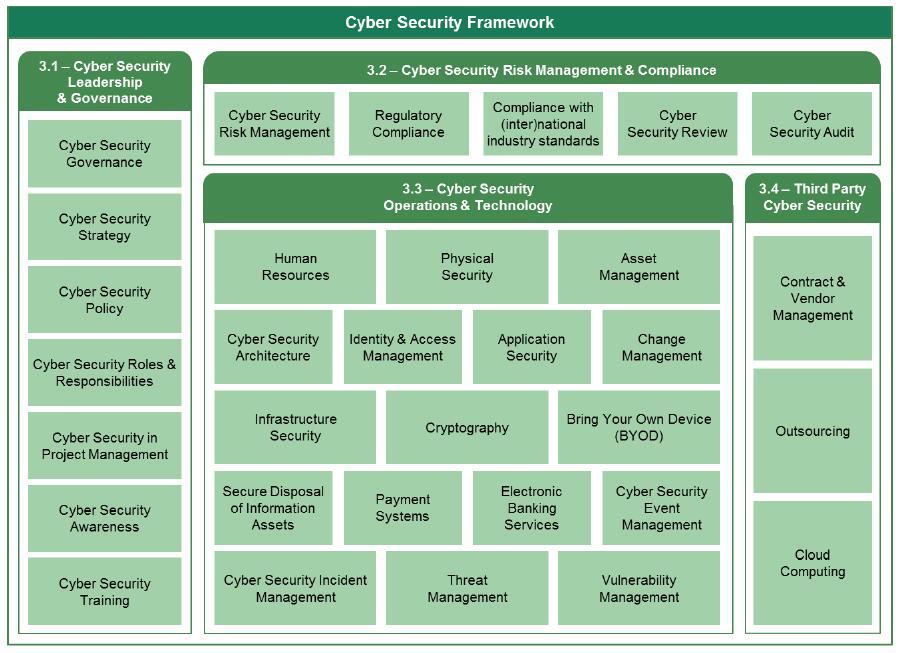

تتمحور المتطلبات الأساسية حول أربعة مجالات تشمل ما يلي:

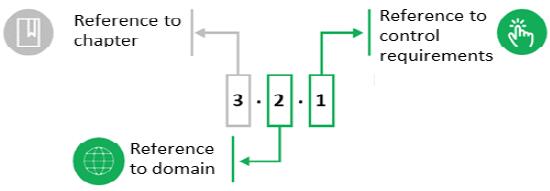

تم ترقيم متطلبات التحكم ترقيمًا فريدًا في جميع أنحاء المتطلبات الأساسية. يتم ترقيم متطلبات التحكم وفق نظام الترقيم التالي:

الشكل 1. نظام ترقيم متطلبات التحكم

يوضح الشكل أدناه الهيكل العام للمتطلبات الأساسية ويشير إلى مجالات الأمن السيبراني والمرونة:

المتطلبات الأساسية للصمود السيبراني قيادة وحوكمة الأمن السيبراني عمليات تقنية الأمن السيبراني المرونة

الشكل 3. مجالات المتطلبات الأساسية

2.2 النهج القائم على المخاطر

ترتبط المجالات ومتطلبات الضوابط الواردة في المتطلبات الأساسية بمنهجية المخاطر وتهدف إلى تزويد المؤسسات المالية بالتوجيهات الأساسية حول كيفية التخفيف من المخاطر الأكثر شيوعًا، وتجنب ما قد يعيق الابتكار ونمو الأعمال من أعباء مفرطة.

ومن هذا المنظور، فإن المتطلبات الأساسية تتضمن الحد الأدنى من المتطلبات اللازمة لتحقيق الأمن والمرونة السيبرانية بالنسبة في المؤسسات المالية ضمن نطاق التطبيق. كما يتعين على المؤسسات المالية إجراء التقييمات الذاتية للمخاطر لمراقبة التطورات في مشهد التهديدات المرتبطة بالأمن والمرونة السيبرانية، والعمل على تحديد المخاطر الجديدة والمتطورة، وتقييم أثرها المحتمل، وتطبيق ما يتطلب من ضوابط وإجراءات إضافية لما يرد في المتطلبات الأساسية لتعزيز الأمن والمرونة السيبرانية وبما يتماشى مع مستوى قبول المخاطر لدى المؤسسة المالية.

3.2 التقييم الذاتي للمؤسسات المالية والتدقيق من قبل البنك المركزي السعودي

يتعين على المؤسسات المالية إجراء تقييم ذاتي بشكل دوري حيال التزامها بتطبيق المتطلبات الواردة في الدليل ووفق الاستبيان المعد لذلك، ومشاركة نسخة من نتائج التقييمات إلى البنك المركزي السعودي. كما أن للبنك المركزي السعودي حق مراجعة نتائج التقييم الذاتي والتحقق من مدى الالتزام بالمتطلبات.

3 متطلبات الضابط

1.3 قيادة وحوكمة الأمن السيبراني

معرّف التحكم وصف متطلبات التحكم 1.1.3. يجب على المؤسسات المالية وضع هيكلاً قويًا لحوكمة الأمن السيبراني مدعومًا بالموارد المناسبة للإشراف على النهج العام للأمن السيبراني والتحكم فيه.

2.1.3 يجب على المؤسسة المالية تحديد واعتماد وتطبيق ونشر سياسات وإجراءات الأمن السيبراني مدعومةً بمعايير أمنية مفصلة (مثل معايير كلمة المرور، ومعايير جدار الحماية).

3.1.3. يجب على المؤسسة المالية مراجعة وتحديث سياسات وإجراءات ومعايير الأمن السيبراني بشكل دوري مع الأخذ بعين الاعتبار التطورات في التهديدات السيبرانية.

4.1.3 يجب على المؤسسة المالية دمج متطلبات الأمن السيبراني ضمن النموذج التشغيلي لأعمالها الجديد و/أو القائم، وأن تشمل المتطلبات ما يلي:

أ.

تقييم مخاطر الأمن السيبراني والاحتيال التي قد تنطبق على النموذج التشغيلي لأعمالها؛

ب.

اعتماد وتقييم تدابير الأمن السيبراني للحماية من الهجمات (مثل سرقة النماذج، والمدخلات الضارة، وتسميم البيانات)

5.1.3 يجب على المؤسسة المالية وضع وتطبيق سياسة قوية لكلمات المرور الخاصة بوصول المستخدمين إلى أصولها المعلوماتية، بما يشمل:

أ.

تغيير كلمة المرور عند تسجيل الدخول لأول مرة، والحد الأدنى لطول كلمة المرور وتاريخها ومستوى تعقيدها؛

ب.

حجب الوصول بعد ثلاثة محاولات متتالية بكلمات مرور غير صحيحة؛ و

ج.

استخدام تقنيات منع التخزين المؤقت.

6.1.3

يجب على المؤسسة المالية إجراء تقييمات شاملة لمخاطر تقنية المعلومات والأمن السيبراني متضمنةً (البنى التحتية، والشبكة، والتطبيقات، والأنظمة) والضوابط المطبقة لمعالجة المخاطر المحددة. ويجب توثيق المخاطر التي تم تحديدها في سجل مركزي ومراقبتها ومراجعتها بشكل دوري.

راجع إطار (أطر) عمل البنك المركزي الأخرى

2.3 عمليات وتقنية الأمن السيبراني

معرّف التحكم

وصف متطلبات التحكم 1.2.3

يجب على المؤسسة المالية وضع إجراءات إدارة هويات الدخول والصلاحيات لتنظيم عمليات الوصول المنطقي إلى الأصول المعلوماتية وفق مبدئ الحاجة.

2.2.3

يجب على المؤسسة المالية وضع إجراءات إدارة التغيير لضمان تصنيف التغييرات على أصولها المعلوماتية واختبارها واعتمادها قبل تطبيقها في بيئات الإنتاج. وأن تتضمن إجراءات إدارة التغيير متطلبات الأمن السيبراني للتحكم في التغييرات على الأصول المعلوماتية.

3.2.3.

يجب على المؤسسة المالية إعداد والمحافظة على بنية شبكة آمنة مع مراعاة ما يلي:

أ.

تجزئة الشبكات، وفقًا لوظائف الخدمات، واعتماد نظم أمن الشبكة (مثل جدران الحماية) للتحكم في حركة المرور بين أجزاءالشبكة؛و

ب.

التوفر.

4.2.3

يجب على المؤسسات المالية اعتماد خوارزميات تشفير آمنة وقوية، والتأكد من تشفير اتصالات التطبيق والخادم باستخدام بروتوكولات آمنة.

5.2.3

يجب على المؤسسة المالية إجراء تقييمات دورية وشاملة للثغرات الأمنية وأن تغطي كلاً من التطبيقات والبنى التحتية في البيئة التقنية للمؤسسة المالية.

6.2.3

يجب على المؤسسة المالية إجراء اختبار الاختراق مرتين في السنة كحد أدنى أو بعد حدوث تغيير كبير/حساس لتقييم قدارتها الدفاعية في مجال الأمن السيبراني بشكل شامل.

7.2.3

يجب على المؤسسة المالية التأكد من اختبار حزم التحديثات والإصلاحات الأمنية الحديثة للتطبيقات والبنى التحتية، وتثبيتها في الوقت المناسب لتجنب مخاطر الاختراقات الأمنية بسبب الثغرات الأمنية.

8.2.3

يجب على المؤسسة المالية تطبيق تقنيات الحماية أثناء تصميم تطبيقاتها (على سبيل المثال لا الحصر تشويش الكود البرمجي، وتشفير الصندوق الأبيض، ومكافحة التلاعب بالكود البرمجي)، بالإضافة إلى إجراءات دورة حياة تطوير البرمجيات الآمنة (المشار إليها باسم "SSDLC").

9.2.3

يجب على المؤسسة المالية تطبيق ضوابط فعالة لحماية هويتها المؤسسية (Brand Protection) من خلال المراقبة والرصد المستمر للخدمات عبر الإنترنت مثل التطبيقات، وحسابات وسائل التواصل الاجتماعي، والمواقع الإلكترونية وإزالة الأنشطة الضارة بشكل استباقي.

10.2.3

يجب على المؤسسة المالية ضمان أمن الأجهزة الطرفية (الشخصية في حال السماح بها، والخاصة بالمؤسسة) من خلال تطبيق الحد الأدنى من متطلبات الأمن السيبراني، على سبيل المثال لا الحصر:

أ. الحماية في الوقت الفعلي للأجهزة الطرفية (مثل حلول مكافحة الفيروسات والبرامج الضارة)؛

ب. تطبيق الحلول الأمنية القائمة على تقييم السلوك و/أو التواقيع؛

ج. التأكد من تحديث تواقيع مكافحة البرمجيات الضارة وفحص الأنظمة بانتظام للبحث عن الملفات الضارة أو الأنشطة غير الاعتيادية؛ و

د. في حالة الأجهزة المحمولة: 1. فصل وتشفير بيانات المؤسسة المالية؛ و 2. المسح الآمن لبيانات المؤسسة المالية المخزنة في حال فقدان الجهاز أو سرقته أو إيقاف تشغيله بما يتماشى مع إجراءات التخلص الآمن من الأصول المعلوماتية. 11.2.3

يجب على المؤسسة المالية وضع وتطبيق إجراءات لجمع سجلات المراقبة الأمنية ومعالجتها ومراجعتها والاحتفاظ بها لتمكين عملية المراقبة الأمنية المستمرة. وأن تتضمن السجلات التفاصيل الكافية والاحتفاظ بها بطريقة آمنة لمدة سنة واحدة كحد أدنى.

12.2.3

يجب على المؤسسة المالية التأكد من دمج مكونات التطبيقات والبنى التحتية مع حلول إدارة سجل الأحداث والمعلومات الأمنية (SIEM).

13.2.3

يجب على المؤسسة المالية ضمان المراقبة الأمنية والتحليل المستمرة لأحداث الأمن السيبراني للكشف عن حوادث الأمن السيبراني والاستجابة لها على الفور.

14.2.3

يجب على المؤسسة المالية تطوير إجراءات إدارة حوادث الأمن السيبراني بما يمكن تحديد حوادث الأمن السيبراني التي تؤثر على أصولها المعلوماتية والاستجابة لها واحتوائها في الوقت المناسب.

15.2.3

يجب على المؤسسة المالية تطبيق إعدادات مهلة الجلسة وفق إطار زمني معقول؛ على أن لا تتجاوز الجلسات غير النشطة للتطبيقات والبنى التحتية 5 دقائق.

16.2.3

يجب على المؤسسة المالية إبلاغ البنك المركزي السعودي عبر البريد الإلكتروني (F.S.Cybersecurity@SAMA.GOV.SA) فوراً في حال وقوع أي من الحوادث التالية وبتصنيف متوسط أو أعلى:

أ.

الأمن السيبراني؛

ب.

الاحتيال؛

ج.

كافة الأحداث المعطّلة.

راجع إطار (أطر) عمل البنك المركزي الأخرى

- 3.3.14 إدارة أحداث الأمن السيبراني

3.3 المرونة

معرّف الضابط

وصف متطلبات الضابط 1.3.3

يجب على المؤسسة المالية تحديد واعتماد ونشر خطط استمرارية الأعمال (BCP) والتعافي من الكوارث (DRP) وتطبيقها، ومراجعتها بشكل دوري بما يمكنها من مواصلة تقديم خدماتها الحساسة، وفق مستوى مقبول ومحدد مسبقًا.

3.3.2.

يجب على المؤسسة المالية تحديد وتطبيق متطلبات النسخ الاحتياطي والاستعادة الخاصة بها مع مراعاة ما يلي، على سبيل المثال لا الحصر:

أ.

المتطلبات القانونية والتنظيمية؛

ب.

البيانات الحساسة وبيانات العملاء؛

ج.

متطلبات الأعمال؛

د.

الجدول الزمني للنسخ الاحتياطي (يوميًا، أسبوعيًا، شهريًا، إلخ)؛

هـ.

تطبيق تقنيات التشفير لحماية البيانات السرية المخزنة في وسائط النسخ الاحتياطي؛

و.

تخزين وسائط النسخ الاحتياطي دون الاتصال أو خارج الموقع الأساسي؛

ز.

الإتلاف الآمن لبيانات النسخ الاحتياطي.

ح.

اختبارات الاستعادة.

راجع إطار (أطر) عمل البنك المركزي الأخرى

إطار عمل إدارة استمرارية الأعمال

4 الملاحق

الملحق أ: قائمة المصطلحات

المدة

الوصف إدارة الوصول

إدارة الوصول تُعرف على أنها عملية منح المستخدمين المصرح لهم الحق في استخدام الخدمة، مع منع الوصول من جانب المستخدمين غير المصرح لهم.

التدقيق

المراجعة والفحص المستقل للسجلات والأنشطة لتقييم مدى كفاية ضوابط النظام، لضمان الامتثال للسياسات والإجراءات التشغيلية المعمول بها.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

التوفر

ضمان الوصول إلى المعلومات واستخدامها في الوقت المناسب وبشكل موثوق.

المصدر: NISTIR 7298r3 قائمةمصطلحات أمن المعلومات الأساسية

النسخة الاحتياطية

الملفات والأجهزة والبيانات والإجراءات المتاحة للاستخدام في حالة الفشل أو الفقدان، أو في حالة حذف أو تعليق نسخها الأصلية.

استمرارية الأعمال

قدرة المؤسسة على مواصلة تقديم خدمات تقنية المعلومات والأعمال بمستويات مقبولة محددة مسبقًا بعد وقوع حادث تخريبي.

المصدر: ISO 22301:2012 الأمن المجتمعي - أنظمة إدارة استمرارية الأعمال

إدارة استمرارية الأعمال

عملية الإدارة الشاملة التي تحدد التهديدات المحتملة للمؤسسة والتأثيرات التي قد تسببها تلك التهديدات على العمليات التجارية، في حال تحققها، والتي توفر المتطلبات الأساسية لبناء الصمود المؤسسي مع القدرة على الاستجابة الفعالة التي تحمي مصالح أصحاب المصلحة الرئيسيين وسمعتها وعلامتها التجارية وأنشطتها التي تخلق القيمة.

المصدر: ISO 22301:2012 – أنظمة إدارة استمرارية الأعمال – المتطلبات

إدارة التغيير

التحديد والتنفيذ المحكم للتغييرات المطلوبة داخل الأعمال أو نظم المعلومات.

التشفير

مجال يشتمل على مبادئ ووسائل وأساليب تحويل البيانات من أجل إخفاء محتواها الدلالي أو منع الاستخدام غير المصرح به أو اكتشاف التعديل عليها.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

المخاطر السيبرانية

خطر الخسارة المالية أو التعطل التشغيلي أو الضرر الناتج عن فشل التقنيات الرقمية المستخدمة للوظائف المعلوماتية و/أو التشغيلية والتي يتم إدخالها إلى نظام التصنيع عبر وسائل إلكترونية نتيجة الوصول غير المصرح به أو الاستخدام أو الإفصاح أو التعطيل أو التعديل أو التدمير لنظام التصنيع.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية.

الأمن السيبراني

يُعرّف الأمن السيبراني بأنه مجموعة من الأدوات والسياسات والمفاهيم الأمنية والضمانات الأمنية والمبادئ التوجيهية ونهج إدارة المخاطر والإجراءات والتدريب والممارسات الفضلى والضمانات والتقنيات التي يمكن استخدامها لحماية أصول معلومات المؤسسات من التهديدات الداخلية والخارجية.

حدث الأمن السيبراني

أي حدث يمكن ملاحظته في نظام أو شبكة معلومات يؤدي أو قد يؤدي إلى وصول غير مصرح به أو معالجة أو إفساد أو تعديل أو نقل أو إفشاء للبيانات و/أو المعلومات أو (ب) انتهاك لسياسة أمنية صريحة أو مطبقة للمؤسسة.

حوكمة الأمن السيبراني

مجموعة من المسؤوليات والممارسات التي يمارسها مجلس الإدارة بهدف توفير التوجيه الاستراتيجي للأمن السيبراني، وضمان تحقيق أهداف الأمن السيبراني، والتأكد من إدارة المخاطر السيبرانية بشكل مناسب والتحقق من استخدام موارد المؤسسة بشكل مسؤول.

حادث الأمن السيبراني

أي حدث (1) يعرض للخطر الفعلي أو الوشيك سلامة أو سرية أو توافر المعلومات أو نظام المعلومات للخطر دون سلطة قانونية؛ أو (2) يشكل انتهاكًا أو تهديدًا وشيكًا بانتهاك القانون أو السياسات الأمنية أو الإجراءات الأمنية أو سياسات الاستخدام المقبول.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

إدارة حوادث الأمن السيبراني

رصد واكتشاف الأحداث الأمنية على نظام المعلومات وتنفيذ الاستجابات المناسبة لتلك الأحداث.

سياسة الأمن السيبراني

مجموعة من القواعد التي تحكم جميع جوانب سلوك النظام وعناصر النظام ذات الصلة بالأمان. ملاحظة 1: تشمل عناصر النظام العناصر التقنية والآلية والبشرية. ملاحظة 2: يمكن ذكر القواعد على مستويات عالية جدًا (على سبيل المثال، سياسة مؤسسية تحدد السلوك المقبول للموظفين في أداء مهامهم/وظائف العمل) أو على مستويات منخفضة جدًا (على سبيل المثال، سياسة نظام التشغيل التي تحدد السلوك المقبول للعمليات التنفيذية واستخدام الموارد من قبل تلك العمليات)

المصدر: NISTIR 7298r3 قائمةمصطلحات أمن المعلومات الأساسية

تقييم مخاطر الأمن السيبراني

عملية تحديد المخاطر التي تتعرض لها العمليات المؤسسية (بما في ذلك المهمة والوظائف والصورة والسمعة) والأصول المؤسسية والأفراد والمؤسسات الأخرى والأمة، الناتجة عن تشغيل نظام المعلومات. ويتضمن جزء من إدارة المخاطر تحليلات للتهديدات والثغرات الأمنية، ويأخذ في الاعتبار وسائل التخفيف التي توفرها الضوابط الأمنية المخطط لها أو الموجودة بالفعل

المصدر: NISTIR 7298r3 قائمةمصطلحات أمن المعلومات الأساسية

إدارة مخاطر الأمن السيبراني

عملية إدارة المخاطر التي تتعرض لها العمليات المؤسسية (بما في ذلك المهمة أو الوظائف أو الصورة أو السمعة) أو الأصول المؤسسية أو الأفراد الناتجة عن تشغيل نظام المعلومات، وتشمل: (1) إجراء تقييم المخاطر؛ (2) تطبيق استراتيجية تخفيف المخاطر؛ و (3) استخدام التقنيات والإجراءات للمراقبة المستمرة للحالة الأمنية لنظام المعلومات.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

استراتيجية الأمن السيبراني

خطة رفيعة المستوى، تتألف من مشاريع ومبادرات للتخفيف من مخاطر الأمن السيبراني مع الامتثال للمتطلبات القانونية والتشريعية والتعاقدية والداخلية المقررة.

تهديد الأمن السيبراني

أي ظرف أو حدث يحتمل أن يؤثر سلبًا على العمليات المؤسسية (بما في ذلك المهمة أو الوظائف أو الصورة أو السمعة) أو الأصول المؤسسية أو الأفراد أو المؤسسات الأخرى أو الأمة من خلال نظام معلومات عن طريق الوصول غير المصرح به للمعلومات أو تدميرها أو الكشف عنها أو تعديلها و/أو الحرمان من الخدمة.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

خطة التعافي من الكوارث

البرامج والأنشطة والخطط المصممة لاستعادة وظائف وخدمات الأعمال الحيوية للمؤسسات إلى وضع مقبول، بعد التعرض للحوادث السيبرانية وحوادث تقنية المعلومات أو تعطل هذه الخدمات.

رئيس الأمن السيبراني

يمكن أن يشير رئيس الأمن السيبراني إلى رئيس أمن المعلومات أو الرئيس التنفيذي لأمن المعلومات أو أي لقب آخر يُطلق على المدير الأعلى المسؤول عن وظيفة وعمليات الأمن السيبراني.

خطة بديلة

إجراءات وتدابير العمل، التي يتم اتخاذها عندما تؤدي الأحداث إلى تنفيذ خطة استمرارية الأعمال أو خطة الطوارئ.

موثقة رسميا

الوثائق التي يتم كتابتها والموافقة عليها من قبل القيادة العليا ونشرها على الأطراف المعنية.

إدارة الهوية

عملية التحكم في المعلومات المتعلقة بالمستخدمين على أجهزة الكمبيوتر، بما في ذلك كيفية مصادقتهم والأنظمة المصرح لهم بالوصول إليها و/أو الإجراءات المصرح لهم بتنفيذها. كما تتضمن أيضًا إدارة المعلومات الوصفية عن المستخدم وكيفية الوصول إلى تلك المعلومات وتعديلها ومن قبل الذين يمكنهم الوصول إليها وتعديلها. وتتضمن المؤسسات المدارة عادةً المستخدمين وموارد الأجهزة والشبكة وحتى التطبيقات.

خطة التعافي من الكوارث

يعد التعافي من الكوارث جزءًا من إدارة استمرارية الأعمال التي تشمل السياسات والمعايير والإجراءات والعمليات المتعلقة بمرونة أو تعافي أو استمرار البنية التحتية التقنية التي تدعم عمليات الأعمال الحيوية.

تغيير كبير

أي تغيير في تكوين النظام أو البيئة أو محتوى المعلومات أو الوظيفة أو المستخدمين الذين لديه القدرة على تغيير المخاطر المفروضة على عملياته المستمرة.

المصدر: NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الأساسية يتم أيضًا تضمين التغييرات الحيوية في مفهوم التغييرات الكبيرة.

البرمجيات الخبيثة

البرمجيات أو البرامج الثابتة التي تهدف إلى تنفيذ عملية غير مصرح بها من شأنها أن تؤثر سلباً على سرية نظام المعلومات أو سلامته أو توافره. فيروس أو فيروس متنقل أو حصان طروادة أو أي كيان آخر قائم على التعليمات البرمجية يصيب المضيف. تعد برامج التجسس وبعض أشكال برامج الإعلانات المتسللة أيضًا أمثلة على التعليمات البرمجية الضارة.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

اختبار الاختراق

منهجية اختبار يحاول فيها المقيّمون، باستخدام جميع الوثائق المتاحة (على سبيل المثال، تصميم النظام، التعليمات البرمجية المصدرية، الكتيبات الإرشادية) والعمل تحت قيود محددة، التحايل على ميزات الأمان في نظام المعلومات.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

دوريا

بهذا المصطلح، لا ينوي البنك المركزي تحديد فترة زمنية افتراضية. وتتحمل كل جهة مسؤولية تحديد هذه الفترة بناءً على نهجها القائم على المخاطر. ويمكن ترجمة نفس المصطلح المعتمد في متطلبات التحكم المختلفة إلى فترات زمنية مختلفة بواسطة المؤسسة المالية.

التعافي

إجراء أو عملية لاستعادة أو التحكم في شيء تم تعليقه أو تلفه أو سرقته أو فقده.

المرونة

القدرة على الاستمرار في: (1) العمل في ظل ظروف أو ضغوط معاكسة، حتى وإن كان الوضع متردي ومتدهور، مع الحفاظ على القدرات التشغيلية الأساسية؛ و (2) التعافي إلى وضع تشغيلي فعال في إطار زمني يتفق مع احتياجات المهمة.

المخاطرة

مقياس لمدى تعرض المؤسسة للتهديد بسبب ظرف أو حدث محتمل، وعادة ما تنتج عن: (1) الآثار السلبية التي قد تنشأ في حالة حدوث الظروف أو الحدث؛ و (2) احتمالية الحدوث.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

سجل المخاطر

سجل المخاطر جدول يُستخدم كمستودع لجميع المخاطر التي تم تحديدها ويتضمن معلومات إضافية حول كل خطر، مثل فئة المخاطر، ومالك المخاطر، وإجراءات التخفيف المتخذة.

تقنية التدريع

التدريع" عملية تشويش على التعليمات البرمجية الثنائية للتطبيق، مما يجعل من الصعب على المخترقين أن يقوموا بهندسة عكسية.

إستراتيجية

راجع "استراتيجية الأمن السيبراني".

إدارة المعلومات الأمنية والأحداث

أداة إدارة المعلومات الأمنية والأحداث تطبيق يوفر القدرة على جمع بيانات الأمان من مكونات نظام المعلومات وتقديم تلك البيانات كمعلومات قابلة للتنفيذ عبر واجهة واحدة.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

دورة حياة تطوير النظام

تصف دورة حياة تطوير النظام نطاق الأنشطة المرتبطة بالنظام، والتي تشمل بدء النظام وتطويره واقتناءه وتنفيذه وتشغيله وصيانته، وفي النهاية التخلص منه مما يؤدي إلى بدء نظام آخر.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

تهديد

راجع "تهديد الأمن السيبراني".

مشهد التهديد

مجموعة من التهديدات في مجال أو سياق معيّن، مع معلومات حول الأصول المعرضة للخطر والتهديدات والمخاطر وجهات التهديد والاتجاهات المرصودة. المصدر: ENISA

الثغرة الأمنية

نقطة الضعف في نظام المعلومات أو إجراءات أمن النظام أو الضوابط الداخلية أو التنفيذ التي يمكن استغلالها أو تشغيلها من قبل مصدر تهديد.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

إدارة الثغرات الأمنية

إدارة الثغرات الأمنية ممارسة دورية لتحديد الثغرات الأمنية وتصنيفها ومعالجتها والتخفيف من آثارها. راجع أيضًا "الثغرات الأمنية".

الدليل التنظيمي لأمن المعلومات في القطاع المالي

الرقم: 381000091275 التاريخ (م): 2017/5/24 | التاريخ (هـ): 1438/8/28 الحالة: نافذ هذه النسخة مترجمة و قد يطرأ عليها تعديلات لاحقا. يجب الاستناد على التعليمات الواردة في الوثيقة الأصلية

تمهيد

في ظل التصاعد غير المسبوق للهجمات السيبرانية، أدركنا ضرورة استباق حدوث هذه الهجمات. ويتمثل الهدف من إصدار الدليل التنظيمي لأمن المعلومات ("الدليل التنظيمي") في دعم المؤسسات الخاضعة لرقابتنا في جهودها التي تبذلها لوضع دليل مناسب لحوكمة الأمن السيبراني وإنشاء بنية تحتية قوية مع وضع الضوابط اللازمة لكشف هذه الهجمات والوقاية منها. ويشتمل الدليل التنظيمي الماثل على الضوابط المناسبة ويتيح توجيهات لطريقة تقييم مستوى النضج.

ويمثل اعتماد الدليل التنظيمي وتنفيذه إحدى الخطوات الهامة التي تضمن قدرة القطاع المصرفي بالمملكة العربية السعودية، وقطاعات شركات التأمين والتمويل على التصدي للهجمات السيرانية ومنع حدوثها. وعند تصميم الدليل التنظيمي، أخذنا في الاعتبار الطرق التي تستفيد بها المؤسسات الخاضعة لرقابتنا من التقنية وشعورنا أن كل مؤسسة ستكون قادرةً على تبني نهج مشترك لمعالجة الأمن السيبراني. وسوف يضمن الدليل التنظيمي الماثل إدارة مخاطر الأمن السيبراني على النحو الصحيح في جميع القطاعات.

ولتحقيق الهدف سالف الذكر، فمن الضروري توفير الدعم الكامل والإشراف من مجلس الإدارة والإدارة العليا لتنفيذ الدليل التنظيمي.

وسوف يساعدكم الفريق المعني بمخاطر تقنية المعلومات التابع لإدارة الرقابة في الحصول على أي توضيحات في هذا الشأن، وسوف نظل ملتزمين بتقديم التوجيهات للجهات الخاضعة لرقابتنا لإنشاء بيئة سيبرانية آمنة.

1 المقدمة

1.1 مقدمة للدليل التنظيمي

ترتفع توقعات المجتمع الرقمي في الوقت الراهن بخصوص إتاحة تجربة عملاء خالية من العيوب واستمرار توفر الخدمات، والحماية الفعالة للبيانات الحساسة. وأصبحت أصول المعلومات والخدمات المتاحة على الإنترنت حاليا تحظى بأهمية استراتيجية لدى جميع المؤسسات العامة والخاصة، ولدى المجتمع على نطاق أوسع. كما تؤدي هذه الخدمات دورا هامًا في إنشاء اقتصاد رقمي نابض بالحياة. وأصبحت تلك الخدمات ذات أهمية نظامية للاقتصاد والأمن القومي على نطاق أوسع. وكل ذلك يؤكد الحاجة إلى حماية البيانات والمعاملات الحساسة، بما يضمن الثقة في القطاع المالي السعودي بشكل عام.

تزداد المخاطر عندما يتعلق الأمر بسرية أصول المعلومات وسلامتها وتوافرها، وعند تطبيق خدمات جديدة عبر الإنترنت وتطورات جديدة (مثل التقنية المالية، وسلسلة الكتل)؛ على الرغم من تحسين القدرة على مواجهة التهديدات السيبرانية. ولا يتزايد الاعتماد على هذه الخدمات فحسب، بل إن مشهد التهديدات سريع التغير. ويدرك القطاع المالي الوتيرة الذي تتطور بها تلك التهديدات والمخاطر السيبرانية، فضلاً عن تغير مشهد التقنية والأعمال.

من هنا وضع البنك المركزي الدليل التنظيمي لأمن المعلومات ("الدليل التنظيمي") لتمكين المؤسسات المالية الخاضعة لرقابة البنك المركزي ("المنظمات الأعضاء") من تحديد المخاطر المتعلقة بالأمن السيبراني ومعالجتها بشكل فعال. وللحفاظ على حماية أصول المعلومات والخدمات المتاحة على الإنترنت، يجب على المؤسسات المالية اعتماد الدليل التنظيمي.

يتمثل الهدف من الدليل التنظيمي في الآتي:

- إنشاء نهج مشترك لمعالجة الأمن السيبراني داخل المؤسسات المالية.

- تحقيق مستوى مناسب من النضج لضوابط الأمن السيبراني داخل المؤسسات المالية.

- ضمان إدارة مخاطر الأمن السيبراني على نحو صحيح في جميع المؤسسات المالية.

وسوف يُستخدم الدليل التنظيمي لتقييم مستوى النضج بشكل دوري وتقييم فعالية ضوابط الأمن السيبراني في المؤسسات المالية، ومقارنتها مع المؤسسات المالية الأخرى.

ويعتمد الدليل التنظيمي على متطلبات البنك المركزي ومعايير الأمن السيبراني الصناعية، مثل (PCI, BASEL, ISO, ISF, NIST).

ويحل الدليل التنظيمي الماثل محل كافة التعاميم السابقة الصادرة عن البنك المركزي فيما يتعلق بالأمن السيبراني. يرجى الرجوع إلى "الملحق أ - نظرة عامة على تعميمات البنك المركزي الصادرة سابقًا" للحصول على مزيد من التفاصيل.

2.1 تعريف الأمن السيبراني

يعرَّف الأمن السيبراني على أنه مجموعة من الأدوات، والسياسات، والمفاهيم الأمنية، وتدابير الوقاية الأمنية، والمبادئ التوجيهية، وأساليب إدارة المخاطر، والإجراءات، والتدريبات، وأفضل الممارسات والضمانات، والتقنيات التي يمكن استخدامها لحماية أصول معلومات المؤسسات الماليةضد التهديدات الداخلية والخارجية.

تشمل الأهداف الأمنية العامة ما يلي:

- السرية - لا يمكن الوصول إلى أصول المعلومات إلا للمصرح لهم بالوصول إليها (أي أنها محمية من الإفصاح غير المصرح به أو التسريب المقصود (غير المقصود) للبيانات الحساسة).

- النزاهة - أصول المعلومات دقيقة وكاملة ومعالجة بنحو صحيح (أي محمية من التعديل غير المصرح به، وقد تشمل صحة المعلومات وعدم القدرة على إنكارها).

- التوفر - تتميز أصول المعلومات بأنها مرنة ويمكن الوصول إليها عند الحاجة (أي محمية من الخلل غير المصرح به).

3.1 النطاق

يحدد الدليل التنظيمي المبادئ والأهداف لبدء وتنفيذ وصون ومراقبة وتحسين ضوابط الأمن السيبراني في المؤسسات المالية.

يوفر الدليل التنظيمي ضوابط الأمن السيبراني التي تنطبق على أصول المعلومات الخاصة بالمؤسسات المالية، بما في ذلك:

- المعلومات الإلكترونية.

- المعلومات المادية (نسخ ورقية).

- التطبيقات والبرمجيات والخدمات الإلكترونية وقواعد البيانات.

- أجهزة الكمبيوتر والأجهزة الإلكترونية (مثل أجهزة الصراف الآلي).

- أجهزة تخزين المعلومات (على سبيل المثال، القرص الصلب، وجهاز تخزين USB).

- المباني والمعدات وشبكات الاتصالات (البنية التحتية التقنية).

يوفر الدليل التنظيمي توجيهات بشأن متطلبات الأمن السيبراني للمؤسسات المالية وفروعها وموظفيها وأطرافها الخارجية وعملائها.

للإطلاع على المتطلبات المتعلقة باستمرارية الأعمال، يرجى الرجوع إلى الحد الأدنى لمتطلبات البنك المركزي المعنية باستمرارية الأعمال.

ويرتبط الدليل التنظيمي بعلاقة متشابكة مع سياسات الشركات الأخرى في المجالات ذات الصلة، مثل الأمن المادي وإدارة الاحتيال. ولا يتناول الدليل التنظيمي الماثل متطلبات الأمن غير السيبراني لتلك المجالات.

4.1 نطاق التطبيق

ينطبق الدليل التنظيمي على جميع المؤسسات المالية الخاضعة لرقابة البنك المركزي، والتي تشمل ما يلي:

- جميع البنوك العاملة في المملكة العربية السعودية؛

- جميع شركات التأمين و/أو إعادة التأمين العاملة في المملكة العربية السعودية؛

- جميع شركات التمويل العاملة في المملكة العربية السعودية؛

- جميع شركات المعلومات الائتمانية العاملة في المملكة العربية السعودية؛

- البنية التحتية للسوق المالية

تنطبق جميع المجالات على القطاع المصرفي. ومع ذلك، تنطبق الاستثناءات التالية على المؤسسات المالية الأخرى:

- المجال الفرعي (2.1.3) تكون المواءمة مع استراتيجية الأمن السيبراني للقطاع المصرفي إلزامية عند الاقتضاء.

- استبعاد المجال الفرعي (3.2.3). ومع ذلك، إذا قامت المؤسسة بتخزين بيانات حامل البطاقة أو معالجتها أو نقلها أو التعامل مع خدمات السويفت، فيجب تطبيق معيار صناعة بطاقات الدفع (PCI) و/أو إطار عمل ضوابط أمان عميل السويفت.

- استبعاد المجال الفرعي (12.3.3).

- استبعاد المجال الفرعي (13.3.3). ومع ذلك، إذا كانت المؤسسة توفر خدمات عبر الإنترنت للعملاء، فيجب تنفيذ إمكانية المصادقة متعددة العوامل.

5.1 المسؤوليات

اعتمد البنك المركزي الدليل التنظيمي المذكور. البنك المركزي السعودي هو الجهة المالكة لهذا الدليل والجهة المسؤولة كذلك عن تحديثه بصفة دورية.

وتتحمل المؤسسات المالية مسؤولية الالتزام بالدليل التنظيمي وتنفيذه.

6.1 التفسير

يعتبر البنك المركزي، بصفته مالك الدليل التنظيمي، المسؤول وحده عن تقديم تفسيرات للمبادئ والأهداف واعتبارات التحكم، إذا لزم الأمر.

7.1 الجمهور المستهدف

يستهدف الدليل التنظيمي الماثل الإدارة العليا والتنفيذية، ومالكي الأعمال ومالكي أصول المعلومات، ورؤساء أمن المعلومات، وكذلك المسؤولين عن تحديد وتنفيذ ومراجعة ضوابط الأمن السيبراني داخل المؤسسات المالية والمشاركين فيها.

8.1 المراجعة والتحديثات والصيانة

وسوف يتولى البنك المركزي مراجعة الدليل التنظيمي وصونه.

سوف يراجع البنك المركزي الدليل التنظيمي بشكل دوري لتحديد مدى فعاليته، بما في ذلك مدى فعالية الدليل التنظيمي في معالجة التهديدات والمخاطر الناشئة في مجال الأمن السيبراني. وإذا كان ذلك ممكنًا، سيتولى البنك المركزي تحديث الدليل بناءً على نتائج المراجعة.

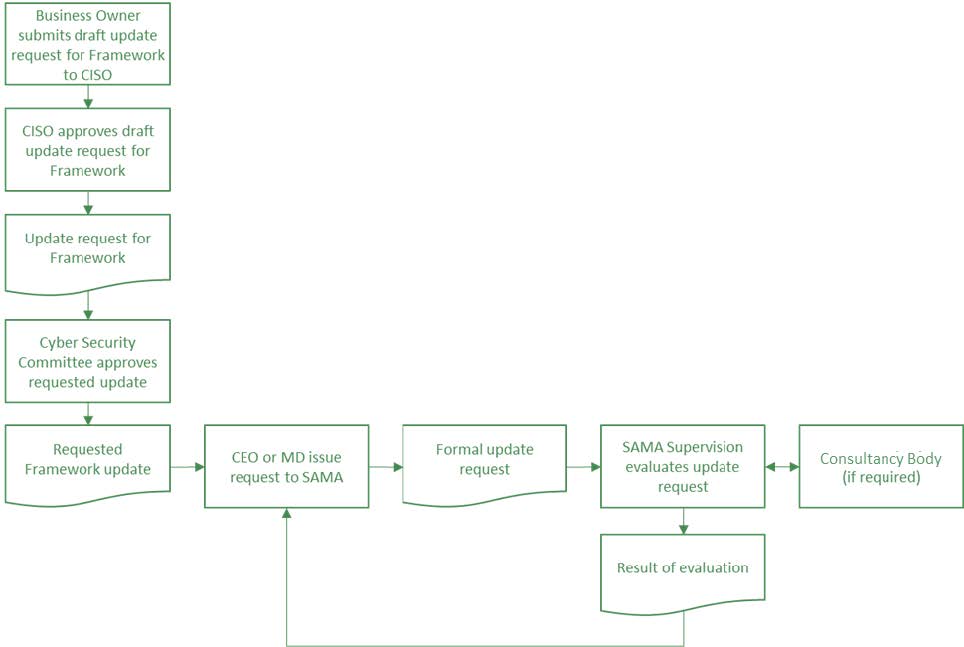

وإذا رأت إحدى المؤسسات المالية ضرورة تحديث الدليل التنظيمي، فعلى المؤسسة المالية تقديم التحديث المطلوب رسميًا إلى البنك المركزي. وسوف يراجع البنك المركزي التحديث المطلوب، وعند اعتماده، سوف يجري تعديل الدليل التنظيمي.

وسوف تظل المؤسسة المالية مسؤولة عن الالتزام بالدليل التنظيمي ريثما يتم التحديث المطلوب.

يرجى الرجوع إلى "الملحق ب - كيفية طلب تحديث الدليل التنظيمي" للتعرف على إجراء طلب تحديث الدليل التنظيمي.

سيتم تنفيذ مراقبة الإصدار للحفاظ على الدليل. وكلما أُجريت أي تغييرات، سيتم سحب الإصدار السابق وسيتم نشر الإصدار الجديد وتبليغه إلى جميع المؤسسات المالية. ولتسهيل الأمر على المؤسسات المالية، يجب الإشارة بوضوح إلى التغييرات في الدليل التنظيمي.

9.1 دليل القراءة

يتم تقسيم الدليل على النحو التالي. يتناول الفصل الثاني بالتفصيل هيكل الدليل التنظيمي، ويسرد تعليمات حول كيفية تطبيق الدليل التنظيمي. ويعرض الفصل الثالث الدليل التنظيمي الفعلي، بما في ذلك مجالات الأمن السيبراني والمجالات الفرعية والمبادئ والأهداف واعتبارات التحكم.

2 هيكل الدليل التنظيمي ومميزاته

1.2 الهيكل

يتمحور الدليل حول أربعة مجالات رئيسية، وهي:

- قيادة وحوكمة الأمن السيبراني.

- إدارة مخاطر الأمن السيبراني والامتثال.

- عمليات وتقنية الأمن السيبراني.

- الأمن السيبراني للأطراف الخارجية.

ويتم تحديد العديد من المجالات الفرعية لكل مجال رئيسي. ويركز المجال الفرعي على موضوع محدد للأمن السيبراني. وينص الدليل التنظيمي على مبدأ وهدف واعتبارات تحكم لكل نطاق فرعي.

- يلخص المبدأ المجموعة الرئيسية من ضوابط الأمن السيبراني المطلوبة المتعلقة بالمجال الفرعي.

- يصف الهدف الغرض من المبدأ وما يُتوقع أن تحققه مجموعة ضوابط الأمن السيبراني المطلوبة.

- تعكس اعتبارات التحكم ضوابط الأمن السيبراني المقررة والتي يجب أخذها في الاعتبار.

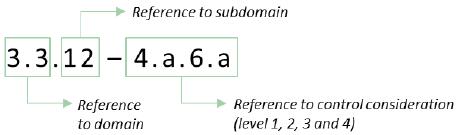

تم ترقيم اعتبارات التحكم ترقيمًا فريدًا في الدليل التنظيمي بأكمله. ومتى اقتضى الأمر، يمكن أن يتكون اعتبار التحكم ممّا يصل إلى 4 مستويات.

ويتم ترقيم اعتبارات التحكم وفق نظام الترقيم التالي:

الشكل 1 - نظام ترقيم اعتبارات التحكم

يوضح الشكل الوارد أدناه الهيكل العام للدليل التنظيمي ويشير إلى مجالات الأمن السيبراني ومجالاته الفرعية، بما في ذلك الإشارة إلى القسم الذي تنطبق عليه من الدليل التنظيمي.

الشكل 2 – الدليل التنظيمي لأمن المعلومات2.2 الدليل التنظيمي القائم على المبادئ

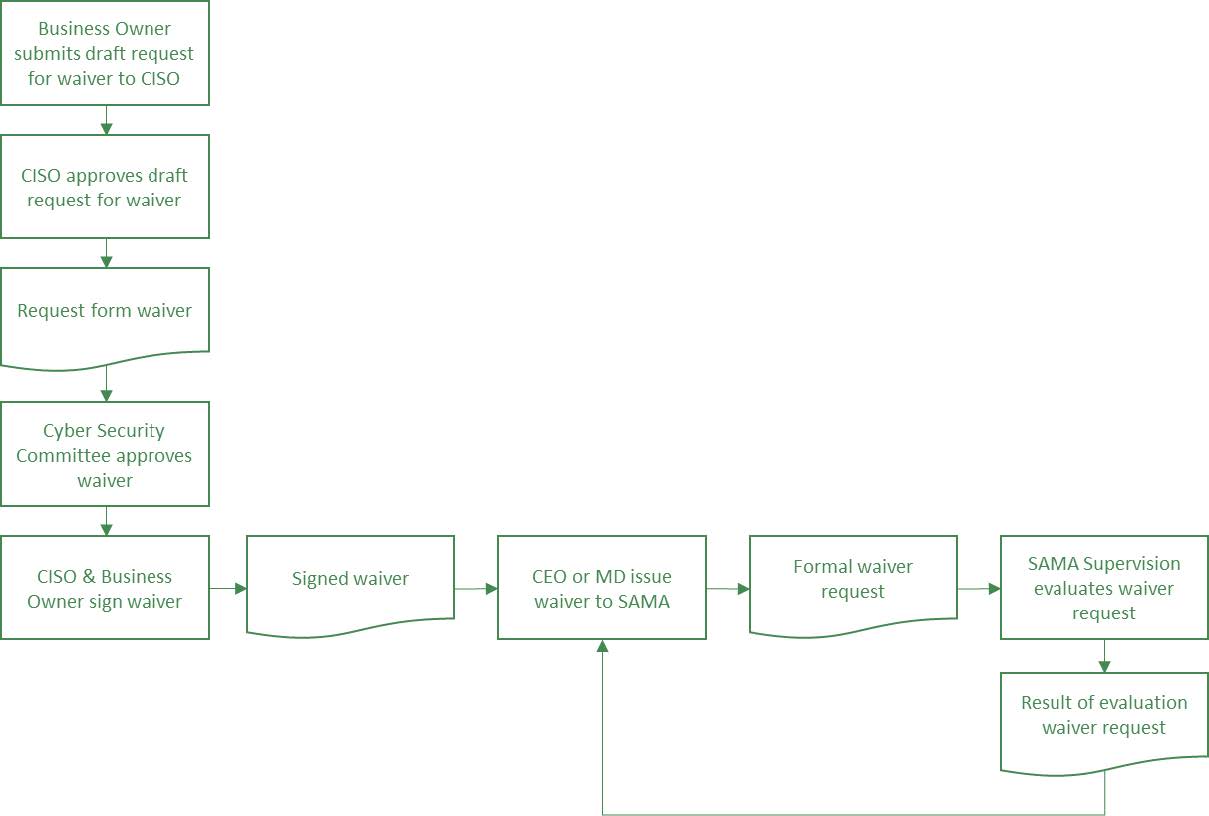

الدليل التنظيمي القائم على المبادئ، ويشار إليه أيضًا بالقائم على المخاطر. وهذا يعني أنه يحدد المبادئ والأهداف الرئيسية للأمن السيبراني التي يتعين على المؤسسة المالية دمجها وتحقيقها. وتسرد قائمة اعتبارات التحكم المقررة توجيهات إضافية ويجب على المؤسسة المالية أن تأخذها في الاعتبار عند تحقيق الأهداف. وعندما يتعذر تصميم أو تنفيذ أحد اعتبارات التحكم، يجب على المؤسسة المالية أن تنظر في تطبيق ضوابط بديلة، ومتابعة قبول المخاطر الداخلية وطلب إعفاء رسمي من البنك المركزي.

برجاء الرجوع إلى الملحق "د" للحصول على تفاصيل إجراء - كيفية طلب الإعفاء من الدليل التنظيمي.

3.2 التقييم الذاتي والمراجعة والتدقيق

سوف يخضع تنفيذ الدليل التنظيمي في المؤسسة المالية لتقييم ذاتي دوري. وسوف تجرِي المؤسسة المالية التقييم الذاتي بناءً على استبيان. وسوف يراجع البنك المركزي التقييمات الذاتية ويدققها لتحديد مستوى الالتزام بالدليل التنظيمي ومستوى نضج الأمن السيبراني للمؤسسة المالية.

يرجى الرجوع إلى "2.4 نموذج نضج الأمن السيبراني" للحصول على مزيد من التفاصيل حول نموذج نضج الأمن السيبراني.

4.2 نموذج نضج الأمن السيبراني

سوف يتم قياس مستوى نضج الأمن السيبراني بمساعدة نموذج نضج الأمن السيبراني المحدد مسبقًا. ويميز نموذج نضج الأمن السيبراني بين 6 مستويات نضج (0 و1 و2 و3 و4 و5)، والتي تم تلخيصها في الجدول أدناه. ومن أجل تحقيق المستويات 3 أو 4 أو 5، يجب على المؤسسة المالية أن تستوفي أولاً جميع معايير مستويات النضج السابقة.

مستوى النضج

التعريف والمعايير

إيضاح

0

غير موجود

لا توجد وثائق.

لا يوجد وعي أو اهتمام ببعض ضوابط الأمن السيبراني.

ضوابط الأمن السيبراني ليست مطبقة. قد لا يكون هناك وعي بمجال الخطر المحدد أو لا توجد خطط حالية لتنفيذ ضوابط الأمن السيبراني هذه.

1

مخصصة

ضوابط الأمن السيبراني غير محددة أو محددة تحديدا جزئيًا.

يتم تنفيذ ضوابط الأمن السيبراني بطريقة غير متسقة.

ضوابط الأمن السيبراني غير محددة تحديدًا كاملا.

يختلف تصميم وتنفيذ ضابط الأمن السيبراني حسب القسم أو المالك.

قد يقتصر تصميم ضابط الأمن السيبراني على التخفيف الجزئي من المخاطر المحددة وقد يكون التنفيذ غير متسق.

2

متكررة، ولكن غير رسمية

يعتمد تنفيذ ضابط الأمن السيبراني على ممارسة غير رسمية وغير مكتوبة، وإن كانت موحدة.

توجد ضوابط متكررة للأمن السيبراني مطبقة. ومع ذلك، لم يتم تحديد أو اعتماد أهداف الرقابة وتصميمها بشكل رسمي.

هناك اعتبار محدود للمراجعة المُنظمة أو اختبار بعض الضوابط.

3

منظم وذو طابع رسمي

يتم تحديد ضوابط الأمن السيبراني واعتمادها وتنفيذها بطريقة منظمة ورسمية.

يمكن إثبات تنفيذ ضوابط الأمن السيبراني.

يتم وضع سياسات ومعايير وإجراءات الأمن السيبراني.

تتم مراقبة الامتثال لوثائق الأمن السيبراني، أي السياسات والمعايير والإجراءات، ويفضل استخدام أداة الحوكمة والمخاطر والامتثال.

يتم تحديد مؤشرات الأداء الرئيسية ومراقبتها والإبلاغ عنها لتقييم التنفيذ.

4

مُدار وقابل للقياس

يتم تقييم فعالية ضوابط الأمن السيبراني بشكل دوري وتحسينها عند الضرورة.

يتم توثيق هذا القياس الدوري والتقييمات وفرص التحسين.

يتم قياس فعالية ضوابط الأمن السيبراني وتقييمها بشكل دوري.

يتم استخدام مؤشرات المخاطر الرئيسية والإبلاغ عن الاتجاهات لتحديد مدى فعالية ضوابط الأمن السيبراني.

يتم استخدام نتائج القياس والتقييم لتحديد فرص تحسين ضوابط الأمن السيبراني.

5

متكيّف

تخضع ضوابط الأمن السيبراني لخطة التحسين المستمر.

يركز برنامج الأمن السيبراني المتبع في المؤسسة بأكملها على الامتثال المستمر وفعالية ضوابط الأمن السيبراني وتحسينها

يتم دمج ضوابط الأمن السيبراني مع إطار وممارسات إدارة المخاطر في المؤسسة.

يتم تقييم أداء ضوابط الأمن السيبراني باستخدام بيانات النظراء والقطاعات.

الجدول 1 – نموذج نضج الأمن السيبراني

يتمثل الهدف من الدليل التنظيمي في إنشاء نهج فعال لمعالجة الأمن السيبراني وإدارة مخاطر الأمن السيبراني داخل القطاع المالي. ولتحقيق مستوى مناسب من النضج في مجال الأمن السيبراني، يجب على المؤسسات المالية أن تصل على الأقل إلى مستوى النضج 3 أو إلى مستوى أعلى على النحو الموضح أدناه.

1.4.2 مستوى النضج 3

لتحقيق مستوى النضج 3، يجب على أي من المؤسسات المالية تحديد ضوابط الأمن السيبراني واعتمادها وتنفيذها. إضافة إلى ذلك، يجب على المؤسسة مراقبة الامتثال لوثائق الأمن السيبراني.

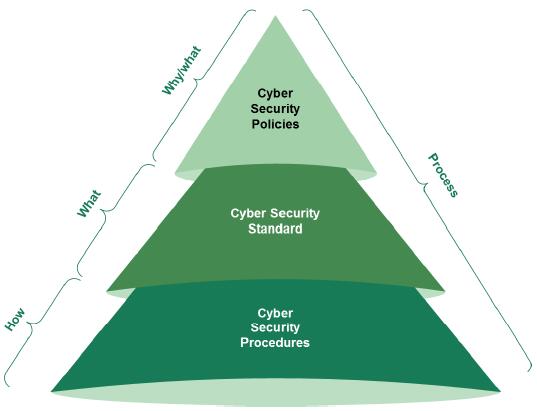

ويجب أن تشير وثائق الأمن السيبراني بوضوح إلى "سبب" و"ماهية" و"كيفية" تنفيذ ضوابط الأمن السيبراني. وتتألف وثائق الأمن السيبراني من سياسات الأمن السيبراني ومعايير الأمن السيبراني وإجراءات الأمن السيبراني.

الشكل 3 – الهيكل الهرمي لوثائق الأمن السيبراني

يجب على مجلس إدارة المؤسسة المالية التصديق على سياسة الأمن السيبراني وفرضها مع ذكر "سبب" أهمية الأمن السيبراني للمؤسسة المالية. ويجب أن تركز السياسة على أصول المعلومات التي يجب حمايتها و"ماهية" مبادئ الأمن السيبراني وأهدافه التي يجب تحديدها.

ويجب تطوير معايير الأمن السيبراني استناداً إلى سياسة الأمن السيبراني. وتحدد هذه المعايير "ماهية" ضوابط الأمن السيبراني التي يجب تنفيذها، مثل معلمات الأمن والنظام، والفصل بين المهام، وقواعد كلمة المرور، ومراقبة الأحداث، وقواعد النسخ الاحتياطي والاسترداد. وتدعم هذه المعايير سياسة الأمن السيبراني وتعززها وتعتبر بمثابة مراجع أساسية للأمن السيبراني.

تسرد إجراءات الأمن السيبراني بالتفصيل المهام والأنشطة التي يجب أن يؤديها موظفو المؤسسة المالية، أو أطرافها الخارجية، أو عملائها خطوة بخطوة. وتصف هذه الإجراءات "كيفية" تنفيذ ضوابط ومهام وأنشطة الأمن السيبراني في بيئة التشغيل ودعم حماية أصول المعلومات الخاصة بالمؤسسة المالية وفقًا لسياسة ومعايير الأمن السيبراني.

يتم تعريف العملية في سياق الدليل التنظيمي الماثل على أنها مجموعة منظمة من الأنشطة المصممة لتحقيق الهدف المحدد. وقد تتضمن العملية سياسات ومعايير وإرشادات وإجراءات وأنشطة وتعليمات عمل، بالإضافة إلى أي من الأدوار والمسؤوليات والأدوات والضوابط الإدارية المطلوبة لتقديم المخرجات بشكل موثوق.

وتجب مراقبة التقدم الفعلي في تنفيذ وأداء والامتثال لضوابط الأمن السيبراني وتقييمه بشكل دوري باستخدام مؤشرات الأداء الرئيسية.

2.4.2 مستوى النضج 4

لتحقيق مستوى النضج 4، يجب على المؤسسة المالية قياس فعالية ضوابط الأمن السيبراني المنفذة وتقييمها بشكل دوري. من أجل قياس وتقييم مدى فعالية ضوابط الأمن السيبراني ، يجب تحديد مؤشرات المخاطر الرئيسية. يوضح مؤشر الخطر الرئيسي معيار قياس الفعالية، ويجب أن يحدد عتبات لتحديد ما إذا كانت النتيجة الفعلية للقياس أقل من المعيار المستهدف أو عنده أو أعلى منه. تُستخدم مؤشرات المخاطر الرئيسية للإبلاغ عن الاتجاهات وتحديد التحسينات المحتملة.

3.4.2 مستوى النضج 5

يركز مستوى النضج 5 على التحسين المستمر لضوابط الأمن السيبراني. ويتحقق التحسين المستمر من خلال التحليل المستمر لأهداف الأمن السيبراني وإنجازاته وتحديد التحسينات الهيكلية. ويجب دمج ضوابط الأمن السيبراني مع ممارسات إدارة المخاطر المؤسسية ودعمها بالمراقبة الآلية في الوقت الفعلي. ويقع على عاتق مالكي العمليات التجارية المسؤولية عن مراقبة الامتثال لضوابط الأمن السيبراني، وقياس فعالية ضوابط الأمن السيبراني ودمج ضوابط الأمن السيبراني ضمن الدليل التنظيمي إدارة مخاطر المؤسسة. إضافة إلى ذلك، يجب تقييم أداء ضوابط الأمن السيبراني باستخدام بيانات النظراء والقطاعات.

3 مجالات التحكم

1.3 قيادة وحوكمة الأمن السيبراني

تقع المسؤولية النهائية عن الأمن السيبراني على عاتق مجلس إدارة المؤسسة المالية. ويجوز لمجلس إدارة المؤسسة المالية تفويض مسؤولياته المتعلقة بالأمن السيبراني إلى لجنة الأمن السيبراني (أو إلى أحد كبار المديرين بإحدى وظائف التحكم). وقد تتحمل لجنة الأمن السيبراني المسؤولية عن تحديد حوكمة الأمن السيبراني ووضع استراتيجية الأمن السيبراني للمؤسسة المالية. كما قد تتحمل لجنة الأمن السيبراني المسؤولية عن تحديد سياسة الأمن السيبراني وضمان الفعالية التشغيلية لسياسة الأمن السيبراني المحددة.

ويجب إنشاء وظيفة مستقلة للأمن السيبراني لوضع سياسة الأمن السيبراني وصونها وتنفيذ أنشطة الأمن السيبراني داخل المؤسسة المالية.

1.1.3 حوكمة الأمن السيبراني

المبدأ

يجب تحديد هيكل حوكمة الأمن السيبراني وتنفيذه، ويجب أن يعتمده مجلس الإدارة.

الهدف

توجيه النهج العام للأمن السيبراني والتحكم فيه داخل المؤسسة المالية.

اعتبارات التحكم

1. يشكل مجلس الإدارة لجنة للأمن السيبراني ويكلفها بهذه الوظيفة.

2. يرأس أحد كبار المديرين المستقلين من إحدى وظائف التحكم لجنة الأمن السيبراني.

3. يجب تمثيل المناصب التالية في لجنة الأمن السيبراني:

أ. كبار المديرين من جميع الإدارات ذات الصلة (على سبيل المثال، الرئيس التنفيذي للعمليات، الرئيس التنفيذي للمعلومات، ومسؤول الامتثال، ورؤساء أقسام الأعمال ذات الصلة)؛

ب. الرئيس التنفيذي لأمن المعلومات؛

ج. ويجوز أن يحضر المدقق الداخلي بصفته "مراقب".

4. تجب صياغة ميثاق لجنة الأمن السيبراني واعتماده وأن يتضمن ما يلي:

أ. أهداف اللجنة؛

ب. الأدوار والمسؤوليات؛

ج. الحد الأدنى لعدد المشاركين في الاجتماع؛

د. تواتر انعقاد الاجتماعات (الحد الأدنى على أساس ربع سنوي).

5. يجب إنشاء وظيفة للأمن السيبراني.

6. يجب أن تكون وظيفة الأمن السيبراني مستقلة عن وظيفة تقنية المعلومات. ولتجنب أي تضارب في المصالح، يجب فصل وظيفة الأمن السيبراني عن وظيفة تقنية المعلومات من حيث التسلسلات الإدارية والميزانيات والتقييمات للموظفين.

7. ترفع وظيفة الأمن السيبراني تقاريرها مباشرة إلى الرئيس التنفيذي/العضو المنتدب للمؤسسة المالية أو إلى المدير العام لإحدى وظائف التحكم.

8. يجب تعيين أحد كبار المديرين بدوام كامل في وظيفة الأمن السيبراني، يشار إليه باسم الرئيس التنفيذي لأمن المعلومات، على مستوى الإدارة العليا.

9. يجب على المؤسسة المالية:

أ. التأكد من أن الرئيس التنفيذي لأمن المعلومات يحمل الجنسية السعودية؛

ب. التأكد من أن الرئيس التنفيذي لأمن المعلومات مؤهل بشكل كافٍ؛

ج. الحصول على عدم ممانعة من البنك المركزي لتعيين الرئيس التنفيذي لأمن المعلومات.

10. يجب على مجلس إدارة المؤسسة المالية تخصيص ميزانية كافية لتنفيذ أنشطة الأمن السيبراني المطلوبة.

2.1.3 استراتيجية الأمن السيبراني

المبدأ

يجب تحديد استراتيجية الأمن السيبراني ومواءمتها مع الأهداف الاستراتيجية للمؤسسة المالية، وكذلك مع استراتيجية الأمن السيبراني للقطاع المصرفي.

الهدف

ضمان أن مبادرات ومشاريع الأمن السيبراني داخل المؤسسة المالية تساهم في الأهداف الإستراتيجية للمؤسسة المالية وتتوافق مع استراتيجية الأمن السيبراني للقطاع المصرفي.

اعتبارات التحكم

1. يجب تحديد استراتيجية الأمن السيبراني واعتمادها وصونها وتنفيذها.

2. يجب أن تتماشى استراتيجية الأمن السيبراني مع يلي :

أ. الأهداف العامة للمؤسسة المالية؛

ب. متطلبات الامتثال القانونية والتنظيمية للمؤسسة المالية؛

ج. استراتيجية الأمن السيبراني للقطاع المصرفي.

3. يجب أن تتناول استراتيجية الأمن السيبراني ما يلي:

أ. أهمية الأمن السيبراني وفوائده للمؤسسة المالية؛

ب. الحالة المستقبلية المتوقعة للأمن السيبراني للمؤسسة المالية لكي تصبح وتظل مرنة في مواجهة تهديدات الأمن السيبراني (الناشئة)؛

ج. ما هي مبادرات ومشاريع الأمن السيبراني الواجب تنفيذها لتحقيق الحالة المستقبلية المتوقعة ومتى يجب تنفيذها.

3.1.3 سياسة الأمن السيبراني

المبدأ

يجب تحديد سياسة الأمن السيبراني واعتمادها والإبلاغ بها.

الهدف

توثيق التزام المؤسسة المالية وأهدافها المتعلقة بالأمن السيبراني، وإبلاغ أصحاب المصلحة المعنيين بذلك.

اعتبارات التحكم

1. يجب تحديد سياسة الأمن السيبراني واعتمادها والإبلاغ بها.

2. يجب مراجعة سياسة الأمن السيبراني بشكل دوري وفقًا لعملية مراجعة منظمة ومحددة مسبقًا.

3. يجب أن تكون سياسة الأمن السيبراني:

أ. بمثابة مدخلات للسياسات المؤسسية الأخرى للمؤسسة المالية (على سبيل المثال، سياسة الموارد البشرية، والسياسة المالية، وسياسة تقنية المعلومات)؛

ب. مدعومة بمعايير أمنية مفصلة (على سبيل المثال، معيار كلمة المرور، ومعيار جدار الحماية) والإجراءات؛

ج. قائمة على أفضل الممارسات والمعايير الوطنية (الدولية)؛

د. تم تبليغها إلى أصحاب المصلحة المعنيين.

4. يجب أن تتضمن سياسة الأمن السيبراني ما يلي:

أ. تعريف الأمن السيبراني؛

ب. أهداف ونطاق الأمن السيبراني بوجه عام للمؤسسة المالية؛

ج. بيان مقصد مجلس الإدارة بما يدعم أهداف الأمن السيبراني؛

د. تعريف المسؤوليات العامة والخاصة للأمن السيبراني؛

هـ. الإشارة إلى دعم معايير وإجراءات الأمن السيبراني؛

و. تضمن متطلبات الأمن السيبراني الآتي:

1. تصنيف المعلومات بطريقة تشير إلى أهميتها بالنسبة للمؤسسة المالية؛

2. حماية المعلومات فيما يتعلق بمتطلبات الأمن السيبراني، بما يتماشى مع قابلية المخاطر؛

3. تعيين مالكي جميع أصول المعلومات؛

4. إجراء تقييمات مخاطر الأمن السيبراني لأصول المعلومات؛

5. توعية أصحاب المصلحة المعنيين بالأمن السيبراني وسلوكهم المتوقع (برنامج التوعية بالأمن السيبراني)؛

6. الوفاء بالالتزامات التنظيمية والتعاقدية؛

7. الإبلاغ عن انتهاكات الأمن السيبراني ونقاط ضعف الأمن السيبراني المشكوك فيها؛

8. انعكاس الأمن السيبراني على إدارة استمرارية الأعمال.

4.1.3 أدوار ومسؤوليات الأمن السيبراني

المبدأ

يجب تحديد مسؤوليات تنفيذ وصون ودعم وتعزيز الأمن السيبراني في المؤسسة المالية بأكملها. إضافة إلى ذلك، يجب على جميع الأطراف المشاركة في الأمن السيبراني أن تفهم الأدوار والمسؤوليات المنوطة بها.

الهدف

التأكد من أن أصحاب المصلحة المعنيين على دراية بالمسؤوليات المتعلقة بالأمن السيبراني وتطبيق ضوابط الأمن السيبراني في المؤسسة المالية بأكملها.

اعتبارات التحكم

1. يتحمل مجلس الإدارة المسؤولية النهائية عن الأمن السيبراني، بما في ذلك:

أ. ضمان تخصيص ميزانية كافية للأمن السيبراني؛

ب. اعتماد ميثاق لجنة الأمن السيبراني؛

ج. المصادقة (بعد اعتماده من لجنة الأمن السيبراني):

1. حوكمة الأمن السيبراني؛

2. استراتيجية الأمن السيبراني؛

3. سياسة الأمن السيبراني.

2. تتولى لجنة الأمن السيبراني المسؤولية عن:

أ. مراقبة ومراجعة وإبلاغ مدى قابلية المؤسسة المالية لمخاطر الأمن السيبراني بشكل دوري أو عند حدوث تغيير جوهري في مقدار قابلية المخاطر؛

ب. مراجعة استراتيجية الأمن السيبراني للتأكد من أنها تدعم أهداف المؤسسة المالية؛

ج. الاعتماد، والتبليغ، والدعم، والمراقبة:

1. حوكمة الأمن السيبراني؛

2. استراتيجية الأمن السيبراني؛

3. سياسة الأمن السيبراني؛

4. برامج الأمن السيبراني (على سبيل المثال، برنامج التوعية، برنامج تصنيف البيانات، خصوصية البيانات، منع تسريب البيانات، تحسينات الأمن السيبراني الرئيسية)؛

5. عملية إدارة مخاطر الأمن السيبراني؛

6. مؤشرات المخاطر الرئيسية ومؤشرات الأداء الرئيسية للأمن السيبراني.

3. تتولى الإدارة العليا المسؤولية عن:

أ. التأكد من أن المعايير والعمليات والإجراءات تفي بالمتطلبات الأمنية (إن وجدت)؛

ب. التأكد من قبول الأفراد لسياسة الأمن السيبراني والامتثال لها، ودعم المعايير والإجراءات عند إصدارها وتحديثها؛

ج. التأكد من تضمين مسؤوليات الأمن السيبراني في التوصيفات الوظيفية للمناصب الرئيسية ولموظفي الأمن السيبراني.

4. يتولى الرئيس التنفيذي لأمن المعلومات المسؤولية عن:

أ. صياغة وصون:

1. استراتيجية الأمن السيبراني؛

2. سياسة الأمن السيبراني؛

3. هيكلية الأمن السيبراني؛

4. عملية إدارة مخاطر الأمن السيبراني؛

ب. التأكد من وضع المعايير والإجراءات الأمنية التفصيلية واعتمادها وتنفيذها؛

ج. تقديم حلول الأمن السيبراني القائمة على المخاطر والتي تتناول الأشخاص والعمليات والتقنية؛

د. تطوير مهارات موظفي الأمن السيبراني لتقديم حلول الأمن السيبراني في سياق الأعمال؛

هـ. مباشرة أنشطة الأمن السيبراني في المؤسسة المالية بأكملها، بما في ذلك:

1. مراقبة أنشطة الأمن السيبراني (مراقبة مركز العمليات الأمنية)؛

2. مراقبة الامتثال للوائح وسياسات ومعايير وإجراءات الأمن السيبراني؛

3. الإشراف على التحقيق في حوادث الأمن السيبراني؛

4. جمع وتحليل استخبارات التهديدات من المصادر الداخلية والخارجية؛

5. إجراء مراجعات الأمن السيبراني؛

و. إجراء تقييمات لمخاطر الأمن السيبراني على أصول المعلومات الخاصة بالمؤسسات المالية؛

ز. الدعم الاستباقي للوظائف الأخرى المعنية بالأمن السيبراني، بما في ذلك:

1. إجراء تصنيفات للمعلومات وللأنظمة؛

2. تحديد متطلبات الأمن السيبراني للمشاريع المهمة؛

3. إجراء مراجعات الأمن السيبراني.

ح. تحديد برامج التوعية بالأمن السيبراني وتنفيذها؛

ط. قياس مؤشرات المخاطر الرئيسية ومؤشرات الأداء الرئيسية والإبلاغ عنها بشأن:

1. استراتيجية الأمن السيبراني؛

2. الامتثال لسياسة الأمن السيبراني؛

3. معايير الأمن السيبراني وإجراءاته؛

4. برامج الأمن السيبراني (مثل برنامج التوعية، برنامج تصنيف البيانات، تحسينات الأمن السيبراني الرئيسية).

5. تتولى وظيفة التدقيق الداخلي المسؤولية عن:

أ. إجراء عمليات تدقيق الأمن السيبراني.

6. يتولى جميع موظفي المؤسسة المالية المسؤولية عن:

أ. الامتثال لسياسة ومعايير وإجراءات الأمن السيبراني.

5.1.3 الأمن السيبراني في إدارة المشاريع

المبدأ

يجب تناول موضوع الأمن السيبراني في مجالي إدارة المشاريع وحوكمة المشاريع.

الهدف

التأكد من أن جميع مشاريع المؤسسة المالية تلبي متطلبات الأمن السيبراني.

اعتبارات التحكم

1. يجب دمج الأمن السيبراني في منهجية إدارة مشاريع المؤسسة المالية لضمان تحديد مخاطر الأمن السيبراني ومعالجتها باعتبارها جزء من المشروع.

2. يجب أن تضمن منهجية إدارة المشاريع في المؤسسة المالية تحقيق الآتي:

أ. تضمين أهداف الأمن السيبراني في أهداف المشروع؛

ب. اعتبار وظيفة الأمن السيبراني جزءًا من جميع مراحل المشروع؛

ج. إجراء تقييم للمخاطر في بداية المشروع لتحديد مخاطر الأمن السيبراني والتأكد من تلبية متطلبات الأمن السيبراني إما من خلال ضوابط الأمن السيبراني الحالية (استنادًا إلى معايير الأمن السيبراني) أو من خلال الضوابط التي سيتم وضعها؛

د. تسجيل مخاطر الأمن السيبراني في سجل مخاطر المشروع ومتابعة سيرها؛

هـ. تحديد مسؤوليات الأمن السيبراني وتوزيعها؛

و. إجراء مراجعة الأمن السيبراني على يد طرف داخلي أو خارجي مستقل.

6.1.3 التوعية بالأمن السيبراني

المبدأ

يجب تحديد وتنفيذ برنامج للتوعية بالأمن السيبراني لموظفي المؤسسة المالية وأطرافها الخارجية وعملائها.

الهدف

تكوين ثقافة واعية بمخاطر الأمن السيبراني بما يتيح لموظفي المؤسسة المالية وأطرافها الخارجية وعملائها اتخاذ قرارات فعالة قائمة على تحليل المخاطر والتي تحمي معلومات المؤسسة المالية.

اعتبارات التحكم

1. يجب تحديد برامج التوعية بالأمن السيبراني واعتمادها وتنفيذها لتعزيز الوعي بالأمن السيبراني وخلق ثقافة إيجابية للأمن السيبراني.

2. يجب تحديد برنامج للتوعية بالأمن السيبراني وتنفيذه لصالح:

أ. موظفي المؤسسة المالية؛ ب. الأطراف الخارجية للمؤسسة المالية؛ ج. عملاء المؤسسة المالية. 3. يجب أن يستهدف برنامج التوعية بالأمن السيبراني سلوكيات الأمن السيبراني من خلال تصميم البرنامج لمعالجة المجموعات المستهدفة المختلفة من خلال قنوات متعددة.

4. يجب تنفيذ أنشطة برنامج التوعية بالأمن السيبراني بشكل دوري وعلى مدار العام.

5. يجب أن يتضمن برنامج التوعية بالأمن السيبراني المتطلبات التالية كحد أدنى:

أ. توفير شرح لتدابير الأمن السيبراني؛

ب. الأدوار والمسؤوليات المتعلقة بالأمن السيبراني؛

ج. معلومات عن أحداث الأمن السيبراني الناشئة ذات الصلة والتهديدات السيبرانية (مثل التصيد الالتكروني الموجه، والاحتيال على كبار المسؤولين).

6. يجب تقييم برنامج التوعية بالأمن السيبراني بهدف:

أ. قياس فعالية أنشطة التوعية؛ ب. صياغة توصيات لتحسين برنامج التوعية بالأمن السيبراني. 7. يجب أن تتناول توعية العملاء عملاء التجزئة، والعملاء التجاريين على حد سواء، وأن تتضمن على أقل تقدير قائمة بآليات الأمن السيبراني المقترحة التي قد يفكر العملاء في تنفيذها للتخفيف من الخطر (المخاطر) الخاصة بهم.

7.1.3 التدريب على الأمن السيبراني

المبدأ

يجب تزويد موظفي المؤسسة المالية بالتدريب على طريقة تشغيل أنظمة المؤسسة المالية بشكل آمن والتعامل مع ضوابط الأمن السيبراني وتطبيقها.

الهدف

التأكد من أن موظفي المؤسسة المالية لديهم المهارات والمعرفة اللازمة لحماية أصول معلومات المؤسسة المالية والوفاء بمسؤولياتهم في مجال الأمن السيبراني.

اعتبارات التحكم

1. يجب توفير التدريب على المهارات المتخصصة أو المتعلقة بالأمن للموظفين بالمؤسسة المالية حسب فئات مجالات عملهم ذات الصلة بما يتماشى مع توصيفاتهم الوظيفية، بما في ذلك:

أ. الأدوار الرئيسية داخل المؤسسة؛

ب. موظفو وظيفة الأمن السيبراني؛

ج. الموظفون المشاركون في تطوير أصول المعلومات وصونها (تقنيًا)؛

د. الموظفون المشاركون في تقييم المخاطر.

2. يجب توفير التثقيف لتزويد الموظفين بالمهارات والمعرفة المطلوبة لتشغيل أصول المعلومات الخاصة بالمؤسسة المالية بشكل آمن.

2.3 إدارة مخاطر الأمن السيبراني والامتثال

إدارة المخاطر هي العملية المستمرة لتحديد المخاطر وتحليلها والاستجابة لها ومراقبتها ومراجعتها. وتركز عملية إدارة مخاطر الأمن السيبراني بشكل خاص على إدارة المخاطر المتعلقة بالأمن السيبراني. وليتسنى للمؤسسات المالية إدارة مخاطر الأمن السيبراني، يجب عليها القيام بالآتي:

- تحديد مخاطر الأمن السيبراني الخاصة بها - تحديد مخاطر الأمن السيبراني؛

- تحديد احتمالية حدوث مخاطر الأمن السيبراني والتأثير الناتج عنها - تحليل مخاطر الأمن السيبراني؛

- تحديد الاستجابة المناسبة لمخاطر الأمن السيبراني واختيار الضوابط ذات الصلة - الاستجابة لمخاطر الأمن السيبراني؛

- مراقبة التعامل مع مخاطر الأمن السيبراني ومراجعة فعالية التحكم - مراقبة ومراجعة مخاطر الأمن السيبراني.

يجب أن يخضع الامتثال لضوابط الأمن السيبراني للمراجعة والتدقيق الدوري.

1.2.3 إدارة مخاطر الأمن السيبراني

المبدأ

يجب تحديد عملية إدارة مخاطر الأمن السيبراني واعتمادها وتنفيذها، ويجب أن تتماشى مع عملية إدارة المخاطر المؤسسية في المؤسسة المالية.

الهدف

ضمان إدارة مخاطر الأمن السيبراني على نحو صحيح لحماية سرية وسلامة وتوافر أصول المعلومات الخاصة بالمؤسسة المالية، وضمان توافق عملية إدارة مخاطر الأمن السيبراني مع عملية إدارة المخاطر المؤسسية للمؤسسة المالية.

اعتبارات التحكم

1. يجب تحديد عملية إدارة مخاطر الأمن السيبراني واعتمادها وتنفيذها.

2. يجب أن تركز عملية إدارة مخاطر الأمن السيبراني على حماية سرية وسلامة وتوافر أصول المعلومات.

3. يجب أن تتماشى عملية إدارة مخاطر الأمن السيبراني مع عملية إدارة المخاطر المؤسسية الحالية.

4. يجب توثيق عملية إدارة مخاطر الأمن السيبراني ويجب أن تشمل:

أ. تحديد المخاطر؛

ب. تحليل المخاطر؛

ج. الاستجابة للمخاطر؛

د. مراقبة المخاطر ومراجعتها.

5. يجب أن تتناول عملية إدارة مخاطر الأمن السيبراني أصول المعلومات الخاصة بالمؤسسة المالية، بما في ذلك (على سبيل المثال لا الحصر):

أ. العمليات التجارية؛

ب. تطبيقات الأعمال؛

ج. مكونات البنية التحتية.

6. يجب البدء في عملية إدارة مخاطر الأمن السيبراني:

أ. في مرحلة مبكرة من المشروع؛

ب. قبل التغيير الحرج؛

ج. عند النظر في اسناد المهام إلى طرف ثالث؛

د. عند إطلاق منتجات وتقنيات جديدة.

7. يجب أن تخضع أصول المعلومات الموجودة بشكل دوري لتقييم مخاطر الأمن السيبراني بناءً على تصنيفها أو على طبيعة المخاطر الخاصة بها.

8. يجب أن تتضمن أنشطة إدارة مخاطر الأمن السيبراني ما يلي:

أ. مالكي الأعمال؛

ب. متخصصي تقنية المعلومات؛

ج. متخصصي الأمن السيبراني؛

د. ممثلي المستخدمين الرئيسيين.

9. يجب إبلاغ مالك العمل المعني (أي مالك المخاطر) بنتيجة تقييم المخاطر داخل المؤسسة المالية؛

10. يجب على مالك العمل المعني (أي مالك المخاطر) داخل المؤسسة المالية قبول نتائج تقييم المخاطر واعتمادها.

11. يجب تحديد مدى قابلية المؤسسة المالية لمخاطر الأمن السيبراني وتحملها للمخاطر بشكل واضح واعتمادها رسميًا.

1.1.2.3 تحديد مخاطر الأمن السيبراني

المبدأ

يجب تحديد مخاطر الأمن السيبراني وأن يشمل التحديد الأصول والتهديدات والضوابط الحالية والثغرات الأمنية الخاصة بالمؤسسة المالية.

الهدف

العثور على مخاطر الأمن السيبراني التي تواجهها المؤسسة المالية والتعرف عليها ووصفها.

اعتبارات التحكم

- يجب تحديد مخاطر الأمن السيبراني.

- يجب توثيق مخاطر الأمن السيبراني المحددة (في سجل مركزي).

- يجب أن يتناول تحديد مخاطر الأمن السيبراني أصول المعلومات ذات الصلة، والتهديدات، والثغرات الأمنية، وضوابط الأمن السيبراني الرئيسية الحالية.

2.1.2.3 تحليل مخاطر الأمن السيبراني

المبدأ

يجب إجراء تحليل لمخاطر الأمن السيبراني بناءً على احتمالية حدوث مخاطر الأمن السيبراني المحددة والتأثير الناتج عنها.

الهدف

تحليل وتحديد طبيعة ومستوى مخاطر الأمن السيبراني المحددة.

اعتبارات التحكم

- يجب إجراء تحليل لمخاطر الأمن السيبراني.

- يجب أن يتناول تحليل مخاطر الأمن السيبراني مستوى التأثير المحتمل على الأعمال واحتمالية وقوع أحداث تهديد للأمن السيبراني.

3.1.2.3 الاستجابة لمخاطر الأمن السيبراني

المبدأ

تجب معالجة مخاطر الأمن السيبراني لأي من المؤسسات المالية.

الهدف

ضمان معالجة مخاطر الأمن السيبراني (أي قبولها، أو تجنبها، أو نقلها، أو تخفيفها).

اعتبارات التحكم

1. تجب معالجة مخاطر الأمن السيبراني المحددة ذات الصلة حسب قابلية المؤسسة المالية للمخاطر وحسب متطلبات الأمن السيبراني.

2. يجب أن تضمن الاستجابة لمخاطر الأمن السيبراني توثيق قائمة خيارات معالجة المخاطر (أي قبول المخاطر، أو تجنبها، أو نقلها، أو تخفيفها من خلال تطبيق ضوابط الأمن السيبراني).

3. يجب أن يشمل قبول مخاطر الأمن السيبراني ما يلي:

أ. النظر في الحدود المحددة مسبقًا لمستويات مخاطر الأمن السيبراني؛

ب. اعتماد مالك العمل وتوقيعه مما يضمن ما يلي:

1. أن يكون خطر الأمن السيبراني المقبول ضمن حدود القدرة على تحمل المخاطر ويتم إبلاغه إلى لجنة الأمن السيبراني؛

2. ألا يتعارض خطر الأمن السيبراني المقبول مع لوائح البنك المركزي.

4. يجب أن يتضمن تجنب مخاطر الأمن السيبراني قرارًا من مالك العمل بإلغاء أو تأجيل نشاط أو مشروع معين يمثل خطرًا غير مقبول على الأمن السيبراني.

5. لنقل مخاطر الأمن السيبراني أو مشاركتها يجب أن:

أ. تشتمل على مشاركة مخاطر الأمن السيبراني مع مقدمي الخدمات ذوي الصلة (الداخليين أو الخارجيين)؛

ب. يقبلها مقدم (مقدمو) الخدمات (الداخليون أو الخارجيون) المتلقون لها؛

ج. تؤدي في نهاية المطاف إلى النقل الفعلي أو المشاركة لمخاطر الأمن السيبراني.

6. يجب أن يشمل تطبيق ضوابط الأمن السيبراني للتخفيف من مخاطر الأمن السيبراني ما يلي:

أ. تحديد ضوابط الأمن السيبراني المناسبة؛

ب. تقييم نقاط القوة والضعف في ضوابط الأمن السيبراني؛

1. تقييم تكلفة تطبيق ضوابط الأمن السيبراني؛

2. تقييم مدى جدوى تطبيق ضوابط الأمن السيبراني؛

3. مراجعة متطلبات الامتثال ذات الصلة بضوابط الأمن السيبراني؛

ج. اختيار ضوابط الأمن السيبراني؛

د. تحديد أي مخاطر متبقية وتوثيقها والحصول على توقيع مالك العمل عليها.

7. يجب توثيق إجراءات معالجة مخاطر الأمن السيبراني في خطة معالجة المخاطر.

4.1.2.3 مراقبة المخاطر السيبرانية ومراجعتها

المبدأ

تجب مراقبة التقدم المحرز في معالجة مخاطر الأمن السيبراني وتجب مراجعة فعالية ضوابط الأمن السيبراني المنقحة أو المطبقة حديثًا.

الهدف

التأكد من تنفيذ معالجة مخاطر الأمن السيبراني وفقًا لخطط المعالجة. التأكد من فعالية ضوابط الأمن السيبراني المنقحة أو المطبقة حديثًا.

اعتبارات التحكم

1. تجب مراقبة معالجة الأمن السيبراني، بما في ذلك:

أ. تتبع التقدم وفقًا لخطة المعالجة؛

ب. يجري تنفيذ ضوابط الأمن السيبراني المختارة والمتفق عليها.

2. تجب مراجعة تصميم وفعالية ضوابط الأمن السيبراني المنقحة أو المطبقة حديثًا.

2.2.3 الامتثال التنظيمي

المبدأ

يجب أن تضع المؤسسة المالية عملية لتحديد تداعيات الأمن السيبراني على اللوائح ذات الصلة وتبليغها والامتثال لها.

الهدف

الامتثال للوائح التي تؤثر على الأمن السيبراني للمؤسسة المالية.

اعتبارات التحكم

1. يجب إنشاء عملية لضمان الامتثال للمتطلبات التنظيمية ذات الصلة التي تؤثر على الأمن السيبراني في المؤسسة المالية بأكملها. يجب أن تستوفي عملية ضمان الامتثال الآتي:

أ. يتم تنفيذها بشكل دوري أو عندما تصبح المتطلبات التنظيمية الجديدة سارية المفعول؛

ب. يشترك فيها ممثلين من المجالات الرئيسية للمؤسسة المالية؛

ج. تؤدي إلى تحديث سياسة ومعايير وإجراءات الأمن السيبراني لاستيعاب أي تغييرات ضرورية (إن اقتضى الأمر).

3.2.3 الامتثال لمعايير الصناعة الوطنية (الدولية)

المبدأ

يجب على المؤسسة المالية الامتثال لمعايير الصناعة الوطنية الإلزامية (الدولية).

الهدف

الامتثال لمعايير الصناعة الوطنية الإلزامية (الدولية).

اعتبارات التحكم

1. يجب على المؤسسة المالية الامتثال للآتي:

أ. معيار أمان بيانات صناعة بطاقات الدفع (PCI-DSS)؛

ب. المعيار الفني لنظام الدفع الموحد ببطاقات (يورو باي، وماستر كارد، وفيزا)؛

ج. إطار عمل ضوابط أمن عملاء السويفت - مارس 2017.

4.2.3 مراجعة الأمن السيبراني

المبدأ

يجب أن تخضع حالة الأمن السيبراني لأصول معلومات المؤسسة المالية لمراجعة دورية للأمن السيبراني.

الهدف

التأكد مما إذا كانت ضوابط الأمن السيبراني مصممة ومنفذة بشكل آمن، وتجري مراقبة فعالية هذه الضوابط.

اعتبارات التحكم

1. يجب إجراء مراجعات الأمن السيبراني بشكل دوري لأصول المعلومات الهامة.

2. يجب أن تخضع خدمات العملاء والإنترنت للمراجعة السنوية واختبارات الاختراق.

3. يجب تسجيل تفاصيل مراجعة الأمن السيبراني التي تم إجراؤها، بما في ذلك نتائج المراجعة والمشكلات المحددة والإجراءات الموصى بها.

4. يجب إبلاغ مالك العمل بنتائج مراجعة الأمن السيبراني.

5. يجب أن تخضع مراجعة الأمن السيبراني لمراجعات متابعة للتحقق مما يلي:

أ. تمت معالجة كافة المشاكل التي تم تحديدها؛

ب. تمت معالجة المخاطر الحرجة بشكل فعال؛

ج. تتم إدارة جميع الإجراءات المتفق عليها بشكل مستمر.

5.2.3 عمليات تدقيق الأمن السيبراني

المبدأ

يجب أن تخضع حالة الأمن السيبراني لأصول معلومات المؤسسة المالية لعمليات تدقيق شاملة ومستقلة ومنتظمة للأمن السيبراني يتم إجراؤها وفقًا لمعايير التدقيق المقبولة عمومًا والدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي.

الهدف

التأكد بدرجة معقولة مما إذا كانت ضوابط الأمن السيبراني مصممة ومنفذة بشكل آمن، وما إذا كانت فعالية هذه الضوابط خاضعة للمراقبة.

اعتبارات التحكم

1. يجب إجراء عمليات تدقيق الأمن السيبراني بشكل مستقل ووفقًا لمعايير التدقيق المقبولة عمومًا والدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي.

2. يجب إجراء عمليات تدقيق الأمن السيبراني وفقًا لدليل التدقيق وخطة التدقيق الخاصة بالمؤسسة المالية.

3.3 عمليات وتقنيات الأمن السيبراني

من أجل الحفاظ على حماية العمليات والتقنيات الخاصة بأصول المعلومات لدى المؤسسة المالية وموظفيها والأطراف الخارجية وعملائها، يجب على المؤسسات المالية التأكد من تحديد المتطلبات الأمنية لأصول المعلومات الخاصة بها والعمليات الداعمة واعتمادها وتنفيذها.

وتجب مراقبة الامتثال لمتطلبات الأمن السيبراني هذه، ويجب قياس فعالية ضوابط الأمن السيبراني وتقييمها بشكل دوري من أجل تحديد التنقيحات المحتملة للضوابط أو القياسات.

1.3.3 الموارد البشرية

المبدأ

يجب على المؤسسة المالية دمج متطلبات الأمن السيبراني في عمليات الموارد البشرية.

الهدف

التأكد من أن مسؤوليات الأمن السيبراني لموظفي المؤسسة المالية تم تضمينها في اتفاقيات الموظفين ويتم فحص الموظفين قبل وأثناء دورة حياتهم الوظيفية.

اعتبارات التحكم

1. يجب أن تحدد عملية الموارد البشرية متطلبات الأمن السيبراني وتعتمدها وتنفذها.

2. تجب مراقبة فعالية عملية الموارد البشرية وقياسها وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية الموارد البشرية ما يلي:

أ. مسؤوليات الأمن السيبراني وبنود عدم الإفصاح ضمن اتفاقيات الموظفين (أثناء وبعد التوظيف)؛

ب. يجب أن يتلقى الموظفون الوعي بالأمن السيبراني في بداية وأثناء عملهم؛

ج. توقيت تطبيق الإجراءات التأديبية؛

د. الفحص والتحقق من سيرهم الذاتية؛

هـ. أنشطة الأمن السيبراني بعد التوظيف، مثل:

1. إلغاء حقوق الوصول؛

2. إعادة أصول المعلومات المخصصة (على سبيل المثال، شارة الوصول، ورموز الأمان، والأجهزة المحمولة، وجميع المعلومات الإلكترونية والمادية).

2.3.3 الأمن المادي

المبدأ

يجب على المؤسسة المالية التأكد من أن جميع المرافق التي تستضيف أصول المعلومات محمية فعليًا ضد الأحداث الأمنية المقصودة وغير المقصودة.

الهدف

منع الوصول المادي غير المصرح به إلى أصول معلومات المؤسسة المالية وضمان حمايتها.

اعتبارات التحكم

1. يجب تحديد عملية الأمن المادي واعتمادها وتنفيذها.

2. تجب مراقبة فعالية عملية الأمن المادي وقياسها وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية الأمن المادي (على سبيل المثال لا الحصر):

أ. ضوابط الدخول المادي (بما في ذلك أمن الزائرين)؛

ب. الرصد والمراقبة (على سبيل المثال، الدوائر التلفزيونية المغلقة، وأجهزة الصراف الآلي، وتتبع نظام تحديد المواقع العالمي (GPS)، وأجهزة الاستشعار الحساسة)؛

ج. حماية مراكز البيانات وغرف البيانات؛

د. الحماية البيئية؛

هـ. حماية أصول المعلومات خلال دورة حياتها (بما في ذلك النقل والتخلص الآمن، وتجنب الوصول غير المصرح به وتسريب البيانات المقصود (وغير المقصود).

3.3.3 إدارة الأصول

المبدأ

يجب على المؤسسة المالية تحديد واعتماد وتنفيذ وتبليغ ومراقبة عملية إدارة الأصول، مما يساعد في إعداد سجل أصول دقيق وحديث وموحد.

الهدف

دعم المؤسسة المالية في إنشاء سجل دقيق وحديث ورؤية مركزية في الموقع الفعلي/الافتراضي والتفاصيل ذات الصلة لجميع أصول المعلومات المتاحة، من أجل دعم عملياتها، مثل العمليات المالية، والعمليات المتعلقة بالمشتريات وتقنية المعلومات والإنترنت والأمن السيبراني.

اعتبارات التحكم

1. يجب تحديد عملية إدارة الأصول واعتمادها وتنفيذها.

2. تجب مراقبة فعالية عملية إدارة الأصول وقياسها وتقييمها بشكل دوري.

3. يجب أن تتضمن عملية إدارة الأصول ما يلي:

أ. سجل موحد؛

ب. ملكية ورعاية أصول المعلومات؛

ج. الإشارة إلى العمليات الأخرى ذات الصلة، اعتمادًا على إدارة الأصول؛

د. تصنيف أصول المعلومات، وتمييزها والتعامل معها؛

هـ. اكتشاف أصول المعلومات الجديدة.

4.3.3 هيكلية الأمن السيبراني

المبدأ

يجب على المؤسسة المالية تحديد ومتابعة ومراجعة هيكلية الأمن السيبراني، والتي تحدد متطلبات الأمن السيبراني في الهيكلية المؤسسية وأن تتناول مبادئ التصميم لتطوير قدرات الأمن السيبراني.

الهدف

دعم المؤسسة المالية في إنجاز هيكلية استراتيجية ومتسقة وفعالة من حيث التكلفة وشاملة للأمن السيبراني.

اعتبارات التحكم

1. يجب تحديد هيكلية الأمن السيبراني واعتمادها وتنفيذها.

2. تجب مراقبة الامتثال لهيكلية الأمن السيبراني.

3. يجب أن تتضمن هيكلية الأمن السيبراني ما يلي:

أ. مخطط استراتيجي لقدرات وضوابط الأمن السيبراني بناءً على متطلبات العمل؛

ب. اعتماد هيكلية الأمن السيبراني المحددة؛

ج. ضرورة وجود مهندسين مؤهلين للأمن السيبراني؛

د. مبادئ التصميم لتطوير ضوابط الأمن السيبراني وتطبيق متطلبات الأمن السيبراني (أي: مبدأ الأمن حسب التصميم)؛

هـ. المراجعة الدورية لهيكلية لأمن السيبراني.

5.3.3 إدارة الهوية والوصول

المبدأ

يجب على المؤسسة المالية تقييد الوصول إلى أصول المعلومات الخاصة بها بما يتماشى مع متطلبات أعمالها بناءً على مبدأيّ الحاجة إلى الحصول على المعلومات أو الحاجة إلى المعرفة.

الهدف

التأكد من أن المؤسسة المالية لا تمنح امتيازات الوصول المصرح به والكافي إلا للمستخدمين المعتمدين.

اعتبارات التحكم

1. يجب تحديد سياسة لإدارة الهوية والوصول، بما في ذلك المسؤوليات والمساءلات، واعتمادها وتنفيذها.

2. يجب مراقبة الامتثال لسياسة الهوية والوصول.

3. يجب قياس فعالية ضوابط الأمن السيبراني ضمن سياسة إدارة الهوية والوصول وتقييمها بشكل دوري.

4. يجب أن تتضمن سياسة إدارة الهوية والوصول ما يلي:

أ. متطلبات العمل للتحكم في الوصول (أي الحاجة إلى الحيازة أو الحاجة إلى المعرفة)؛

ب. إدارة وصول المستخدمين (على سبيل المثال، الموظفين الجدد، والمنتقلين، المغادرين):

1. يجب تغطية جميع الأنواع المحددة للمستخدمين (أي: الموظفين الداخليين، والأطراف الخارجية)؛

2. يجب على قسم الموارد البشرية إجراء تغييرات في الحالة الوظيفية أو المناصب الوظيفية للموظفين الداخليين (مثل الموظفين الجدد، والمنتقلين، والمغادرين)؛

3. يجب على الطرف المسؤول المعين إجراء التغييرات على الموظفين الخارجيين أو الأطراف الخارجية؛

4. تُمنح الموافقة رسميًا على طلبات وصول المستخدم وفقًا لمتطلبات العمل والامتثال (أي الحاجة إلى الحيازة أو الحاجة إلى المعرفة لتجنب الوصول غير المصرح به وتسريب البيانات المقصود (وغير المقصود))؛

5. تجب معالجة التغييرات في حقوق الوصول في الوقت المناسب؛

6. تجب مراجعة حقوق وصول المستخدم وملفاته الشخصية بشكل دوري؛

7. يجب إنشاء سجل تدقيق لطلبات وصول المستخدم وطلبات الإلغاء المقدمة والمعتمدة والمعالجة؛

ج. يجب دعم إدارة وصول المستخدم بالأتمتة؛

د. مركزية وظيفة إدارة الهوية والوصول؛

هـ. المصادقة متعددة العوامل للأنظمة والملفات الشخصية الحساسة والمهمة؛

و. إدارة الوصول المميز والوصول عن بعد، والتي يجب أن تتناول ما يلي:

1. تخصيص الوصول المميز والوصول عن بعد وتقييد استخدامهما، مع تحديد الآتي:

أ. المصادقة متعددة العوامل الواجب استخدامها لجميع عمليات الوصول عن بعد؛

ب. المصادقة متعددة العوامل الواجب استخدامها للوصول إلى الامتيازات على الأنظمة المهمة بناءً على تقييم المخاطر؛

2. المراجعة الدورية للمستخدمين أصحاب الحسابات المميزة والمستخدمة عن بعد؛

3. المساءلة الفردية؛

4. استخدام الحسابات المميزة غير الشخصية، بما في ذلك:

أ. التقييد والمراقبة؛

ب. سرية كلمات المرور؛

ج. تغيير كلمات المرور بشكل متكرر وفي نهاية كل جلسة.

6.3.3 أمن التطبيقات

المبدأ

يجب على المؤسسة المالية تحديد معايير الأمن السيبراني لأنظمة التطبيقات واعتمادها وتنفيذها. وتجب مراقبة الامتثال لهذه المعايير وقياس فعالية هذه الضوابط وتقييمها بشكل دوري.

الهدف

ضمان توثيق وتنفيذ ضوابط الأمن السيبراني الكافية رسميًا لجميع التطبيقات، ومراقبة الامتثال وتقييم فعاليتها بشكل دوري داخل المؤسسة المالية.

اعتبارات التحكم

1. يجب تحديد معايير الأمن السيبراني للتطبيقات واعتمادها وتنفيذها.

2. تجب مراقبة الامتثال لمعايير أمن التطبيقات.

3. يجب قياس فعالية ضوابط الأمن السيبراني للتطبيقات وتقييمها بشكل دوري.

4. يجب أن يتم تطوير التطبيقات وفق منهجية دورة حياة تطوير النظام الآمن المعتمدة(SDLC).

5. يجب أن يتضمن معيار أمان التطبيق ما يلي:

أ. المعايير الآمنة للتشفير؛

ب. ضوابط الأمن السيبراني المطبقة (على سبيل المثال، معلمات التكوين، ومراقبة الأحداث والاحتفاظ بها [بما في ذلك الوصول إلى النظام والبيانات]، وإدارة الهوية والوصول)؛

ج. الفصل بين المهام داخل التطبيق (مدعوم بمصفوفة تفويض موثقة)؛

د. حماية البيانات المتوافقة مع نظام التصنيف (المتفق عليه) (بما في ذلك خصوصية بيانات العملاء، وتجنب الوصول غير المصرح به وتسريب البيانات المقصود (وغير المقصود))؛

هـ. إدارة الثغرات الأمنية وحزم التحديثات والإصلاحات؛

و. إجراءات النسخ الاحتياطي والاسترداد؛

ز. المراجعة الدورية للامتثال للأمن السيبراني.

7.3.3 إدارة التغيير

المبدأ

يجب على المؤسسة المالية تحديد واعتماد وتنفيذ عملية إدارة التغيير التي تتحكم في جميع التغييرات في أصول المعلومات. وتجب مراقبة الامتثال للعملية ويجب قياس الفعالية وتقييمها بشكل دوري.

الهدف

التأكد من أن جميع التغييرات في أصول المعلومات داخل المؤسسة المالية تجري وفق عملية صارمة للتحكم في التغييرات.

اعتبارات التحكم

1. يجب تحديد عملية إدارة التغيير واعتمادها وتنفيذها.

2. تجب مراقبة الامتثال لعملية إدارة التغيير.

3. يجب قياس فعالية ضوابط الأمن السيبراني ضمن عملية إدارة التغيير وتقييمها بشكل دوري.

4. يجب أن تتضمن عملية إدارة التغيير ما يلي:

أ. متطلبات الأمن السيبراني للتحكم في التغييرات المدخلة على أصول المعلومات، مثل تقييم تأثير التغييرات المطلوبة وتصنيف التغييرات ومراجعة التغييرات؛

ب. الاختبار الأمني، والذي يجب أن يشمل (عند الاقتضاء):

1. اختبار الاختراق؛

2. مراجعة الأكواد إذا تم تطوير التطبيقات داخليًا؛

3. مراجعة الأكواد الخاصة بالتطبيقات المطورة خارجيًا ومعرفة ما إذا كان كود المصدر متاحة أم لا

4. تقرير مراجعة الأكواد (أو ما يعادله، مثل بيان الضمان المستقل) في حالة عدم إمكانية توفير كود المصدر؛

ج. موافقة مالك العمل على التغييرات؛

د. الحصول على موافقة من وظيفة الأمن السيبراني قبل تقديمها إلى المجلس الاستشاري للتغيير (المجلس)؛

هـ. موافقة المجلس؛

و. مراجعة ما بعد التنفيذ لضوابط الأمن السيبراني ذات الصلة؛

ز. يتم فصل التطوير والاختبار والتنفيذ لكل من البيئة (الفنية) والأفراد المشاركين؛

ح. إجراءات التغييرات والإصلاحات الطارئة؛

ط. الإجراءات الاحتياطية وإجراءات التراجع.

8.3.3 أمن البنية التحتية

المبدأ

يجب على المؤسسة المالية تحديد معايير الأمن السيبراني لمكونات البنية التحتية الخاصة بها واعتماد هذه المعايير وتنفيذها. وتجب مراقبة الامتثال لهذه المعايير وقياس فعاليتها وتقييمها بشكل دوري.

الهدف

دعم توثيق جميع ضوابط الأمن السيبراني داخل البنية التحتية رسميًا ومراقبة الامتثال وتقييم فعالية هذه الضوابط بشكل دوري داخل المؤسسة المالية.

اعتبارات التحكم

1. يجب تحديد معايير أمن البنية التحتية واعتمادها وتنفيذها.

2. تجب مراقبة الامتثال لمعايير أمن البنية التحتية.

3. يجب قياس فعالية ضوابط الأمن السيبراني للبنية التحتية وتقييمها بشكل دوري.

4. يجب أن تشمل معايير أمن البنية التحتية جميع حالات البنية التحتية المتاحة في مركز (مراكز) البيانات الرئيسية وموقع (مواقع) بيانات التعافي من الكوارث والمساحات المكتبية.

5. يجب أن تشمل معايير أمان البنية التحتية جميع حالات البنية التحتية (على سبيل المثال، أنظمة التشغيل، والخوادم، والأجهزة الافتراضية، وجدران الحماية، وأجهزة الشبكة، ونظام كشف التسلل، ونظام منع التسلل، والشبكة اللاسلكية، وخوادم البوابة، والخوادم الوكيلة، وبوابات البريد الإلكتروني، والاتصالات الخارجية، وقواعد البيانات، ومشاركات الملفات، ومحطات العمل، وأجهزة الكمبيوتر المحمولة، والأجهزة اللوحية، والأجهزة المحمولة، ونظام السنترال الداخلي PBX).

6. يجب أن يشمل معيار أمان البنية التحتية ما يلي:

أ. ضوابط الأمن السيبراني المطبقة (على سبيل المثال، معلمات التكوين، والأحداث التي تجب مراقبتها والاحتفاظ بها [بما في ذلك الوصول إلى النظام والبيانات]، ومنع تسريب البيانات[DLP]، وإدارة الهوية والوصول، والصيانة عن بعد)؛

ب. الفصل بين المهام داخل مكون البنية التحتية (مدعوم بمصفوفة تفويض موثقة)؛

ج. حماية البيانات المتوافقة مع مخطط التصنيف (المتفق عليه) (بما في ذلك خصوصية بيانات العملاء وتجنب الوصول غير المصرح به وتسريب البيانات المقصود (وغير المقصود))؛

د. استخدام البرامج المعتمدة والبروتوكولات الآمنة؛

هـ. تجزئة الشبكات؛

و. الحماية من الأكواد/البرامج الضارة والفيروسات (واستخدام قائمة تطبيقات مصرح بها والحماية من التهديدات المستعصية المتقدمة)؛

ز. إدارة الثغرات الأمنية والتصحيحات؛

ح. الحماية من هجمات حجب الخدمة الموزعة (إن اقتضى الأمر)؛ ويجب أن يشمل ذلك:

1. استخدام خدمات التنقية؛

2. مواصفات عرض النطاق المتفق عليه؛

3. المراقبة على مدار اليوم طوال أيام الأسبوع بواسطة مركز التشغيل الأمني، ومقدم الخدمة، ومقدم خدمة التنقية؛

4. اختبار تنظيف هجمات حجب الخدمة الموزعة(DDOS) (مرتين في السنة على الأقل)؛

5. يجب تنفيذ خدمات الحماية من هجوم حجب الخدمة (DDOS) لمركز (مراكز) البيانات الرئيسية بالإضافة إلى موقع (مواقع) التعافي من الكوارث؛

ط. إجراءات النسخ الاحتياطي والاسترداد؛

ي. المراجعة الدورية للامتثال للأمن السيبراني.

9.3.3 التشفير

المبدأ

يجب تحديد واعتماد وتنفيذ استخدام حلول التشفير داخل المؤسسات المالية.

الهدف

ضمان الحماية من الوصول إلى المعلومات الحساسة وسلامتها وإمكانية التأكد من منشئ الاتصال أو المعاملات.

اعتبارات التحكم

1. يجب تحديد معيار أمان التشفير واعتماده وتنفيذه.

2. تجب مراقبة الامتثال لمعايير أمان التشفير.

3. يجب قياس فعالية ضوابط أمن التشفير وتقييمها بشكل دوري.

4. يجب أن يتضمن معيار أمان التشفير ما يلي:

أ. نظرة عامة على حلول التشفير المعتمدة والقيود ذات الصلة (على سبيل المثال، الجوانب الفنية والقانونية)؛

ب. الظروف التي يجب فيها تطبيق حلول التشفير المعتمدة؛

ج. إدارة مفاتيح التشفير، بما في ذلك إدارة دورة الحياة والأرشفة والاسترداد.

10.3.3 أحضر جهازك الخاص (BYOD)

المبدأ

عندما تسمح المؤسسة المالية باستخدام الأجهزة الشخصية (مثل الهواتف الذكية، والأجهزة اللوحية، والحواسيب المحمولة) لأغراض العمل، يجب أن يكون الاستخدام مدعومًا بمعايير الأمن السيبراني المحددة والمعتمدة والمنفذة، واتفاقيات الموظفين الإضافية والتدريب على التوعية بالأمن السيبراني.

الهدف

التأكد من تعامل الموظفين مع المعلومات المتعلقة بالأعمال وذات الطبيعة الحساسة الخاصة بالمؤسسة المالية بطريقة آمنة مع حمايتها أثناء النقل والتخزين، عند استخدام الأجهزة الشخصية.

اعتبارات التحكم

1. يجب تحديد معيار الأمن السيبراني "أحضر جهازك الخاص" واعتماده وتنفيذه.

2. تجب مراقبة الامتثال لمعيار الأمن السيبراني "أحضر جهازك الخاص" .

3. يجب قياس فعالية ضوابط الأمن السيبراني المعنية بمعيار "أحضر جهازك الخاص" وتقييمها بشكل دوري.

4. يجب أن يتضمن معيار "أحضر جهازك الخاص" ما يلي:

أ. مسؤوليات المستخدم (بما في ذلك التدريب التوعوي)؛

ب. المعلومات المتعلقة بالقيود والعواقب المترتبة على الموظفين عندما تنفذ المؤسسة المالية ضوابط الأمن السيبراني على أجهزتهم الشخصية؛ على سبيل المثال، عند استخدام الأجهزة المعدلة (تجاوز قيود الأجهزة)، أو عند إنهاء توظيفهم، أو في حالة فقدان أو سرقة الجهاز الشخصي؛

ج. فصل المعلومات المتعلقة بالأعمال عن المعلومات الشخصية (على سبيل المثال، التعبئة في الحاويات)؛

د. تنظيم تطبيقات الهاتف المحمول الخاصة بالشركات أو تطبيقات الهاتف المحمول "العامة" المعتمدة؛

هـ. استخدام إدارة الأجهزة المحمولة؛ تطبيق ضوابط الوصول إلى الجهاز وحاوية الأعمال وآليات التشفير على الجهاز الشخصي (لضمان النقل والتخزين الآمن).

11.3.3 التخلص الآمن من أصول المعلومات

المبدأ

يجب التخلص من أصول المعلومات الخاصة بالمؤسسة المالية بطريقة آمنة عندما تنتهي الحاجة إلى أصول المعلومات.

الهدف

ضمان حماية أعمال المؤسسة المالية وعملائها والمعلومات الحساسة الأخرى من التسريب أو الكشف غير المصرح به عند التخلص منها.

اعتبارات التحكم

- يجب تحديد معيار وإجراء التخلص الآمن واعتماده وتنفيذه.

- تجب مراقبة الامتثال لمعيار وإجراء التخلص الآمن.

- يجب قياس فعالية ضوابط الأمن السيبراني للتخلص الآمن وتقييمها بشكل دوري.

- يجب التخلص من أصول المعلومات وفقًا للمتطلبات القانونية والتنظيمية، عندما تنتهي الحاجة إليها (أي الالتزام بلوائح خصوصية البيانات لتجنب الوصول غير المصرح به وتجنب تسريب البيانات المقصود (وغير المقصود)).

- يجب إتلاف المعلومات الحساسة باستخدام تقنيات تجعل المعلومات غير قابلة للاسترجاع (على سبيل المثال، الحذف الآمن، المحو الآمن، والحرق، والتقطيع المزدوج، والتمزيق)

- يجب على المؤسسة المالية التأكد من أن مقدمي الخدمات الخارجيين المستخدَمين للتخلص الآمن والنقل والتخزين يلتزمون بمعايير وإجراءات التخلص الآمن ويتم قياس وتقييم الفعالية بشكل دوري.

12.3.3 أنظمة الدفع

المبدأ

يجب على المؤسسة المالية تحديد واعتماد وتنفيذ ومراقبة معيار الأمن السيبراني المتبع في أنظمة الدفع. ويجب قياس فعالية هذه العملية وتقييمها بشكل دوري.

الهدف

التأكد من أن المؤسسة المالية تحمي سرية وسلامة الأنظمة المصرفية المشتركة.

اعتبارات التحكم

- للحصول على معلومات عن النظام السعودي للتحويلات المالية السريعة (سريع)، يرجى الرجوع إلى سياسة أمن المعلومات المتبعة في نظام (سريع)، الإصدار 1.0 – يونيو 2016.

- للحصول على معلومات حول نظام المدفوعات الوطني (مدى)، يرجى الرجوع إلى الأقسام التالية في الكتاب التقني لقواعد ومعايير نظام "مدى" (راجع الملحق "أ"):

- الجزء 3 أ – إطار العمل الأمني، عدد الإصدار 6.0.0 – مايو 2016

- الجزء 3 ب – متطلبات وحدات أمان الأجهزة، عدد الإصدار 6.0.0 – مايو 2016

- إجراءات ساما المعنية بشهادات المفتاح العام المقدمة من هيئة إصدار الشهادات، الإصدار 6.0.1 – أكتوبر 2016

13.3.3 الخدمات المصرفية الإلكترونية

المبدأ

يجب على المؤسسة المالية تحديد معيار الأمن السيبراني للخدمات المصرفية الإلكترونية واعتماده وتنفيذه ومراقبته. ويجب قياس فعالية هذا المعيار وتقييمها بشكل دوري.

الهدف

التأكد من أن المؤسسة المالية تحافظ على سرية وسلامة معلومات العملاء ومعاملاتهم.

اعتبارات التحكم

1. يجب تحديد معايير الأمن السيبراني للخدمات المصرفية الإلكترونية واعتمادها وتنفيذها.

2. تجب مراقبة الامتثال لمعايير الأمن السيبراني المتعبة في الخدمات المصرفية الإلكترونية.

3. يجب قياس مدى فعالية معيار الأمن السيبراني المتبع في الخدمات المصرفية الإلكترونية وتقييمها بشكل دوري.

4. يجب أن يشمل معيار أمن الخدمات المصرفية الإلكترونية ما يلي:

أ. استخدام تدابير حماية العلامة التجارية لحماية الخدمات المتوفرة على الإنترنت بما في ذلك وسائل التواصل الاجتماعي.

ب. الخدمات المصرفية المقدمة عبر الإنترنت والهاتف المحمول والهاتف الأرضي:

1. استخدام متاجر التطبيقات والمواقع الرسمية (ينطبق على الخدمات المصرفية المقدمة عبر الإنترنت والهاتف المحمول)؛

2. استخدام تدابير الكشف وإزالة التطبيقات والمواقع الضارة (ينطبق على الخدمات المصرفية المقدمة عبر الإنترنت والهاتف المحمول)؛

3. استخدام تقنية البيئة التجريبية (ينطبق على الخدمات المصرفية المقدمة عبر الإنترنت والهاتف المحمول)؛

4. استخدام تقنيات عدم التخزين المؤقت (ينطبق على الخدمات المصرفية المقدمة عبر الإنترنت والهاتف المحمول)؛

5. استخدام تقنيات الاتصال لتجنب وقوع "الهجوم الوسيط" (ينطبق على الخدمات المصرفية المقدمة عبر الإنترنت والهاتف المحمول)؛

6. استخدام آليات المصادقة متعددة العوامل:

أ. يجب استخدام المصادقة متعددة العوامل أثناء عملية التسجيل للعميل من أجل استخدام الخدمات المصرفية الإلكترونية؛

ب. يجب تنفيذ المصادقة متعددة العوامل لجميع الخدمات المصرفية الإلكترونية المتاحة للعملاء؛

ج. يجب أن يكون استخدام أجهزة وتطبيقات رموز الأمان محميًا بكلمة مرور؛

د. إلغاء وصول العملاء بعد إدخال كلمات مرور غير صحيحة أو أرقام تعريف شخصي غير صالحة لثلاث مرات متتالية؛

هـ. يجب ألا تتم عملية تغيير رقم الهاتف المتحرك للعميل إلا من أحد الفروع أو أجهزة الصراف الآلي؛

و. يجب أن تتم عمليات طلب وتفعيل المصادقة متعددة العوامل من خلال قنوات التسليم المختلفة؛

ز. يجب تنفيذ المصادقة متعددة العوامل للعمليات التالية:

1. تسجيل الدخول؛

2. إضافة أو تعديل المستفيدين؛

3. إضافة خدمات الدفع للجهات الحكومية والمرافق؛

4. المعاملات عالية المخاطر (عندما تتجاوز الحدود المحددة مسبقاً)؛

5. إعادة تعيين كلمة المرور؛

7. يجب أن تتم عمليات إضافة وتفعيل المستفيدين من خلال قنوات التوصيل المختلفة (ينطبق على الخدمات المصرفية المقدمة عبر الهاتف المحمول والإنترنت)؛

8. يجب التأكد من توفر الخدمات المصرفية الإلكترونية بكثرة؛

9. يجب إبلاغ البنك المركزي والعملاء بفترة التعطيل المقررة للخدمات المصرفية الإلكترونية في الوقت المناسب؛