Book traversal links for Financial Entities Ethical Red-Teaming

محاكاة الهجمات السيبرانية الأخلاقية في المؤسسات المالية

الرقم: 562240000067 التاريخ (م): 2019/5/13 | التاريخ (هـ): 1440/9/9 الحالة: نافذ إشارة إلى استراتيجية البنك المركزي* للأمن السيبراني والتي تهدف لرفع جاهزية وأمان القطاع المالي ضد الهجمات السيبرانية، واستمراراً لحرص البنك المركزي على حوكمة الإجراءات من خلال الأدلة التنظيمية الخاصة بالأمن السيبراني. نحيطكم باعتماد البنك المركزي للإطار التنظيمي لمحاكاة سيناريوهات الهجمات السيبرانية (Financial Entities Ethical Red Teaming Framework) والذي تم إعداده بناء على أفضل الممارسات والتجارب الدولية. حيث يهدف الإطار إلى تحسين قدرة المؤسسات المالية على التصدي والاستجابة للهجمات من خلال خلق سيناريوهات واقعية لاختبار مرونة البنية الأساسية للأنظمة وتعزيز المرونة السيبرانية للقطاعات المالية في المملكة، وسيتم مشاركة الإطار التنظيمي من خلال البريد الإلكتروني مع إدارات الالتزام للمؤسسات المالية.

وبناء على ذلك وانطلاقاً من دور البنك المركزي الرقابي والإشرافي على القطاع المالي، نحيطكم أن البنك المركزي سيقوم بإجراء اختبارات دورية لتطبيق الإطار المذكور أعلاه على المؤسسات المالية لاختبار مدى جاهزية أنظمتها. كما يهيب البنك المركزي الجهات المالية على ضرورة عمل اختبارات بشكل مستقل ودوري واختبار جاهزية أنظمتها والعمل على تطويرها وفق متطلبات الدليل التنظيمي لأمن المعلومات (Cyber Security Framework).

وفي حال وجود أي استفسار بهذا الخصوص يمكنكم التواصل مع إدارة الإشراف على مخاطر تقنية معلومات القطاع المالي أو شعبة أمن معلومات القطاع المالي في البنك المركزي.

* حل اسم "البنك المركزي السعودي" محل اسم "مؤسسة النقد العربي السعودي" بموجب نظام البنك المركزي السعودي رقم(م/36) بتاريخ 1442/4/11هـ.

1. إطار عمل محاكاة الهجمات السيبرانية الأخلاقية في المؤسسات المالية السعودية

1.1. مقدمة

من الضروري أن تتحلى المؤسسات المالية في القطاع المالي بالقدرة على الصمود في مواجهة أحدث الهجمات السيبرانية وأكثرها تطوراً.

ويأتي إطار عمل محاكاة الهجمات السيبرانية الأخلاقية في المؤسسات المالية (F.E.E.R.) بمثابة دليل للمؤسسات المالية العاملة داخل المملكة العربية السعودية لمساعدتها على إعداد وتنفيذ محاكاة خاضعة للرقابة للهجمات (أي اختبارات محاكاة الهجمات السيبرانية المستندة إلى استخبارات التهديدات) ضد بيئة الإنتاج (أثناء العمل الاعتيادي للمؤسسة) مع ضمان عدم الكشف عن معلومات حساسة وذلك بمساعدة من مزود أعمال محاكاة الهجمات السيبرانية المعتمدين وذوي الخبرة.

ويضطلع البنك المركزي بدور رائد في تنفيذ الإطار المذكور. ويخضع هذا الإطار والعمليات المرتبطة به باستمرار إلى عمليات تحسين باستخدام التغذية الراجعة والدروس المستفادة من كل تمرين من تمارين محاكاة الهجمات السيبرانية. ويهدف هذا الإطار إلى تبادل البيانات الاستخباراتية والمعلومات التي تم الحصول عليها أثناء هذا الاختبار من أجل زيادة تحسين الصمود السيبراني للقطاع المالي في المملكة العربية السعودية.

ولا تعتبر محاكاة الهجمات السيبرانية تدقيقًا. فهي عبارة عن اختبار محاكاة بهدف تقديم نظرة دقيقة عن مستوى صمود وفعالية ضوابط الأمن السيبراني المعمول بها والعمليات ذات الصلة (وهي أعمال الكشف والاستجابة).

كما أنها لا تعتبر اختبار اختراق. فعلى العكس من اختبارات الاختراق (التي يتم فيها اختبار وتقييم أصل أو أكثر من أصول معلومات محددة)، تركز محاكاة الهجمات السيبرانية على تكرار هجوم موجه وواقعي ضد المؤسسة المالية بأكملها، ولكن يتم تنفيذ الهجوم بطريقة مخطط لها.ويستخدم مزود أعمال محاكاة الهجمات السيبرانية أحدث تاكتيكات وأساليب وإجراءات تنفيذ الهجمات محاولاً اختراق المؤسسات المالية بهدف الوصول إلى أهم أصول المعلومات وأكثرها قيمة داخل تلك المؤسسات واختبار قدرات الكشف والاستجابة لديها. ويتضمن الفريق الأحمر المعني بمحاكاة الهجمات من قراصنة أخلاقيين معتمدين يتمتعون بخبرات واسعة ولديهم معرفة متعمقة بجميع مجالات الأمان.

2.1. الغرض من إطار العمل

يهدف إطار العمل بشكل أساسي إلى توفير التوجيه بشأن كيفية إجراء أنشطة محاكاة الهجمات السيبرانية وكيفية اختبار قدرات الكشف والاستجابة للمؤسسات المالية ضد الهجمات الحقيقية التي تتميز بتطورها وتقدمها وتعزيز معرفة أصحاب المصلحة المعنيين.

وبالمثل، يهدف إطار العمل إلى دعم تبادل المعلومات حول التهديدات والدروس المستفادة مع المؤسسات المالية بصورة تُسهم في تحقيق الصمود السيبراني للقطاع المالي في المملكة العربية السعودية.

ويضمن إطار العمل تنفيذ تمرين محاكاة الهجمات السيبرانية بطريقة خاضعة للرقابة. وتأتي أهمية ذلك نظراً لطبيعة الأهداف أثناء إجراء الاختبار، وهي أنظمة الإنتاج الهامة للأعمال (أثناء سير العمل) (أي أصول المعلومات الهامة).

3.1. نطاق التطبيق

يسري إطار العمل المذكور على جميع المؤسسات المالية الخاضعة لرقابة البنك المركزي في القطاع المالي. ويتمتع البنك المركزي بسلطة اختيار أي من المؤسسات المالية ويُطلب من المؤسسة التي يقع عليها الاختيار إجراء اختبار محاكاة الهجمات السيبرانية وفقاً لمشهد التهديدات الناشئة أو بناء على أحدث استخبارات التهديدات المتوفرة لدى المؤسسة. إضافة إلى ذلك، يمكن للمؤسسات المالية إجراء اختبارات محاكاة الهجمات السيبرانية بصورة صحيحة من أجل ضمان الصمود الأمني.

4.1. المسؤوليات

اعتمد البنك المركزي إطار العمل المذكور. البنك المركزي السعودي هو الجهة المالكة لهذا الإطار والجهة المسؤولة كذلك عن تحديثه بصفة دورية.

5.1. التفسير

بصفته مالك إطار العمل، يُعتبر البنك المركزي هو وحده المسؤول عن تقديم المشورة بشأن تفسير المبادئ والأهداف والاعتبارات، عند الاقتضاء.

6.1 دورية اختبارات محاكاة الهجمات السيبرانية

يجب أن تخضع كل مؤسسة من المؤسسات المالية الخاضعة لرقابة البنك المركزي في القطاع المالي في المملكة العربية السعودية للاختبارات المذكورة وذلك مرة واحدة على الأقل كل ثلاث (3) سنوات وذلك وفقاً لهذا الإطار.

7.1. الجمهور المستهدف

يستهدف هذا الإطار الإدارة العليا والتنفيذية وأصحاب الأعمال ومالكي الأصول المعلوماتية، والمدراء التنفيذيين لأمن المعلومات (CISOs) والمسؤولين عن (أو المشاركين في) تحديد وتنفيذ ومراجعة ضوابط الأمن السيبراني داخل القطاع المالي والمكلفين بتحسين الصمود السيبراني للمؤسسات المالية.

8.1. المراجعة والتحديثات والحفظ

يسعى البنك المركزي إلى الحفاظ على الإطار ومراجعته بشكل دوري لتحديد فعاليته، بما في ذلك مدى قدرته على مواجهة التهديدات والمخاطر الناشئة في مجال الأمن السيبراني. كما يعمل البنك المركزي، عند الاقتضاء، على تحديث الإطار استناداً إلى نتائج المراجعة والدروس المستفادة من تطبيقه.

9.1. معلومات إضافية

يرجى الاتصال بإدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي للحصول على مزيد من المعلومات أو لطرح الاستفسارات حول إطار عمل محاكاة الهجمات السيبرانية الأخلاقية في المؤسسات المالية السعودية.

2 معلومات أساسية

أصبحت الكثير من الحكومات والوكالات الوطنية والهيئات التنظيمية تنظر إلى حماية بنيتها التحتية الحيوية على المستوى الوطني أو على مستوى القطاع كإحدى الأولويات القصوى، حيث تضعها على أجندتها الوطنية للأمن السيبراني. ولاختبار المرونة السيبرانية للبنية التحتية الحيوية، تتبنى الحكومات والوكالات والهيئات التنظيمية بشكل متزايد أسلوب محاكاة الاختراق. وتستند أساليب محاكاة الهجمات السيبرانية بشكل عام إلى إطار يحدد كيفية إجراء اختبارات محاكاة الهجمات السيبرانية وسُبل تحديد المؤسسات التي يمكن أن تكون جزءاً من البنية التحتية الرئيسية أو الأساسية، ودورية هذه الاختبارات وتكرار تنفيذها داخل المؤسسة.

وتقوم المؤسسة في اختبار محاكاة الهجمات السيبرانية بإجراء 'محاكاة' لهجوم سيبراني حقيقي. ويقوم مزود أعمال محاكاة الهجمات السيبرانية، الذي يتكون من قراصنة أخلاقيين معتمدين وذوي خبرة، بتنفيذ/محاكاة الهجمات السيبرانية بناءً على استخبارات التهديدات المتاحة وسيناريوهات الهجوم، والتي تهدف إلى اختبار المرونة السيبرانية للمؤسسة.

ويتم تصميم الهجمات السيبرانية واختبارها بشكل حذر، بحيث تحاكي ما يقوم به المهاجم الحقيقي باستخدام أسلوبهم في تنفيذ الهجمات، بدءاً من أنشطة الاستطلاع حتى الاختراق الفعلي للأصل (للأصول) المعلوماتية الحرجة. ويتم تنفيذ واختبار محاكاة هذه الخطوات (عملية الهجوم) أثناء اختبار محاكاة الهجمات السيبرانية وهو ما يعطي المؤسسة رؤى حيوية معمقة حول مرونة المؤسسة ضد الهجمات السيبرانية.

1.2. أصحاب المصلحة

يضطلع أصحاب المصلحة في عمليات محاكاة الهجمات السيبرانية بأدوار مختلفة ومسؤوليات مقابلة لتلك الأدوار. وبغض النظر عن دور كل منهم، من المهم أن يعلم المشاركين أن جميع الاختبارات تتم في بيئة خاضعة للرقابة وأن هناك بروتوكول اتصال متفق عليه لتبادل المعلومات بين أصحاب المصلحة. أصحاب المصلحة المعنيين هم:

- إدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي التابعة للبنك المركزي – هي السلطة التي أُسندت إليها المسؤولية الرئيسية للإشراف على ممارسة محاكاة الهجمات السيبرانية.

- المؤسسة المالية - كل مؤسسة مالية عاملة ضمن القطاع المالي في المملكة العربية السعودية وتخضع لرقابة البنك المركزي.

- مركز العمليات الأمنية - المركز الموجود في المؤسسة المالية، والذي سيخضع لاختبار محاكاة الهجمات السيبرانية.

- مزود أعمال محاكاة الهجمات السيبرانية - طرف خارجي معتمد، يتم اختياره لأداء تمرين محاكاة الهجمات السيبرانية وتوفير استخبارات التهديدات المطلوبة على المستوى الوطني و على مستوى القطاع لتحديد السيناريوهات.

- اللجان المتاحة التابعة للمؤسسات المالية (مثل: اللجنة المصرفية لأمن المعلومات) - يمكن في هذه اللجنة مشاركة النتائج ذات الصلة لاختبارات محاكاة الاختراق المنفذة والدروس المستفادة واستخبارات التهديدات، بصورة منقحة باستخدام بروتوكول الاتصال المتفق عليه وذلك لدعم زيادة المرونة السيبرانية الشاملة للقطاع (المالي).

2.2 الفرق المطلوبة

لتنفيذ تمرين محاكاة الهجمات السيبرانية، يجب إنشاء الفرق التالية:

الفريق الأخضر

توفر إدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي التابعة للبنك المركزي الفريق الأخضر. ويعين الفريق الأخضر مدير اختبار لكل اختبار من اختبارات محاكاة الهجمات السيبرانية. ويكون مدير الاختبار مسؤولا عن توجيه ودعم الفريق الأبيض من خلال تمرين محاكاة الهجمات السيبرانية. ويوافق الفريق الأخضر على اختيار مزود أعمال محاكاة الهجمات السيبرانية ويوفر - عند الحاجة - معلومات استخباراتية إضافية أو محددة عن التهديدات التي تواجه القطاع المالي.

الفريق الأبيض

يتم تعيين الفريق الأبيض (بما في ذلك قائد الفريق الأبيض) من المؤسسة المالية، ليكون مسؤولاً عن تنفيذ محاكاة الهجمات السيبرانية في ظروف خاضعة للرقابة. ويتألف الفريق الأبيض من مجموعة مختارة من خبراء الأمن والأعمال، بحيث يكونوا دون غيرهم داخل المؤسسة على علم باختبار محاكاة الهجمات السيبرانية، ويكونوا بمثابة نقاط الاتصال الرئيسية؛ مثال على أحد أعضاء الفريق: الرئيس التنفيذي لأمن المعلومات. ويقوم أعضاء الفريق بمراقبة الاختبار ويتدخلون عند الضرورة؛ على سبيل المثال عندما يكون من المحتمل أن يتسبب أو تسبب بالفعل الاختبار أو نتائجه في تداعيات كبيرة أو اختراق فعلي أو انقطاع للخدمة.

ويجب ألا يزيد إجمالي عدد الموظفين المشاركين في الاختبار عن خمسة (5) أشخاص لتجنب انتشار خبر إجراء محاكاة الهجوم السيبراني المزمع تنفيذه، ومن ثم تقل فعالية التمرين أو يصبح معيباً.الفريق الأزرق

فريق مراقبة الأمن السيبراني التابع للمؤسسة المالية (مثل مركز العمليات الأمنية)، ويتولى مراقبة وتحليل التنبيهات والأحداث الأمنية لتحديد الخروقات أو العيوب الأمنية. وتتضمن مهمة الفريق الأزرق اكتشاف الأنشطة الخبيثة (للفريق الأحمر) واتباع إجراءات الاستجابة للحوادث المتفق عليها لحظة اكتشاف الحادث. ويجب إخفاء الاختبار عن الفريق الأزرق الذي يتوقع منه اتباع إجراءاته التشغيلية القياسية من أجل محاكاة الهجوم الفعلي.

الفريق الأحمر

الفريق الأحمر، هو الطرف الثالث الذي يتم اختياره لتنفيذ سيناريوهات الهجوم؛ ويتكون الفريق الأحمر من متخصصين معتمدين وذوي خبرة. ويعمل الفريق الأحمر مع الفريق الأخضر والفريق الأبيض لوضع التهديدات المحتملة وسيناريوهات الهجوم. ويكون مزود أعمال محاكاة الهجمات السيبرانية مسؤول أيضاً عن توفير أحدث استخبارات التهديدات التي يواجهها القطاع المالي لضمان مستوى تأكيد معين يفيد باختبار المؤسسة المالية وفقاً لأحدث الهجمات السيبرانية المعروفة (المتطورة).

يرجى الرجوع إلى الملحق (أ): متطلبات مزود أعمال محاكاة الهجمات السيبرانية، لمزيد من التفاصيل حول متطلبات مزود أعمال محاكاة الهجمات السيبرانية.

3.2. اختبار الاختراق مقابل محاكاة الهجمات السيبرانية

يوجد فرق كبير بين تمرين محاكاة الهجمات السيبرانية واختبار الاختراق. حيث يركز تمرين محاكاة الهجمات السيبرانية على اختبار المرونة السيبرانية للمؤسسة، أما اختبار الاختراق، فغالبا ما يقتصر نطاق الاختبار على أحد التطبيقات أو النظام، بقصد الاختبار الشامل لأمان هذا التطبيق أو النظام.

ويختلف الهدف العام لتمرين محاكاة الهجمات السيبرانية عن أهداف اختبار الاختراق. حيث يتمثل الهدف من تمرين محاكاة الهجمات السيبرانية في الاختبار (بشكل مستقل) المرونة السيبرانية الشاملة للمؤسسة المالية. ويتم تحقيق ذلك من خلال اختبار ضوابط الأمن السيبراني المنفذة، إلى جانب قدرات الكشف والاستجابة.

أما الهدف الثانوي فيتمثل في مشاركة الدروس المستفادة مع المؤسسات المالية في القطاع المالي، لتعزيز المرونة السيبرانية الشاملة على مستوى القطاع.

اختبار الاختراق مقابل محاكاة الهجمات السيبرانية التعرف على الثغرات الأمنية الهدف اختبار المرونة أمام الهجمات الحقيقية مجموعة فرعية محددة مسبقاً النطاق مسارات وصول واقعية التركيز على الضوابط الوقائية الضوابط المختبرة التركيز على الكشف والاستجابة التركيز على الكفاءة طريقة الاختبار التركيز على المحاكاة الواقعية تحديد الأهداف والتعرف على الثغرات الأمنية واستغلال الثغرات الأمنية تقنيات الاختبار التكتيكات والأساليب والإجراءات محدودة جدا ما بعد استغلال الثغرات الأمنية التركيز المكثف على الأصول أو الوظائف الحيوية أجزاء من دورة حياة التطوير تكرار تمرين دوري الشكل (1) الفرق بين اختبار الاختراق ومحاكاة الهجمات السيبرانية

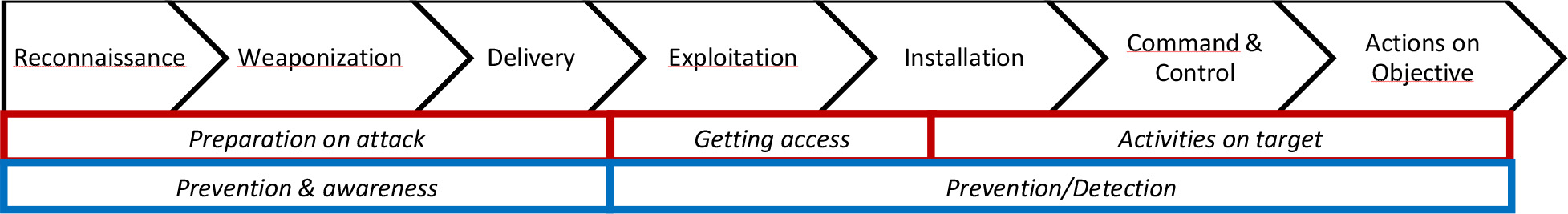

4.2. منهجية تسلسل الهجوم السيبراني

يقدم تسلسل الهجوم السيبراني1 نموذجاً تصورياً لوصف الهجوم. ويشير مصطلح "تسلسل" إلى العملية الشاملة التي يتبناها المهاجم.

ويوفر تسلسل الهجوم السيبراني رؤية معمقة حول كيفية تنفيذ الهجوم والأدوات والأساليب المختلفة المستخدمة في كل مرحلة. ولتقليل خطر وقوع الهجوم بنجاح، يجب النظر في اتخاذ تدابير دفاعية (ومنها، التدابير الوقائية والكشفية وتدابير الاستجابة والتدابير التصحيحية) لكل خطوة من خطوات تسلسل الهجوم لتقليل احتمالية الاختراق وتحسين مرونة المؤسسة المالية.

وتوضح المراحل السبع (7) التالية خطوات الهجوم السيبراني المتقدم في تسلسل الهجوم السيبراني:

يشير الشكل (2) إلى سبع مراحل من الهجوم السيبراني، ويوضح المهام الرئيسية للفريق الأحمر والفريق الأزرق

1. الاستطلاع:

المرحلة الأولى هي مرحلة اختيار الهدف وجمع المعلومات عنه لتحديد أساليب الهجوم. وتحدث هذه المرحلة قبل تنفيذ الهجوم. ومن أمثلة المعلومات المفيدة: الأسماء وأرقام الهواتف وعناوين البريد الإلكتروني والوظائف والموضوعات الخاصة أو المهنية التي تهم الموظفين على الإنترنت والمعلومات المنشورة حول البرنامج الذي تستخدمه المؤسسة.

2. التسلح:

يقوم المهاجم بإنشاء الحمولة الخبيثة/الملف الضار لهدف معين بناءً على المعلومات التي حصل عليها أثناء مرحلة الاستطلاع. وقد يأتي الهجوم بأشكال مختلفة بحسب قدرات المهاجم الإبداعية ومجموعة الدفاعات المتاحة ونقاط الضعف المحتملة.

3. التوصيل:

يتم إرسال الهجوم المصمم إلى الضحايا باستخدام وسائل مختلفة، ومنها: البريد الإلكتروني (المرفقات) أو التصيد الإلكتروني أو مواقع الإنترنت أو الأجهزة المادية أو الهندسة الاجتماعية.

4. الاستغلال:

ينتج عن تفعيل أو تنشيط الحمولة الخبيثة/الملف الضار (أي البرامج الضارة) اختراق نظام الهدف وشبكته بنجاح. ويحد هجوم البرمجيات الخبيثة الذي يتم بشكل تدريجي من إمكانية كشفه. وتتواصل البرمجيات الخبيثة مرة أخرى مع المهاجم عبر قناة آمنة، مما يحد من فرصة الاكتشاف. وعادة ما يستخدم المهاجمون الأساليب الشائعة وتنسيقات الملفات لتسليم الملفات التنفيذية للبرمجيات الخبيثة (مثل ملفات ميكروسوفت أوفيس وملفات بي دي إف ومواقع الإنترنت الضارة ورسائل التصيد الإلكتروني والوسائط القابلة للإزالة).

5. التثبيت:

التثبيت الفعلي للحمولة الخبيثة/الملف الضار أو البرنامج الذي يدعم المهاجم. لضمان استمرار البرمجيات الخبيثة والباب الخلفي (الأبواب الخلفية) في عملها، يمكن للمهاجمين تثبيت برمجيات خبيثة إضافية أو أدوات برامج ضارة لضمان استمرار الهجوم إذا تم تعطيل النظام الذي تم اختراقه في البداية أو البرامج الضارة النشطة.

6. القيادة والسيطرة:

عادة ما يتصل النظام المخترق بالمهاجم، لإنشاء ما يسمى بقناة القيادة والتحكم، والتي تسمح بالتحكم عن بعد في البرمجيات الخبيثة. وخصوصا في البرمجيات الخبيثة المستخدمة في التهديد المستمر المتقدم، سيتحكم المهاجم في البرامج الضارة ويستكشف الشبكة باستخدام هذا النوع من الوصول عن بُعد.

7. الإجراءات المتعلقة بالهدف:

بعد إنجاز المهاجم لمهام الاختراق أو تحقيق أهدافه، سيحاول المهاجم إخفاء الأدلة والآثار الرقمية باستخدام أساليب مختلفة، مثل تسرب البيانات، أو يقوم باستخدام النظام المخترق كنقطة انطلاق للانتقال إلى أنظمة أخرى في الشبكة (من خلال التحرك الجانبي)، للبحث عن أصول أو أهداف أخرى عالية القيمة.

1 قام علماء الحاسب الآلي في شركة لوكهيد مارتن بتطوير ووصف إطار عمل "سلسلة منع التسلل" للدفاع عن شبكات الكمبيوتر في عام 2011.

5.2 استخبارات التهديدات

سيقوم مزود (مزودو) أعمال محاكاة الهجمات السيبرانية بتوفير بيئة استخبارات التهديدات التي تناسب القطاع المالي السعودي أو إحدى المؤسسات المالية. ويمكن إثراء هذه البيئة بالاستفادة من المدخلات المقدمة من البنك المركزي (ومنها إدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي، أو الفريق الأخضر)، والفريق الأبيض، والهيئات الحكومية المختلفة. ويجب على مزودي محاكاة الهجمات السيبرانية تقديم آخر ما لديهم من استخبارات التهديدات التي يواجهها القطاع المالي لضمان مستوى تأكيد معين يفيد باختبار المؤسسة المالية وفقاً لأحدث الهجمات السيبرانية المعروفة (المتطورة).

6.2 نظرة عامة على المراحل

يتكون إطار عمل محاكاة الهجمات السيبرانية الأخلاقية في المؤسسات المالية السعودية من أربع مراحل. وتقدم الفصول ذات الصلة من هذا الإطار وصفاً مفصلاً لكل مرحلة.

لمزيد من التفاصيل والتعاريف المتعلقة بهذا الإطار يرجى الرجوع إلى الملحق (ج) قائمة المصطلحات.

3 مرحلة التحضير

1.3. نظرة عامة

يبدأ الفريق الأخضر مرحلة التحضير لتمرين محاكاة الهجمات السيبرانية من خلال تعيين مدير اختبار. ويجب كذلك ترشيح مدير اختبار احتياطي نظرا لأهمية هذا الدور.

ويتولى مدير الاختبار مسؤولية الاتصال بالمؤسسة المالية لشرح مفهوم وعمليات محاكاة الهجمات السيبرانية. ويقوم مدير الاختبار بدعوة المؤسسة المالية لتعيين فريقهم الأبيض بشكل رسمي والبدء في التعاقد مع مزود أعمال محاكاة الهجمات السيبرانية.

ويعلن قائد الفريق الأبيض بدء جلسة انطلاق العمل، ويدعو جميع أصحاب المصلحة المعنيين (أي الفرق الخضراء والبيضاء والحمراء) إلى التوافق على أغراض وأهداف تمرين محاكاة الهجمات السيبرانية.

2.3. الفريق الأخضر: اختيار مدير الاختبار

يعد مدير الاختبار من الأشخاص الأساسيين في تمرين محاكاة الهجمات السيبرانية. لذلك، يجب أن يتمتع هذا الشخص بخبرة كبيرة في إدارة المشاريع ودراية واسعة بقطاع الخدمات المصرفية والأمن السيبراني.

ويجب على مدير الاختبار بالفريق الأخضر دعوة المؤسسة المالية لتعيين أعضاء الفريق الأبيض. وطوال مدة تمرين محاكاة الهجمات السيبرانية، يظل الفريق الأبيض على اتصال وثيق بمدير الاختبار.

ويقوم مدير الاختبار بالإشراف على تمرين محاكاة الهجمات السيبرانية ويقدم الدعم والتوجيه والأفكار لضمان توافق تمرين محاكاة الهجمات السيبرانية بأكمله الذي يقوم به الفريق الأبيض ومزود أعمال محاكاة الهجمات السيبرانية مع إطار العمل. ولا يعد مدير الاختبار عضواً رسمياً في الفريق الأبيض، لذلك لا يمكن محاسبته على أي إجراءات أو نتائج.

3.3 اختيار مزود أعمال محاكاة الهجمات السيبرانية

يقوم الفريق الأخضر بتعيين مزود أعمال محاكاة الهجمات السيبرانية (الفريق الأحمر)، الذي تم اختياره مسبقاً لتنفيذ محاكاة الهجمات السيبرانية، بناءً على خبرات ومهارات موظفيه. ونظراً لتنفيذ اختبارات القرصنة الأخلاقية على أنظمة الإنتاج في بيئة العمل الفعلية، فمن الأهمية أن يكون لدى مزود أعمال محاكاة الهجمات السيبرانية خبرات سابقة موثقة والمهارات والخبرات والشهادات اللازمة والموظفين ذوي الخبرة المطلوبة لإجراء اختبار محاكاة الهجمات السيبرانية.

لمزيد من التفاصيل حول متطلبات مزود أعمال محاكاة الهجمات السيبرانية، يرجى الرجوع إلى الملحق (أ) - متطلبات مزود أعمال محاكاة الهجمات السيبرانية

4.3 اختيار الفريق الأبيض

يجب على المؤسسة المالية تشكيل الفريق الأبيض بعناية وترشيح قائد الفريق الأبيض من أجل تسهيل تمارين محاكاة الهجمات السيبرانية والإشراف عليها وقيادتها خلال جميع المراحل. ويتمثل دور قائد الفريق الأبيض في التأكد من إجراء تمرين محاكاة الهجمات السيبرانية بالكامل بطريقة خاضعة للرقابة، نيابة عن المؤسسة المالية. وبمجرد تشكيل الفريق الأبيض، يجب على قائد الفريق الأبيض التنسيق مع مزود أعمال محاكاة الهجمات السيبرانية المعين لوضع اللمسات الأخيرة على العقد ودعوتهم إلى الاجتماع الافتتاحي.

5.3 التعاقد مع مزود أعمال محاكاة الهجمات السيبرانية

بمجرد موافقة الفريق الأخضر على مزود أعمال محاكاة الهجمات السيبرانية، يجب على المؤسسة المالية البدء في إجراءات التعاقد مع المزود المذكور. وأثناء عملية التعاقد مع مزود أعمال محاكاة الهجمات السيبرانية، يجب على المؤسسة المالية القيام بالأنشطة التالية:

- الاتفاق على الاعتبارات التعاقدية، مثل بنود اتفاقية عدم الإفصاح، والمسؤولية عن أي عواقب تنتج عن الاختبار، وخطاب التفويض؛

- تقديم أعضاء الفريق الأحمر إلى الفريق الأبيض والأخضر.

لمزيد من التفاصيل حول متطلبات مزود أعمال محاكاة الهجمات السيبرانية، يرجى الرجوع إلى الملحق (أ) - متطلبات مزود أعمال محاكاة الهجمات السيبرانية

عقب التعاقد مع مزود أعمال محاكاة الهجمات السيبرانية، يبدأ الفريق الأبيض في إشراك مزود أعمال محاكاة الهجمات السيبرانية وموظفيه المحددين لضمان الاستفادة الكاملة من خبراتهم وآرائهم، وتعريف موظفي مزود أعمال محاكاة الهجمات السيبرانية بنموذج أعمال وخدمات المؤسسة المالية.

6.3 تحديد النطاق

خلال جلسة انطلاق العمل وبحضور جميع أصحاب المصلحة المعنيين (الفريق الأخضر والأبيض والأحمر)، يجب تحديد نطاق التمرين والأصول المعلوماتية الهامة المستهدفة (أي "الأهداف الهامة") لسيناريوهات الهجوم. علاوة على ذلك، تتم مناقشة تخطيط المشروع بالتفصيل مع مسؤوليات كل فريق. كما تناقش الجلسة النتائج المتوقعة والاعتبارات التعاقدية. ويجب على الفريق الأبيض تحديد الأهداف الهامة التي سيتم استهدافها أو مهاجمتها.

ويقوم مزود أعمال محاكاة الهجمات السيبرانية بمشاركة نصائحه وتوصياته إلى الفريق الأبيض والأخضر بناءً على خبرته (السابقة) لإثراء النقاش حول نطاق الهجوم.

ويجب على الفريق الأبيض والفريق الأخضر مناقشة ووضع المعايير والقيود وبروتوكول التصعيد بشكل تعاوني لاختبار محاكاة الهجمات السيبرانية لضمان التفاهم المتبادل أثناء التنفيذ. ومن النقاط الهامة الأخرى هي الاتفاق على المسؤولية عن إجراءات مزود أعمال محاكاة الهجمات السيبرانية (انظر أيضا 5.3).

ويجب على الفريق الأبيض إنشاء مستند تحديد النطاق. ويحتوي هذا المستند على تفاصيل الاتصال بأعضاء الفريق الأبيض والأهداف التي تم رصدها (وهي الأهداف المحددة أو الأنظمة المستهدفة) أثناء تمرين محاكاة الهجمات السيبرانية. ويتضمن المستند كذلك الخطة العامة للتمرين وإجراءات التصعيد المحددة مسبقاً وبروتوكولات الاتصال (بما في ذلك اسم الكود للاختبار).

وبمجرد تحديد النطاق من قبل الفريق الأبيض، يجب تقديم مستند نطاق العمل إلى الفريق الأخضر لاعتماده.

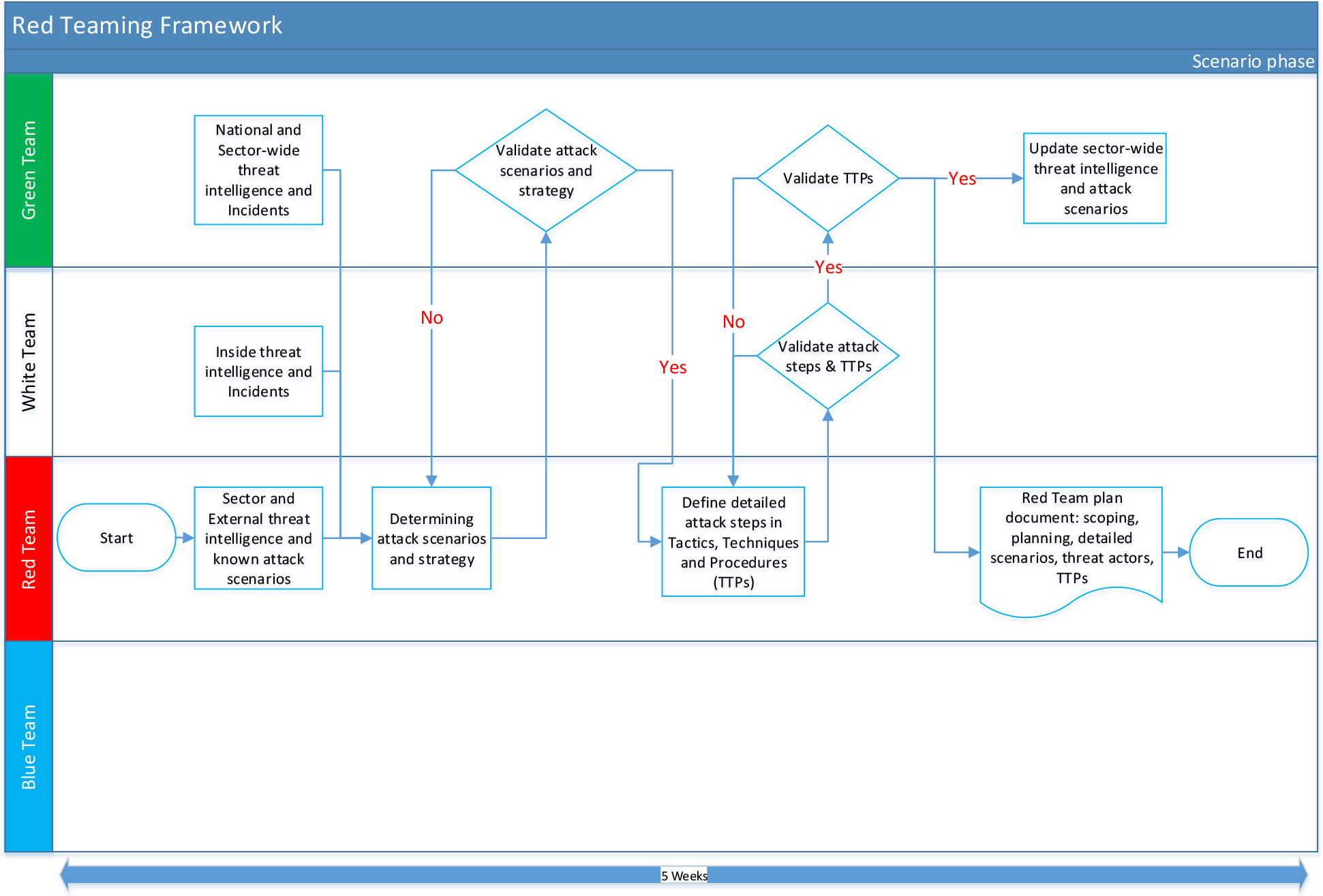

4 مرحلة السيناريو

1.4 نظرة عامة

يجب على الفريق الأخضر والأبيض في بداية هذه المرحلة تقديم استخبارات التهديدات المتاحة بشكل مستقل إلى الفريق الأحمر. ويقوم مزود أعمال محاكاة الهجمات السيبرانية بدمج استخبارات التهديدات المستلمة مع استخبارات التهديدات الخاصة به (والتي يجب أن تستند إلى مصادره الخاصة وخبراته السابقة والاختبارات التي تم تنفيذها قبل ذلك). وبناء على استخبارات التهديدات المجمعة، يحدد الفريق الأحمر سيناريوهات واستراتيجيات الهجوم. وتتم مناقشة سيناريوهات واستراتيجيات الهجوم مع الفريق الأخضر قبل تحديد تكتيكات وأساليب وإجراءات الهجوم التفصيلية. وإذا لزم الأمر، يجب على الفريق الأبيض بدء مناقشات مع كل من الفريقين الأحمر والأخضر لمواصلة المناقشة والاتفاق بشأن سيناريوهات الهجوم النهائية، في ضوء الملاحظات الواردة من الفريق الأخضر.

وتستغرق مرحلة السيناريو عادة عدة أسابيع (بحد أقصى خمسة (5) أسابيع). وفيما يلي لمحة عامة عن العملية:

2.4 جمع استخبارات التهديدات

يقدم كل فريق استخبارات التهديدات المجمعة بشكل مستقل. ويقدم الفريق الأخضر (عند توفره) ما لديه من استخبارات التهديدات على مستوى القطاع والتي تكون معروفة ومتاحة من خلال المؤسسات المالية أو الحوادث الأخرى. وقد يشمل ذلك استخبارات التهديدات الواردة من الجهات الحكومية، والتي قد تكون ذات صلة بالمؤسسة المالية. ويجب على الفريق الأبيض تقديم رؤية المؤسسة المالية، بما في ذلك استخبارات التهديدات الدقيقة المتعلقة بعملها ومرتبطة بالاتجاهات أو الحوادث السابقة، سواء كانت داخلية أو خارجية، وفقاً لما تحدده المؤسسة.

ويقوم مزود أعمال محاكاة الهجمات السيبرانية بدمج معلومات التهديد المستلمة مع معلومات التهديدات الخارجية الخاصة به (بما في ذلك استخدام مصادره 'المفتوحة')، علاوة على المعلومات الاستخباراتية التي تم جمعها خلال مختلف أعمال الفريق الأحمر.

3.4 تحديد واعتماد سيناريوهات الهجوم عالي المستوى

وفقاً لجميع استخبارات التهديدات التي تم جمعها، يجب على الفريق الأحمر تحليل سيناريوهات الهجوم الواقعية وتحديدها وصياغتها، ومن ثم القيام بإعداد وثيقة استراتيجية شاملة للاختبار. وبمجرد تحديد السيناريوهات، يجب الاتفاق على سيناريوهات الهجوم واستراتيجية الاختبار قبل بدء مزود أعمال محاكاة الهجمات السيبرانية بإنشاء سيناريوهات هجوم محددة.

4.4 إعداد واعتماد سيناريوهات الهجوم التفصيلية

تحدد سيناريوهات الهجوم التفصيلية واحداً أو أكثر من الأصول المعلوماتية الحيوية التي تجمع بين المعلومات الخارجية والداخلية (أي الخاصة بالمؤسسة المالية) واستخبارات التهديدات على مستوى القطاع. ويجب أن يتضمن كل سيناريو للهجوم وصفاً كتابياً لتسلسل الهجوم من وجهة نظر المهاجم. ويتعين على مزود أعمال محاكاة الهجمات السيبرانية استعراض خيارات الهجوم المختلفة، بناءً على التكتيكات والأساليب والإجراءات المختلفة التي يستخدمها مسؤولو الاختبار والمهاجمون ذوو الخبرة. وكما هو الحال في سيناريوهات الهجوم عالي المستوى واستراتيجية الاختبار، يجب الاتفاق على السيناريوهات التفصيلية مع الفريق الأخضر.

5.4 الانتهاء من خطة محاكاة الهجمات السيبرانية

يجب ألا تتكون خطة الهجمات السيبرانية النهائية من سيناريوهات الهجوم المختلفة التي سيؤديها مزود أعمال محاكاة الهجمات السيبرانية فحسب، بل يجب أن تحدد أيضا إجراءات التصعيد وبروتوكولات الاتصال المتفق عليها. ونظراً لوجود أنظمة الإنتاج الحرجة ضمن نطاق اختبار الهجمات السيبرانية، فمن الضروري أن يكون مزود أعمال محاكاة الهجمات السيبرانية على دراية بهذا الأمر وأن يفكر في كيفية الاستجابة في حالة حدوث أي مشكلات أو تعطل غير متوقع. وعقب الانتهاء من خطة محاكاة الهجمات السيبرانية، يلزم الحصول على الموافقة النهائية من قبل الفريق الأبيض والأخضر قبل أن يتمكن مزود أعمال محاكاة الهجمات السيبرانية من المضي قدما في تنفيذ سيناريوهات الهجوم.

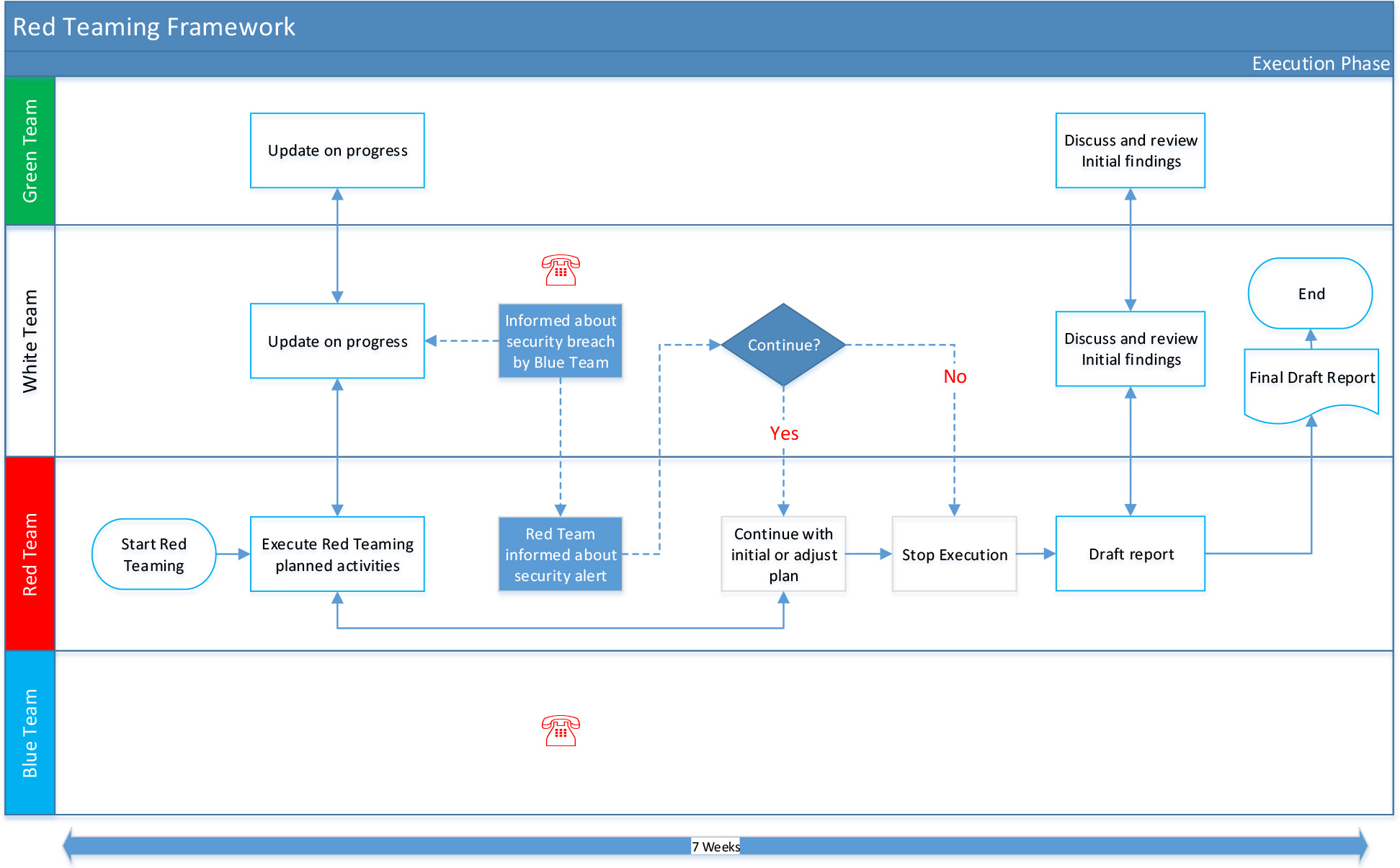

5 مرحلة التنفيذ

1.5 نظرة عامة

تبدأ المرحلة بقيام مزود أعمال محاكاة الهجمات السيبرانية بتنفيذ سيناريوهات الهجوم. ويجب إطلاع الفريق الأبيض والأخضر على آخر المستجدات أثناء تنفيذ العملية. ويجب تسجيل كافة الإجراءات للاحتفاظ بها لأغراض الإثبات وتسهيل الإعادة عند الحاجة، بالتعاون مع الفريق الأزرق.

وفيما يلي لمحة عامة عن العملية:

2.5 تنفيذ خطة محاكاة الهجمات السيبرانية

يجب أن يبدأ مزود أعمال محاكاة الهجمات السيبرانية في تنفيذ تمرين محاكاة الهجمات السيبرانية باتباع السيناريوهات المتفق عليها وضد الأصول أو الوظائف الحرجة (المعلومات) التي تم اختيارها مسبقاً. ويُذكر أن السيناريوهات المتفق عليها ليست ملزمة بشكل صارم، فهي مجرد مخطط عام، وقد لا تتوافق بشكل كامل مع البيئة التشغيلية الفعلية التي تتم مواجهتها أثناء مرحلة التنفيذ. ومع ذلك، يجب على مزود أعمال محاكاة الهجمات السيبرانية إبلاغ قائد الفريق الأبيض والفريق الأخضر بالتعديلات المقترحة في السيناريوهات. ويجب السماح بالانحراف عن السيناريوهات الأولية ويكون ذلك مرغوباً فيه في حالة مواجهة العقبات.

ويجب على مزود أعمال محاكاة الهجمات السيبرانية تطبيق خبراتهم وإبداعهم لتطوير طرق أو حلول بديلة من أجل الوصول إلى الأصول أو الوظائف الحرجة (المعلومات) المحددة. ومن الأهمية أن يظل مزود أعمال محاكاة الهجمات السيبرانية على اتصال وثيق مع كل من الفريقين الأخضر والأبيض ويطلعهم باستمرار على التقدم المحرز أثناء اختبار محاكاة الهجمات السيبرانية – وذلك وفقاً لعدد مرات التحديث التي تم الاتفاق عليه أثناء جلسة انطلاق العمل، أو يتم إخطارهم على الفور في حالة التصعيد أو الأحداث أو الحوادث الخطيرة.

3.5 تنفيذ السيناريوهات المحددة والمتفق عليها

وفي حالة اكتشاف الفريق الأزرق لأي أحداث يكون الفريق الأحمر قد تسبب فيها أثناء عمله، يجب على مزود أعمال محاكاة الهجمات السيبرانية، بالتعاون مع قائد الفريق الأبيض، تقييم إمكانية المضي قدماً في اختبار محاكاة الهجمات السيبرانية وفقا للخطة الأصلية أو تعديل استراتيجية الهجوم الأولية.

ويجب على قائد الفريق الأبيض مراعاة الخيارات التالية عند اكتشاف إجراءات مزود أعمال محاكاة الهجمات السيبرانية:

- وقف أو تأجيل الاختبار في حالة وجود خطر كبير يهدد بتعطل العمل؛

- الإشراف على الفريق الأزرق وتوجيهه بحرص شديد أثناء أنشطة الاستجابة، خاصة إذا طرحت إمكانية اتخاذ تدابير متطرفة (والتي من بينها إبلاغ سلطات إنفاذ القانون بالحادث أو إغلاق الخدمات الحيوية للتخفيف من أي تأثيرات إضافية ..إلخ)؛

- إبلاغ مزود أعمال محاكاة الهجمات السيبرانية بالاستمرار في سيناريوهات الهجوم الأولية؛

- إبلاغ مزود أعمال محاكاة الهجمات السيبرانية بضرورة مراجعة الهجوم (الذي تم اكتشافه) أو البحث عن حل بديل للأصل المعلوماتي الحرج ومتابعة سيناريو الهجوم المعدل بعد موافقة قائد الفريق الأبيض؛

- إبلاغ الفريق الأخضر بشأن الكشف عن الأحداث واتخاذ قرار بشأن التمرين.

- الطلب من مزود أعمال محاكاة الهجمات السيبرانية وضع سيناريو هجوم بديل مصمم خصيصاً للأصول المعلوماتية الحرجة المعدلة (مثل أي تغييرات في النطاق).

4.5 الإبلاغ

بعد الانتهاء من اختبار محاكاة الهجمات السيبرانية، أو وقف الاختبار بناءً على طلب قائد الفريق الأبيض، يجب على مزود أعمال محاكاة الهجمات السيبرانية إعداد ملاحظاتهم ونتائجهم الأولية، ويفضل أن يتم ذلك وفقاً للترتيب الزمني. ويجب مناقشة هذه الملاحظات والنتائج مع الفريق الأخضر والأبيض. وتوفر هذه الملاحظات والنتائج الأساس لتقييم قدرات الكشف والاستجابة لدى الفريق الأزرق. وبعد إجراء التقييم الأولي، يجب على الفريق الأبيض مشاركة ملاحظاته، بحسب الأدوار المنوطة به ورؤيته.

ملاحظة: بعد الانتهاء من اختبار محاكاة الهجمات السيبرانية، يتعين على مزود أعمال محاكاة الهجمات السيبرانية إبلاغ قائد الفريق الأبيض على الفور بالنصوص الكتابية أو التعليمات البرمجية أو البرمجيات الخبيثة التي ثبتها الفريق الأحمر، إلخ.، بما في ذلك تقديم لمحة عامة عن معرفات المستخدم التي تم إنشاؤها أو اختراقها أو (إعادة) استخدامها أثناء الاختبار. ويتعين على قائد الفريق الأبيض أن يثبت للفريق الأخضر أن "مؤشرات الاختراق' قد أزيلت بالفعل أو تمت إعادة الضبط مرة أخرى. يجب أن يذكر الفريق الأبيض كافة المعلومات التي تم اكتشافها أو ملاحظتها من قبل الفريق الأزرق. ويجب على مزود أعمال محاكاة الهجمات السيبرانية استخدام هذه المعلومات لتقييم قدرات الكشف والاستجابة للفريق الأزرق بشكل عام في مسودة التقرير. ويجب أن يشير مزود أعمال محاكاة الهجمات السيبرانية إلى جميع الملاحظات والنتائج والتوصيات والتقييمات ذات الصلة، والتي تمت ملاحظتها أو تجربتها أثناء مرحلة الإعداد ومرحلة وضع السيناريو والتنفيذ، بما في ذلك الملاحظات والنتائج والتوصيات والتقييمات الواردة من الفريقين الأبيض والأخضر. وبالنسبة للتوصية المقدمة، فيجب أن تأخذ في الاعتبار الدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي والممارسات الجيدة الأخرى المعمول بها في هذا المجال.

ومن الضروري أن يتضمن التقرير النهائي تسلسلات الهجوم السيبراني التي تم استغلالها، وتلخيصها في شكل مخططات لمتجهات الهجوم. ويجب أن توفر مخططات متجهات الهجوم رؤى معمقة حول كيفية تنفيذ سيناريوهات الهجوم والأجزاء التي تحتاج إلى مزيد من التركيز عند تنفيذ إجراءات التخفيف. ويجب أن تتوافق كافة الفرق المعنية على التقرير النهائي ويلتزم المزود بتقديم نسخة من التقرير إلى البنك المركزي.

يرجى الاطلاع على الملحق (ب) متطلبات الإبلاغ، لمزيد من التفاصيل حول المتطلبات الواجب اتباعها من قبل مزود أعمال محاكاة الهجمات السيبرانية.

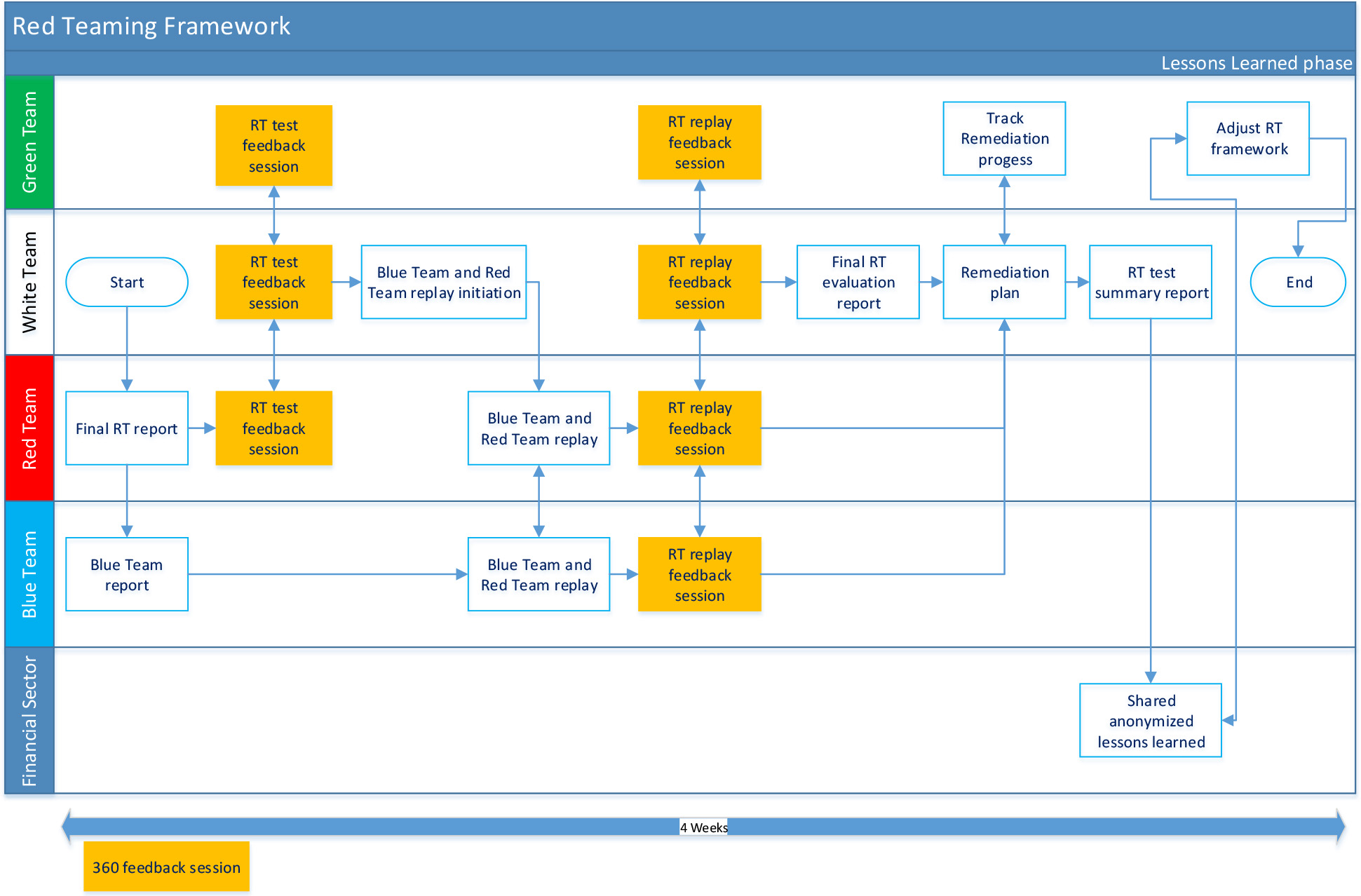

6 مرحلة الدروس المستفادة

1.6 نظرة عامة

يجب على مزود أعمال محاكاة الهجمات السيبرانية في هذه المرحلة تقديم تقرير الفريق الأحمر النهائي، بحيث يشتمل على التقييم العام لمرونة المؤسسة المالية ضد الهجمات السيبرانية المستهدفة.

ويتعين على الفريق الأزرق تقديم تقرير الفريق الأزرق مع ملاحظاتهم ونتائجهم وتوصياتهم مع التركيز على التنبيهات والإجراءات المتخذة كجزء من قدرات المؤسسة المالية في مجال الكشف والاستجابة.

وبمجرد توزيع تقارير الفريق الأحمر والأزرق النهائية على جميع الفرق. يجب على الفريق الأبيض دعوة الفرق الحمراء والزرقاء والخضراء للمشاركة في جلسة تقييم الأداء الشاملة، يشاركون فيها ملاحظاتهم وخبراتهم لأغراض التعلم (للموظفين والإدارة المعنيين)، ولفهم القدرات التي يجب تحسينها (مثل الوقاية والكشف والاستجابة) و(تعزيز) التمرينات المستقبلية.

وبعد إتمام جلسة تقييم الأداء، يتم تنظيم تمرين إعادة، بقيادة الفريق الأزرق والأحمر. ويتمثل الهدف من تمرين الإعادة المشترك في إعادة خطوات تمرين الفريق الأحمر، ومناقشة جميع الإجراءات والملاحظات ذات الصلة، والتي تم إبرازها من كلا الزاويتين، أي الفريق الأزرق والفريق الأحمر.

وتتم الخطوة التالية بإجراء تقييم شامل لإجراءات تمرين محاكاة الهجمات السيبرانية نفسه. وقد تساهم نتيجة التقييم في استنباط المعلومات الحيوية لتعزيز إطار عمل محاكاة الهجمات السيبرانية الأخلاقية للمؤسسات المالية للعمليات المستقبلية.

أما الفريق الأبيض، فيجب عليه وضع خطة علاجية بناءً على الملاحظات والتوصيات التفصيلية.

ولضمان استفادة جميع المؤسسات المالية في القطاع المالي من تمارين محاكاة الهجمات السيبرانية المشار إليها، يجب إعداد تقرير موجز مجهول الهوية عن اختبار محاكاة الهجمات السيبرانية الذي تم تنفيذه، وعرضه إذا لزم الأمر. وينبغي أن يقتصر توزيع هذا التقرير على المجتمع المغلق المحدد (أي العناوين المحددة) والالتزام ببروتوكول الاتصال المعمول به.

وتبلغ مدة هذه المرحلة حوالي أربعة (4) أسابيع.

ويجب على البنك المركزي وفقاً للتقييمات مراجعة ومناقشة وبدء التعديلات لتحسين الإطار الحالي، إذا لزم الأمر.

ويمكن الاطلاع أدناه على إجراءات استخلاص الدروس المستفادة:

2.6 استخلاص المعلومات

ويقوم مزود أعمال محاكاة الهجمات السيبرانية بوضع اللمسات الأخيرة على تقرير الفريق الأحمر ويعرض مخرجات التقرير للفريقين الأبيض والأزرق. وفي الوقت نفسه، يجب على الفريق الأزرق إعداد تقرير الفريق الأزرق. ويجب أن يستعرض تقرير الفريق الأزرق الملاحظات من منظور الفريق الأزرق وأن يتضمن التنبيه والأحداث التي تم رصدها أثناء التمرين، وكذلك الإجراءات التي تم البدء فيها ونتائج هذه الإجراءات. كما تقدم تقارير الفريق الأزرق أيضا توصيات الفريق الأزرق للتحسينات.

ويجب على جميع الفرق (أي الأخضر والأبيض والأحمر) التي شاركت بشكل مباشر في اختبار محاكاة الهجمات السيبرانية تقديم التقييمات الشاملة على اختبار محاكاة الهجمات السيبرانية الذي تم تنفيذه. أما بالنسبة للفريق الأبيض، فيتعين عليه بدء وجدولة جلسة إعادة مشتركة مع جميع الفرق.

3.6 تمرين الإعادة مع الفريقين الأحمر والأزرق

بعد تسليم تقارير الفريق الأحمر والأزرق، يجب على الفريق الأبيض تنظيم تمرين الإعادة. ويقوم الفريقان الأزرق والأحمر بشكل مشترك خلال تمرين الإعادة باستعادة خطوات تمرين محاكاة الهجمات السيبرانية حسب تسلسله الزمني وكذلك التنبيهات والأحداث وخطوات الهجوم ذات الصلة.

ويهدف تمرين الإعادة إلى شرح ومناقشة كل خطوة وإجراء على حدة لتقييم ما إذا كان التنبيه أو الحدث الذي تم رصده يؤدي إلى الإجراءات المتوقعة. من المهم تحديد ما إذا كانت الإجراءات التي تم اتخاذها أدت إلى النتائج المتوقعة وما إذا كانت الإجراءات قد نُفذت بشكل صحيح أو تستلزم مزيداً من التحسين.

ويجب أن يوفر إعادة تمرين محاكاة الهجمات السيبرانية فهماً عميقاً أكثر شمولاً لأنماط الهجوم المستخدمة، والنضج الحالي الذي وصلت إليه قدرات الكشف والاستجابة، وفعالية الدفاعات أو الضوابط متعددة الطبقات داخل المؤسسة المالية التي خضعت للاختبار.

إضافة إلى ذلك، يمكن للفريق الأبيض تكرار تمرين الإعادة لجماهير مستهدفة محددة داخل المؤسسة المالية. وعليه، يُنصح بشدة بإعادة إجراء تمرين الإعادة لـ:

أ. الموظفون ذوو الصلة في قسم تقنية المعلومات – ويكون نطاق الجلسة متعمق وتقني للغاية من أجل تقديم الأفكار ذات الصلة في الجوانب التقنية والإجرائية.

ملاحظة. في الحالات التي يكون فيها مستوى التفاصيل غير كاف أو لا يمكن عرض خطوات الهجوم، فقد يميل أعضاء قسم تقنية المعلومات إلى التقليل من شأن الهجمات أو الادعاء بأن التمرين نظري بحت.

ب.الإدارة العليا-يجب عقد جلسة إعادة عالية المستوى مع الإدارة العليا بهدف زيادة الوعي وتثقيف الإدارة العليا. ويجب أن تتضمن جلسة الإعادة إعطاء نظرة عامة عن تمرين محاكاة الهجمات السيبرانية وأهدافه، وملخصاً للهجمات والاستجابة التي تمت، وتقييماً لقدرات الكشف الحالية، وتوصيات لزيادة تعزيز الصمود السيبراني.

4.6 وضع خطة التصحيح

يجب على الفريق الأبيض وضع خطة تصحيح بناءً على التوصيات المقدمة من الفريق الأحمر والفريق الأزرق. يجب على الفريق الأبيض:

وضع الملاحظات والتوصيات؛

تحديد التحسينات المتعلقة بقدرات الكشف والاستجابة؛

تحديد المخاطر والأولويات المرتبطة بها.

يشارك الفريق الأبيض خطة التصحيح المتفق عليها والمعتمدة داخلياً مع الفريق الأخضر ويرصد بشكل دوري التقدم المحرز في عملية التصحيح لضمان مراقبة الثغرات المحددة والتخفيف من أثرها.

ملاحظة: يجب على الفريق الأخضر عدم مشاركة أو توزيع تقارير الفريقين الأحمر والأزرق أو تقارير التقييم أو خطة التصحيح ما لم تقدم المؤسسة المالية له إذناً كتابياً بذلك.

وكما ذكرنا آنفاً، فإن الهدف الأساسي لهذا الإطار هو التدريب والتعلم والمشاركة. 5.6 تصحيح الثغرات الأمنية المحددة

عقب الانتهاء من تمرين محاكاة الهجمات السيبرانية، يجب على المؤسسة المالية، (أي من خلال الفريق الأبيض) البدء في تنفيذ أنشطة التصحيح المتفق عليها ومعالجة الثغرات الأمنية المحددة.

ويجب على للمؤسسة المالية أن ترصد التقدم المحرز في الإصلاح الفعلي لضمان تفعيل القدرات المحسنة واستغلالها في الوقت المناسب. ويتعين كذلك على المؤسسة المالية ضمان إطلاع لجنة الأمن السيبراني (وإذا لزم الأمر الإدارة العليا) بشكل دوري بشأن التقدم المحرز في إجراءات التصحيح المخطط لها، وأن تطلب الدعم اللازم إذا ارتأت عدم سير أنشطة التصحيح كما هو متوقع.

6.6 مشاركة الدروس المستفادة

يتمثل أحد الأنشطة المهمة في مرحلة الدروس المستفادة في تقديم تقرير موجز مجهول الهوية عن اختبار محاكاة الهجمات السيبرانية الذي تم تنفيذه، والذي يمكن مشاركته مع لجان المؤسسات المالية مثل نظام معلومات استمرارية الأعمال.

كما تسهم مشاركة التقرير الموجز والدروس المستفادة في مساعدة المؤسسات المالية الأخرى على بناء المعرفة والخبرة التي تحتاجها لتحسين صمودها السيبراني.

ملاحظة. وينبغي أن تقتصر مشاركة التقرير والدروس المستفادة على ما يتفق عليه مع المجتمع المغلق (أي العناوين المحددة) وضمن حدود بروتوكول الاتصال المتفق عليه. ومن خلال تنفيذ الدروس المستفادة داخل المؤسسات المالية ذاتها على مستوى القطاع، سوف يتحسن الصمود السيبراني للقطاع المالي في المملكة العربية السعودية بشكل عام، بغض النظر عما إذا كانت هذه المؤسسات المالية أساسية في القطاع أم لا.

7.6 تعزيز إطار عمل محاكاة الهجمات السيبرانية

يقوم البنك المركزي وفقاً للتقييمات بمراجعة ومناقشة وبدء التعديلات لتحسين الإطار الحالي لتمارين محاكاة الهجمات السيبرانية في المستقبل.

الملحق (أ)-متطلبات مزود أعمال محاكاة الهجمات السيبرانية

يجب مراعاة المتطلبات التالية عند اختيار والتعاقد مع مزود أعمال محاكاة الهجمات السيبرانية.

خبرات سابقة في مجال محاكاة الهجمات السيبرانية 1. يجب أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على إثبات سمعته الراسخة وتاريخه في مجال وأخلاقيات العمل/المهنة (على سبيل المثال، أن يكون لديه تاريخ عمل جيد، وحصوله على تقييم أداء جيد من كل من العملاء ومقدمي الخدمات، وسجل مالي موثوق به وتاريخ أداء مميز)؛

2. عدد أوراق الاعتماد والمراجع (من مؤسسات كبرى) لاختبارات محاكاة الهجمات السيبرانية المنفذة بنجاح؛

3. أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على الاستشهاد بملاحظات مستقلة حول جودة العمل المنجز وسلوك الموظفين المعنيين (الاعتماد الداخلي)؛

4. أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على تقديم تقارير (مع إخفاء الأسماء حفاظاً على الخصوصية) عن الاختبارات السابقة، ويفضل أن يكون ذلك في نفس مجال العمل أو مجال مشابه والاختبارات المماثلة؛

5. يجب أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على إثبات نقاط الضعف أو الثغرات الموجودة في بيئات أخرى مماثلة؛

6. يجب على مزود أعمال محاكاة الهجمات السيبرانية إثبات شهادات وخبرات الموظفين المشاركين في اختبار (اختبارات) محاكاة الهجمات السيبرانية -انظر الجدول أدناه لمزيد من التفاصيل؛

7. يجب أن يكون مزود أعمال محاكاة الهجمات السيبرانية قد شارك في فعاليات متخصصة في هذا القطاع (كتلك التي تقيمها مؤتمرات بلاك هات(Blackhat) أو مؤتمر آر إس إيه(RSA) وغيرهما). يرجى العلم بأن هذا الشرط اختياري ولكن، حال استيفاءه، سيتم اعتباره مرجعاً وخبرة إضافية. لديه أسلوب ومنهجية محددة وواضحة، ويسري ذلك على العمليات، والحوكمة، وضمان الجودة وإدارة المخاطر 1. أن يكون لدى مزود أعمال محاكاة الهجمات السيبرانية إجراءات محددة بوضوح لاختبارات محاكاة الهجمات السيبرانية والعمليات ذات الصلة؛ ويتم في هذه النقطة توضيح الأنشطة والمتطلبات المتعلقة بمرحلة الإعداد ووضع السيناريو ومراحل التنفيذ والدروس المستفادة؛

2. أن يكون العنصر الرئيسي في منهج مزود أعمال محاكاة الهجمات السيبرانية هو توفير تجربة التعلم للفريق الأزرق والحرص على عقد جلسة تقييم أداء لتحسين معرفة الموظفين والإدارات المعنية وإنضاج قدرات الرصد والاستجابة لدى الأمن السيبراني واستعادة العمليات وتدابير التحكم وعند الاقتضاء تدابير الوقاية (مثل تقوية إجراءات الأمان)؛

3. أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على المساعدة في إنشاء قاعدة معرفية والحفاظ عليها بحيث يمكن مشاركة نقاط الضعف المعروفة والدروس المستفادة وتحسينها داخل القطاع المالي؛

4. أن يكون لدى مزود أعمال محاكاة الهجمات السيبرانية هيكل واضح لضمان الجودة والتصعيد لعمليات محاكاة الهجمات السيبرانية التي يقوم بها؛

5. أن تكون جميع الأنشطة التي يقوم بها مزود أعمال محاكاة الهجمات السيبرانية قابلة للنسخ (بما في ذلك تسجيل كافة الأنشطة)؛

6. يجب أن يلتزم مزود أعمال محاكاة الهجمات السيبرانية بمدونة سلوك رسمية يشرف عليها طرف داخلي/ خارجي؛

7. أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على إثبات أنه يقدم خدمات عالية الجودة، بما في ذلك منهجيات العمل والأدوات والتقنيات ومصادر المعلومات التي سيتم استخدامها كجزء من عملية محاكاة الهجمات السيبرانية والاختبار؛

8. أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على إثبات أن نتائج الاختبارات التي يقوم بها والإبلاغ عنها وتخزينها والتخلص منها بطريقة لا تعرض المؤسسة المالية للخطر؛

9. على مزود أعمال محاكاة الهجمات السيبرانية التأكد من عدم حدوث تسرب للبيانات من أجهزة الحاسوب المحمولة والأنظمة التي تخضع للاختبار وأن جميع البيانات التي تم الحصول عليها يتم تخزينها بشكل آمن أثناء التمرين ومن ثم يتم التخلص منها بشكل آمن بعد انتهاءه؛

10. يجب تقييد أي تسرب للبيانات (متفق عليه) من قبل مزود أعمال محاكاة الهجمات السيبرانية بالقدر المطلوب فقط لتجريب سيناريو الهجوم. يجب تخزين هذه البيانات داخلياً وبتنسيق مشفر حصراً (وليس لدى أي من خدمات التخزين السحابي).

11. يجب على مزود أعمال محاكاة الهجمات السيبرانية ضمان خصوصية الموظفين داخل المؤسسة المالية؛

12. يجب أن يكون مزود أعمال محاكاة الهجمات السيبرانية قادراً على تقديم تأكيد مكتوب بأن الأنشطة والمخاطر المرتبطة باختبار محاكاة الهجمات السيبرانية وأن المعلومات السرية ستتم معالجتها وتنفيذها بشكل مناسب بما يتماشى مع متطلبات الأمان والامتثال لدى المؤسسة المالية؛

13. يجب الاتفاق بشكل متبادل بين مزود أعمال محاكاة الهجمات السيبرانية والفريق الأبيض على خطاب التفويض بما في ذلك شروط عدم الإفصاح لضمان تغطية المسؤولية المحتملة أو المشكلات القانونية. ويمكن لمزود أعمال محاكاة الهجمات السيبرانية العمل على منح واحد أو أكثر من الاعتمادات المقترحة التالية لمديريه ومختبريه المشاركين في تمرين محاكاة الهجمات السيبرانية. ويعد التحقق من اعتمادات الموظفين ومستوى الخبرة العملية أمراً أساسياً عند اختيار أو التعاقد مع مزود أعمال محاكاة الهجمات السيبرانية.

الاعتماد(ات) الموصى بها لموظفي مزود أعمال محاكاة الهجمات السيبرانية

الدور

المعهد

الاعتماد

المدراء

جمعية تدقيق ومراقبة نظم المعلومات (ISACA)

مدقق نظم معلومات معتمد

مدير أمن معلومات معتمد

الأمن السيبراني نيكسس (CSX)

أي إس سي سكويرد (ISC)2

محترف أمن نظم المعلومات المعتمد

ممارس معتمد لأمن النظم

مجلس مختبري الأمن الأخلاقي المسجلين (CREST)

مدير هجوم محاكاة معتمد من مجلس مختبري الأمن الأخلاقي المسجلين

مدير استخبارات تهديد معتمد من مجلس مختبري الأمن الأخلاقي المسجلين - اختياري

المختبرون

معهد سان - شهادة ضمان المعلومات العالمية (GIAC)

مختبر حاصل على شهادة ضمان المعلومات العالمية

مختبر اختراق تطبيقات الإنترنت حاصل على شهادة ضمان المعلومات العالمية

باحث في الثغرات ومسؤول اختبار اختراق متقدم حاصل على شهادة ضمان المعلومات العالمية

الأمن الهجومي

محترف معتمد في الأمن الهجومي

محترف في الأمن الهجومي للشبكات اللاسلكية

خبير معتمد في مجال الأمن الهجومي

خبير الأمني الهجومي في استغلال الثغرات

خبير الأمني الهجومي للمواقع

مجلس مختبري الأمن الأخلاقي المسجلين (CREST)

متخصص معتمد من مجلس مختبري الأمن الأخلاقي المسجلين في محاكاة الهجوم

محلل مسجل لدى مجلس مختبري الأمن الأخلاقي المسجلين لاستخبارات التهديدات – اختياري

الملحق (ب)-متطلبات الإبلاغ

يجب مراعاة المحتوى التالي عند صياغة التقارير وتقديم النتائج.

ملاحظة. لا يجب تقديم جميع التقارير إلا عبر قنوات اتصال آمنة ومشاركتها بموجب بروتوكول اتصال متفق عليه (أي على أساس الحاجة فقط وبشكل سري). تقرير تقييم الفريق الأحمر (RTER)

في نهاية تمرين محاكاة الهجمات السيبرانية، سيقوم مزود أعمال محاكاة الهجمات السيبرانية بصياغة تقرير اختبار التقييم، والذي يشتمل على تقييم مرونة الأمن السيبراني للمؤسسة المالية ضد هجمات الأمن السيبراني المنفذة. ويتضمن التقرير مخططاً لكيفية تنفيذ سيناريوهات الهجوم. ويتم إصدار هذا التقرير للفريق الأبيض والفريق الأزرق والفريق الأخضر.

ويمكن الاطلاع أدناه على الخطوط العريضة للتقرير والعناصر المطلوبة (على سبيل المثال لا الحصر):

تقرير تقييم الفريق الأحمر (RTER) - مقدمة

- ملخص تنفيذي

- النطاق

- نطاق اختبار محاكاة الهجمات السيبرانية المتفق عليه

- معلومات أساسية عن الأصول (المعلوماتية) والوظائف الحرجة المستهدفة المتفق عليها

- هدف وغايات اختبار محاكاة الهجمات السيبرانية

- البنود الخارجة عن النطاق بشكل واضح

- الإطار الرقابي - المراجع

- إطار عمل محاكاة الهجمات السيبرانية الأخلاقية بالمؤسسات المالية

- مشروع أمن تطبيقات الويب المفتوحة (أفضل 10)

- أخرى

- منهجية التنفيذ

- إدراج جميع مراحل الهجوم والإجراءات التي يقوم بها الفريق الأحمر خلال اختبار محاكاة الهجمات السيبرانية

- سيناريو تنفيذ كل هجوم، وكيف ومتى وأين (أي تسلسلات الهجوم السيبراني التي تم استغلالها، والتي تم تلخيصها في شكل مخططات متجهات الهجوم)

- شرح منهجية سلسلة الهجوم السيبراني والتكتيكات والأساليب والإجراءات التي تم التخطيط لها وتنفيذها أخيراً

- الجدول الزمني للأنشطة المنجزة (التواريخ والوقت)

- الأدوات أو البرامج والأساليب المحددة التي تم استخدامها أثناء سيناريوهات الهجوم

- منهجية تقييم المخاطر بالنسبة للملاحظات

- ملاحظات

- إدراج الثغرات التي تم رصدها ونقاط الضعف في الأحداث التي وقعت

- الملاحظات التي تركز على الأفراد والعمليات والتكنولوجيا

- الملاحظات التي تركز على الرصد والاستجابة والتعافي

- وصف المخاطر المقترحة وتقييم المخاطر لكل الملاحظات

- توصيات بشأن التحسينات المقترحة

الاستنتاجات

- استنتاج شامل للمرونة السيبرانية للمؤسسة المالية

- استنتاجات مفصلة لكل سيناريو هجوم يتم تنفيذه

- استنتاج لكل أصول معلوماتية أو وظيفة حرجة متفق عليها

الملاحق

- قائمة الفرق المشاركة وأعضاء الفريق

- لقطات تسجيل الشاشة مع الأدلة

أي مواد داعمة أخرى

يجب تصنيف التقرير على النحو التالي: سري

تقرير الفريق الأزرق

بعد توزيع تقرير تقييم الفريق الأحمر، يقوم الفريق الأزرق بإعداد تقريره الخاص. ويجب أن يستند هذا التقرير إلى تنبيهات المراقبة والرصد والاستجابة وأنشطة الاستعادة وخطوات العملية التي اتخذها الفريق الأزرق أثناء التمرين. ويجب أن يتضمن التقرير أساليب وقدرات الدفاع والمراقبة التي يستخدمها الفريق الأزرق في الوقت الحالي لرصد هجمات الأمن السيبراني (مثل الأحداث والتنبيهات والحوادث). ويجب أن يتضمن التقرير كذلك ملاحظات الفريق الأزرق فيما يتعلق بالقيود أو نقاط الضعف التي تم رصدها.

ويمكن الاطلاع أدناه على مخطط التقرير والعناصر المطلوبة (على سبيل المثال لا الحصر):

تقرير الفريق الأزرق - مقدمة

- ملخص تنفيذي

- معلومات أساسية عن التقرير

- هدف وغايات اختبار محاكاة الهجمات السيبرانية

- مقدمة عن وضع التهديد الحالي في القطاع المالي وتوجهات الهجمات السيبرانية

- شرح أساليب التعامل مع الحوادث الحالية والاستجابة للحوادث وإدارة الأزمات فيما يتعلق بالحوادث السيبرانية داخل المؤسسة المالية

- تدفق العمليات

- الأشخاص / الفرق المشاركة

- نظرة عامة على المهام والمسؤوليات ذات الصلة

- الخط الزمني للأنشطة التي تم رصدها أو التنبيهات الصادرة (مقابل تمرين وأنشطة محاكاة الهجمات السيبرانية المنجزة)

- ملاحظات لكل سيناريو هجوم تم تنفيذه (وفقاً للترتيب لزمني)

- الإخطار (الإخطارات) الأول(ى)

- أدوات وأساليب المراقبة والدفاع المستخدمة

- خطة الاستجابة للحوادث والخطوات التي تم تنفيذها (على سبيل المثال: هل تم إشراك قسم إدارة الأزمات وما هي الملاحظات؟)

- إشراك الإدارات الأخرى (مثل مكتب المساعدة، الرئيس التنفيذي لأمن المعلومات، مدير المعلومات، الموارد البشرية، القانونية، العلاقات العامة)

- ما هي النتائج التي أبلغ عنها الفريق الأحمر

- ما هي الخطوات التي سارت بشكل جيد أو الخطوات التي تحتاج إلى تحسين

- نتائج تحليل السبب الجذري الذي تم تنفيذه

- التوصيات أو مجالات التحسين

- توصيات تركز على الأشخاص والعمليات والتقنية،

- توصيات تركز على الرصد والاستجابة والتعافي

- تصنيف الأولوية المقترح لكل توصية

- خارطة طريق للتحسينات المقترحة

- المدخلات المقترحة لحملات التوعية الأمنية السيبرانية القادمة

- الاستنتاجات

- استنتاج شامل لحالة المرونة السيبرانية الحالية للمؤسسة المالية

- الاستنتاجات المتعلقة بالتحسينات المطلوبة والمقترحة (من كل من الفريق الأزرق والأحمر)

- استنتاجات مفصلة عن كل سيناريو هجوم منفذ وحالة القدرات الحالية للفريق الأزرق

الملاحق

- قائمة الفرق المشاركة وأعضاء الفريق

- لقطات تصوير الشاشة مع الأدلة الداعمة

أي مواد داعمة أخرى

يجب تصنيف التقرير على النحو التالي: سري

خطة التصحيح

يجب على الفريق الأبيض صياغة خطة تصحيح تستند إلى تقرير تقييم الفريق الأحمر وتقرير الفريق الأزرق. يجب أن توفر خطة التصحيح جوانب واضحة للتحسينات والأولويات وخارطة طريق لكيفية ووقت تحسين الجانب الوقائي (تقوية الأنظمة) والرصد والاستجابة واستعادة القدرات داخل المؤسسة المالية. ويتمثل الجانب الأهم في هذا الشأن في رصد حالة وتقدم خطة التصحيح والإبلاغ عنها بشكل دوري إلى لجنة الأمن السيبراني التابعة للمؤسسة المالية وكذلك الفريق الأخضر.

ويمكن الاطلاع أدناه على الخطوط العريضة للتقرير والعناصر المطلوبة (على سبيل المثال لا الحصر):

خطة التصحيح - مقدمة

- ملخص تنفيذي

- معلومات أساسية عن خطة التصحيح

- هدف وغايات خطة التصحيح

- الجمهور المستهدف وأصحاب المصلحة

- التوصيات المتفق عليها ومجالات التحسين المقدمة من الفريقين الأحمر والأزرق

- توصيات متفق عليها تركز على الأشخاص والعمليات والتقنية

- توصيات متفق عليها تركز على (الوقاية) والرصد والاستجابة والتعافي

- تصنيف الأولوية المتفق عليه لكل توصية

- قائمة أولويات مجالات التحسين المتفق عليها

- خطة التصحيح المتفق عليها

- ماذا ومتى وأين وكيف

- نظرة عامة على صناع القرار (على سبيل المثال، إشراك إدارة العمل)

- تواريخ الاستحقاق المتفق عليها

- خارطة طريق للتحسينات المتفق عليها ذات الأولوية

- دورية إطلاع لجنة الأمن السيبراني للمؤسسة المالية والفريق الأخضر

- تنظيم إدارة المشاريع

- الأشخاص / الفرق المشاركة

- نظرة عامة على المهام والمسؤوليات ذات الصلة

الملاحق

- قائمة الإدارات المعنية والفرق وأعضاء الفريق

- لقطات تصوير الشاشة مع الأدلة الداعمة

أي مواد داعمة أخرى

يجب تصنيف خطة التصحيح على النحو التالي: سرية / للاستخدام الداخلي فقط

تقرير موجز عن اختبار محاكاة الهجمات السيبرانية

عند الانتهاء من خطة التصحيح، يقوم الفريق الأبيض بإعداد تقرير اختبار موجز (مع إخفاء التفاصيل حفاظاً على السرية) ومشاركته من خلال البنك المركزي(أي مدير اختبار الفريق الأخضر) مع جميع لجان المؤسسات المالية ذات الصلة (مثل اللجنة المصرفية لأمن المعلومات). يجب أن يغطي تقرير الاختبار الموجز وضع التهديد الحالي للقطاع المالي ونتائج اختبار محاكاة الهجمات السيبرانية ونقاط الضعف أو الثغرات التي تم رصدها أثناء اختبار محاكاة الهجمات السيبرانية، علاوة على الدروس المستفادة.

يجب تقديم هذا التقرير فقط عبر قنوات اتصال آمنة ومشاركته بموجب بروتوكول اتصال متفق عليه (أي على أساس الحاجة فقط وبشكل سري).

ويمكن الاطلاع أدناه على الخطوط العريضة للتقرير والعناصر المطلوبة (على سبيل المثال لا الحصر):

تقرير موجز عن اختبار محاكاة الهجمات السيبرانية - مقدمة

- ملخص تنفيذي

- معلومات أساسية عن خطة التصحيح

- معلومات أساسية عن اختبار محاكاة الهجمات السيبرانية المنفذ

- وضع التهديد الحالي للقطاع المالي وتوجهات الهجمات السيبرانية الأخيرة

- الخطوط العريضة لكل سيناريو هجوم منفذ

- إدراج أهم نقاط الضعف والثغرات المحددة ذات الصلة

- تركز معظم الملاحظات ذات الصلة على الأشخاص والعمليات والتقنية

- تركز معظم الملاحظات ذات الصلة على الرصد والاستجابة والتعافي

- الدروس المستفادة

- اقتراحات للقطاع المالي

توصيات لتعديل إطار عمل محاكاة الهجمات السيبرانية في المؤسسات المالية السعودية

يجب تصنيف خطة ملخص اختبار محاكاة الهجمات السيبرانية على النحو التالي: سرية للغاية (أي على أساس الحاجة فقط وبشكل سري)

الملحق (ج)- قائمة المصطلحات

المدة الوصف المرونة القدرة على الاستمرار في: (1) العمل في ظل ظروف أو ضغوط معاكسة، حتى وإن كان الوضع متردي ومتدهور، مع الحفاظ على القدرات التشغيلية الأساسية؛ و (2) التعافي إلى وضع تشغيلي فعال في إطار زمني يتفق مع احتياجات المهمة. الهجمات السيبرانية هجوم، عبر الفضاء السيبراني، يستهدف استخدام المؤسسة للفضاء السيبراني لغرض تعطيل أو إعطاب أو تدمير أو التحكم بشكل ضار في بيئة/البنية التحتية لنظام الحوسبة؛ أو تدمير سلامة البيانات أو سرقة المعلومات الخاضعة للرقابة. المرجع (NIST SP 800-39 (CNSSI 4009) ) المؤسسة المالية المؤسسة -المؤسسات المالية التابعة للبنك المركزي. F.E.E.R. إطار عمل محاكاة الهجمات السيبرانية للمؤسسات المالية المملكة المملكة العربية السعودية محاكاة الهجمات السيبرانية تمرين يعكس الظروف الفعلية ويتم إجراؤه لمحاكاة محاولة عدائية لإضعاف المهام المؤسسية و/أو العمليات التجارية، ويهدف إلى توفير تقييم شامل للقدرة الأمنية لنظام المعلومات والمؤسسة بشكل عام. البنك المركزي البنك المركزي العربي السعودي* اختبار الاختراق اختبار الأمان الذي يحاكي فيه المقيمون هجمات العالم الحقيقي في محاولة لتحديد طرق التحايل على ميزات الأمان لتطبيق أو نظام أو شبكة ما. غالبا ما يتضمن اختبار الاختراق إطلاق هجمات حقيقية على أنظمة وبيانات فعلية، باستخدام نفس الأدوات والتقنيات المستخدمة من قبل المهاجمين الفعليين. تتضمن معظم اختبارات الاختراق البحث عن مجموعات من الثغرات الأمنية في نظام واحد أو أنظمة متعددة، بحيث يتم استغلالها للوصول إلى قدر أكبر مما يمكن تحقيقه من خلال ثغرة أمنية واحدة.

المرجع (NIST SP 800-115)

التكتيكات والأساليب والإجراءات التكتيكات والأساليب والإجراءات القراصنة الأخلاقيون خبير يقوم بتنفيذ اختبار الاختراق. راجع 'اختبار الاختراق'. خطاب التفويض خطاب التفويض اللجنة المصرفية لأمن المعلومات اللجنة المصرفية لأمن المعلومات الرئيس التنفيذي لأمن المعلومات الرئيس التنفيذي لأمن المعلومات .مسؤول تنفيذي رفيع المستوى تكون مسؤوليته إنشاء وصيانة رؤية واستراتيجية وبرنامج الأمن السيبراني للمؤسسة لضمان حماية الأصول المعلوماتية والتقنيات بشكل كاف. الهندسة الاجتماعية مصطلح عام للمهاجمين الذين يحاولون خداع الأشخاص للكشف عن معلومات حساسة أو تنفيذ إجراءات بعينها، مثل تحميل وتنفيذ الملفات التي تبدو وكأنها ملفات عادية ولكنها في الواقع ضارة.

المرجع: (NIST SP 800-114 )

الفريق الأزرق مجموعة من الأفراد يقومون بتنفيذ تقييمات لثغرات الشبكة التشغيلية ويقدمون وسائل لتخفيف آثار الثغرات للعملاء الراغبين في إجراء مراجعة فنية مستقلة لوضع أمن الشبكة الخاصة بهم. ويحدد الفريق الأزرق التهديدات والمخاطر الأمنية في بيئة التشغيل ويحلل بالتعاون مع العميل بيئة الشبكة وحالة الاستعداد الأمني الحالية. وبناء على نتائج الفريق الأزرق وخبرته، يقدم الفريق توصيات يمكن دمجها في الحلول الشاملة لأمن المؤسسة وتحسين استعداد العميل في جانب الأمن السيبراني. في كثير من الأحيان تتم الاستعانة بالفريق الأزرق بشكل تلقائي أو قبل الاستعانة بالفريق الأحمر للتأكد من أن شبكات العميل آمنة قدر الإمكان قبل أن يقوم الفريق الأحمر باختبار الأنظمة.

المرجع: (CNSSI 4009-2015 )

مركز العمليات الأمنية مركز العمليات الأمنية هو موقع (وفريق) متخصص يتم من خلاله مراقبة البيانات المتعلقة بالأمان من أنظمة معلومات المؤسسة (على سبيل المثال، مواقع الإنترنت والتطبيقات وقواعد البيانات والخوادم والشبكات وأجهزة الكمبيوتر المكتبية والأجهزة الأخرى) وتقييمها واتخاذ إجراءات بشأنها. غالبا ما يكون مركز العمليات الأمنية متفرغ لرصد والتحقيق في والاستجابة لأي مؤشرات تفيد بوجود اختراق محتمل. يعمل مركز العمليات الأمنية بشكل وثيق مع إدارات أخرى داخل المؤسسة (على سبيل المثال، قسم الأمن السيبراني وفريق إدارة الحوادث ومالكي خدمات تقنية المعلومات) ويطلعهم على المعلومات الأمنية المجمعة. تسلسل الهجوم السيبراني مفهوم تصوري يستخدم لهيكلة هجوم سيبراني. الفريق الأبيض المجموعة المسؤولة عن ترتيب الاشتباك بين فريق أحمر من المهاجمين الوهميين وفريق أزرق من المدافعين الفعليين عن استخدام مؤسستهم لأنظمة المعلومات. ويعمل الفريق الأبيض كقاضي أثناء التمرين، ويفرض قواعد التمرين ويراقبه، ويسجل نقاط كل فريق، ويحل أي مشاكل قد تنشأ، ويتعامل مع جميع طلبات أو استفسارات المعلومات، ويضمن سير المنافسة بشكل عادل دون التسبب في مشاكل تشغيلية لمهمة المدافع. ويساعد الفريق الأبيض في وضع قواعد الاشتباك ومقاييس تقييم النتائج وإجراءات توفير الأمان التشغيلي للاشتباك. وعادة ما يتحمل الفريق الأبيض مسؤولية استخلاص الدروس المستفادة، وإجراء تقييم ما بعد الاختبار وإصدار النتائج.

المرجع: (CNSSI 4009-2015 )

الفريق الأخضر يتم توفير الفريق الأخضر من قبل الفريق السيبراني بالقطاع المالي في البنك المركزي. ويعين الفريق الأخضر مدير اختبار لكل اختبار من اختبارات محاكاة الهجمات السيبرانية. ويحتفظ الفريق الأخضر كذلك بقائمة قصيرة من مزودي خدمات محاكاة الهجمات السيبرانية المحتملين ويوفر استخبارات التهديدات التي تواجه القطاع المالي. مدير الاختبار مدير الاختبار هو المسؤول عن توجيه الفريق الأبيض من خلال تمرين محاكاة الهجمات السيبرانية. المخاطرة مقياس لمدى تعرض المؤسسة للتهديد بسبب ظرف أو حدث محتمل، وعادة ما تنتج عن: (1) الآثار السلبية التي قد تنشأ في حالة حدوث الظروف أو الحدث؛ و (2) احتمالية الحدوث. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية) برمجية الاستغلال جزء من التعليمات البرمجية أو أمر يهدف إلى تنفيذ أنشطة ضارة على النظام، من خلال الاستفادة من الثغرة الأمنية. الثغرة الأمنية ضعف في نظام المعلومات أو إجراءات أمان النظام أو وسائل الرقابة الداخلية أو التنفيذ التي يمكن استغلالها أو تشغيلها بواسطة مصدر تهديد. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية) اتفاقية عدم الإفصاح اتفاقية عدم الإفصاح استخبارات التهديدات استخبارات التهديدات هي معلومات قائمة على الأدلة، بما في ذلك السياق والآليات والمؤشرات والآثار والمشورة القابلة للتنفيذ، حول خطر ناشئ أو خطر قائم على الأصول، كما تساعدنا هذه المعلومات في اتخاذ قرارات حول كيفية التعامل مع التهديد بشكل فعال. (غارتنر-GARTNER) مزود أعمال محاكاة الهجمات السيبرانية مزود أعمال محاكاة الهجمات السيبرانية التوفر ضمان الوصول إلى المعلومات واستخدامها في الوقت المناسب وبشكل موثوق. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية) نيست (NIST) المعهد الوطني للمعايير والتكنولوجيا (الأمريكي) (www.nist.gov) حادثة حدث يعرّض أو يحتمل أن يعرّض للخطر سرية أو سلامة أو توافر نظام المعلومات أو المعلومات التي يعالجها النظام أو يخزنها أو ينقلها، أو يشكل انتهاكًا أو تهديدًا وشيكًا بانتهاك السياسات الأمنية أو الإجراءات الأمنية أو سياسات الاستخدام المقبول. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية) * حل اسم "البنك المركزي السعودي" محل اسم "مؤسسة النقد العربي السعودي" بموجب نظام البنك المركزي السعودي رقم(م/36) بتاريخ 1442/4/11هـ.