مبادئ استخبارات التهديدات السيبرانية

تصف مبادئ استخبارات التهديدات السيبرانية أفضل الممارسات التي تركز على إنتاج ومعالجة ونشر استخبارات التهديدات لتعزيز تحديد التهديدات السيبرانية ذات الصلة بالقطاع المالي في المملكة العربية السعودية والتخفيف من حدتها من خلال استخبارات التهديدات القابلة للتنفيذ.

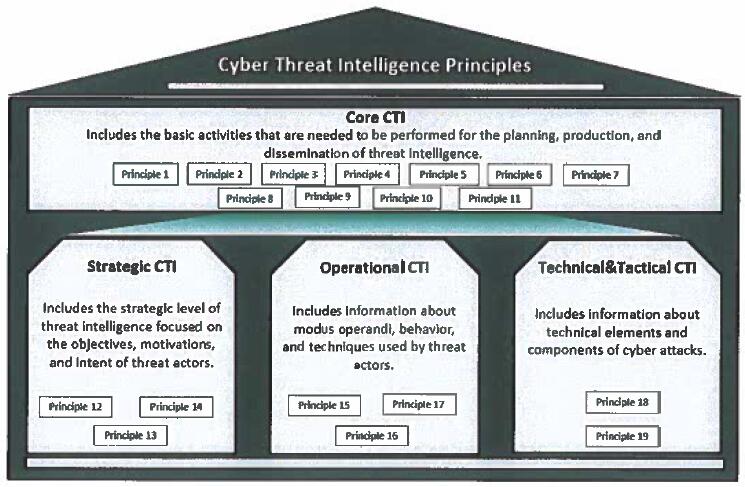

تم وضع هيكل الوثيقة بناءً على أنواع مختلفة من استخبارات التهديدات السيبرانية. إن المبادئ الواردة في كل قسم من الأقسام (الأساسية والاستراتيجية والتشغيلية والتقنية والتكتيكية) لها أغراض مختلفة تهدف إلى ممارسة شاملة لاستخبارات التهديدات السيبرانية. على وجه التحديد:

تُعد مبادئ استخبارات التهديدات السيبرانية الأساسية شرطًا أساسيًا لممارسة استخبارات التهديدات السيبرانية والإبلاغ بالأنواع الأخرى من استخبارات التهديدات السيبرانية. وهي تتضمن الأنشطة المطلوب تنفيذها لتخطيط وإنتاج ونشر استخبارات التهديدات السيبرانية.

تشتمل مبادئ استخبارات التهديدات السيبرانية الإستراتيجية ممارسة متخصصة لاستخبارات التهديدات السيبرانية حيث تضم الأنشطة المطلوب تنفيذها لتحديد الهدف والدوافع والنوايا للجهات الفاعلة في مجال التهديد.

تشتمل مبادئ استخبارات التهديدات السيبرانية التشغيلية ممارسة متخصصة لاستخبارات التهديدات السيبرانية حيث تضم الأنشطة المطلوب تنفيذها لتحديد طريقة العمل والسلوك والتقنيات المستخدمة من قبل جهات التهديد.

تشتمل مبادئ استخبارات التهديدات السيبرانية الفنية والتكتيكية على ممارسة متخصصة لاستخبارات التهديدات السيبرانية حيث تضم الأنشطة المطلوب تنفيذها لتحديد المكونات والمؤشرات الفنية للهجمات السيبرانية.

يجب أن تطبق المؤسسات المالية جميع المبادئ. إن اعتماد نهج تدريجي للتنفيذ الكامل للمبادئ أمر متروك لتقدير المؤسسات المالية. تنطبق المبادئ الواردة في هذه الوثيقة أيضًا على المؤسسات المالية التي تستعين بمصادر خارجية من أجل قدرات استخبارات التهديدات السيبرانية الخاصة بها.

تم تنظيم هذه الوثيقة في أربعة مجالات بما في ذلك استخبارات التهديدات السيبرانية الأساسية، واستخبارات التهديدات السيبرانية الإستراتيجية، واستخبارات التهديدات السيبرانية التشغيلية، واستخبارات التهديدات السيبرانية الفنية والتكتيكية كما هو مفصل في الرسم البياني أدناه:

شكل 1. مبادئ استخبارات التهديدات السيبرانية

المجال 1: مبادئ استخبارات التهديدات السيبرانية الأساسية

تضع مبادئ استخبارات التهديدات السيبرانية الأساسية خط أساس لتخطيط وجمع ومعالجة وتحليل ونشر استخبارات التهديدات السيبرانية استناداً إلى إطار عمل دورة حياة المعلومات الاستخباراتية.

يستند قسم مبادئ استخبارات التهديدات الأساسية إلى المراحل الرئيسية لدورة حياة المعلومات الاستخباراتية، بما في ذلك نشر استخبارات التهديدات والتحسين المستمر لقدرات وأداء المؤسسات المالية في مجال استخبارات التهديدات.

تسمح دورة حياة الاستخبارات لفرق الأمن بتحليل المعلومات وفهمها ومنعها والدفاع عن شبكاتهم من الهجمات السيبرانية. وهي العملية التي يتم من خلالها تحديد البيانات والمعلومات الأولية وجمعها وتحليلها. بعد ذلك، يتم تحويل البيانات والمعلومات الأولية إلى استخبارات لاستخدامها واتخاذ إجراءات بشأنها من قبل المؤسسات المالية. تتمثل دورة حياة الاستخبارات بشكل كامل في المبادئ الأساسية التالية.

المبدأ 1: تحديد الأدوار والمسؤوليات

يجب على المؤسسات المالية تحديد الأدوار والمسؤوليات داخل المؤسسة لإنتاج استخبارات التهديدات مع توقع إنشاء قدرة خاصة بها في مجال استخبارات التهديدات السيبرانية. ويجب أن يشمل ذلك فريقاً مخصصاً مسؤولاً عن إنتاج ونشر استخبارات التهديدات السيبرانية. إضافة إلى ذلك، يجب أن يكون فريق استخبارات التهديدات السيبرانية مدعوماً بموارد ماهرة مزودة بأدوات متطورة محددة الغرض وميزانية محددة. يجب على المؤسسات المالية تحديد قنوات الاتصال داخل المؤسسة بين فريق استخبارات التهديدات السيبرانية والفرق الأخرى، بما في ذلك مع أصحاب المصلحة (مثل فرق الأمن السيبراني وقادة الأعمال وفريق المخاطر، إلخ) ومع المؤسسات الخارجية.

المبدأ 2: تحديد متطلبات تخطيط وجمع استخبارات التهديدات

يجب على المؤسسات المالية وضع مجموعة من متطلبات استخبارات التهديدات لتوجيه جهود إنتاج الاستخبارات بكفاءة وتحديد ماهية الاستخبارات التي ينبغي إنتاجها لتلبية أهدافها الأمنية والتجارية. ولتحديد هذه المتطلبات، يجب على المؤسسات المالية تحديد نطاق التحليل (على سبيل المثال، التنظيمي والقطاعي والوطني، وما إلى ذلك) والنظر في مجالات التحليل المختلفة ذات الصلة بأولويات أعمالها (مثل التقنية، وجهات التهديد، وما إلى ذلك). إضافة إلى ذلك، يجب على المؤسسات المالية ضمان المراجعة الدورية للمتطلبات المحددة. ويتوفر المزيد من الشرح لمجالات التحليل في "الملحق ب. مجالات التحليل".

المبدأ 3: تحديد المصادر ذات الصلة والتحقق من صحتها

يجب على المؤسسات المالية اختيار المصادر بما يتماشى مع متطلبات استخبارات التهديدات المحددة. علاوة على ذلك، يجب على المؤسسات المالية تحديد نوع المصادر التي يجب استخدامها، وفهم المصادر التي من المحتمل أن تنتج المعلومات المطلوبة، والنظر في مجموعة كبيرة من المصادر المختلفة لتمكينها من بناء فهم شامل للتهديدات ذات الصلة بالقطاع المالي. إضافة إلى ذلك، يجب على المؤسسات المالية تقييم موثوقية وسمعة كل مصدر مع مراعاة معايير محددة. وتشمل هذه المعايير جودة المعلومات ودقتها، والتوقيت المناسب فيما يتعلق بالإبلاغ، والمعلومات التقنية المتضمنة، وشمولية تغذية التهديدات، ونوع المعلومات التي تتماشى مع متطلبات استخبارات التهديدات المحددة.

ويجب على المؤسسات المالية اختيار المصادر التي توفر معلومات ذات صلة بأعمالها وتتماشى مع متطلبات استخبارات التهديدات المحددة. ويمكن أن تكون هذه المصادر خارجية أو داخلية للمؤسسة. تتوفر أمثلة للمصادر الداخلية والخارجية في "الملحق ج. أنواع المصادر".

المبدأ 4: جمع البيانات من خلال مصادر الاستخبارات

يجب على المؤسسات المالية جمع البيانات من خلال مصادر استخباراتية مختلفة (مثل استخبارات المصادر المفتوحة والاستخبارات الفنية واستخبارات وسائل التواصل الاجتماعي والاستخبارات البشرية واستخبارات شبكة الإنترنت العميق وشبكة الإنترنت المظلم). وسيؤدي جمع المعلومات من مجموعة متنوعة من المصادر إلى إجراء تقييمات شاملة للتهديدات التي تواجهها المؤسسة. وتتوفر أمثلة على أنواع الاستخبارات في "الملحق د. أنواع الاستخبارات". ويجب اتباع إجراءات التشغيل القياسية المحددة لإجراء الاستخبارات على النحو المحدد في "الملحق و. إجراءات التشغيل القياسية للاستخبارات".

المبدأ 5: تحديد إجراءات التشغيل القياسية المحددة

يجب على المؤسسات المالية تحديد إجراءات تشغيل قياسية محددة عند إجراء أنواع محددة من الاستخبارات على النحو المفصل في "المبدأ 4: جمع البيانات من خلال مصادر الاستخبارات". ويجب على المؤسسات المالية وضع مجموعة من التعليمات للأفراد داخل المؤسسات لأداء استخبارات التهديدات السيبرانية لضمان الإجراءات الوظيفية، مع تقليل سوء الفهم والغموض في نفس الوقت. ويجب أن تكون إجراءات التشغيل الموحدة موجهة نحو التفاصيل وتوفر تعليمات خطوة بخطوة حول كيفية قيام المحللين داخل المؤسسات المالية باستكمال المهام والعمليات المتعلقة بـ استخبارات التهديدات السيبرانية. وتتوفر أمثلة على إجراءات التشغيل القياسية في "الملحق و. إجراءات التشغيل القياسية للاستخبارات".

المبدأ 6: معالجة المعلومات وتصنيفها

يجب على المؤسسات المالية معالجة وتصنيف الاستخبارات التي تم جمعها - إما يدوياً أو آلياً أو مزيجاً من الاثنين - من المصادر المختارة وتخزينها بشكل آمن. علاوة على ذلك، يجب على المؤسسات المالية الرجوع إلى "بروتوكولات اتصالات الأمن السيبراني الخاصة بالبنك المركزي" عند استخدام مخطط التصنيف حسب بروتوكول الإشارات الضوئية لجمع المعلومات ومعالجتها.

المبدأ 7: تحليل المعلومات

يجب على المؤسسات المالية تطبيق مجموعة متنوعة من الأساليب التحليلية الكمية والنوعية لتحليل أهمية المعلومات المعالجة وآثارها، وبالتالي إنتاج استخبارات قابلة للتنفيذ. وعلاوة على ذلك، ستقوم المؤسسات المالية بدمج وتحليل مختلف المعلومات التي يتم جمعها من مصادر متنوعة لتحديد الأنماط والاتجاهات والتطورات الجديدة ذات الصلة بالمؤسسة المالية.

ويجب على المؤسسات المالية اعتماد مناهج تحليلية ملائمة (على سبيل المثال: النهج التحليلي القائم على الفرضيات، و/أو التحليل، و/أو التحليلات المتناقضة) للتأكد من أن الاستخبارات المنتجة تلبي متطلبات الاستخبارات على النحو المحدد في "المبدأ 2: تحديد متطلبات استخبارات التهديد". وترد أمثلة على أنواع مختلفة من الأساليب التحليلية في "الملحق ز. النهج التحليلي".

المبدأ 8: مشاركة الاستخبارات

يجب على المؤسسات المالية وضع معايير مشاركة محددة لنشر استخبارات التهديدات. وتتوفر أمثلة على طرق تسليم استخبارات التهديدات في "الملحق هـ، طرق تسليم استخبارات التهديدات".

ويجب على المؤسسات المالية إرساء ممارسة لغوية متسقة ودقيقة في جميع أنحاء المؤسسة لضمان إمكانية تطبيق استخبارات التهديدات على نطاق واسع. ولإيصال استخبارات التهديدات بشكل واضح، ينبغي على المؤسسات المالية أن تعتمد على سبيل المثال على دليل الكتابة (مثل دليل أسلوب الإيكونوميست). كما يجب عليهم استخدام نظام "الاحتمالات التقديرية" أثناء الانخراط في التحليل على النحو المحدد في "نموذج استشارات التهديدات الصادر عن البنك المركزي".

ويجب على المؤسسات المالية نشر استخبارات التهديدات بطريقة فعالة ودقيقة وفي الوقت المناسب. ويجب تقديمها بطريقة واضحة وموجزة ومتسقة عند مشاركتها مع أصحاب المصلحة الداخليين المعنيين. وعند مشاركة الاستخبارات مع البنك المركزي، يجب على المؤسسات المالية تحديد الإجراءات التي تساعد على التحكم في نشر وتوزيع المعلومات المتعلقة بالتهديدات.

ويجب أن يتم تصنيف جميع المعلومات التي تنتجها المؤسسات المالية وفقًا لمخطط تصنيف بروتوكول الإشارات الضوئية وفقًا لـ "بروتوكولات اتصالات الأمن السيبراني الصادرة عن البنك المركزي".

المبدأ 9: تقديم استخبارات التهديدات القابلة للتنفيذ

يجب على المؤسسات المالية تنفيذ القرارات والإجراءات ذات الصلة بناءً على الاستخبارات التي تم إنتاجها للمساعدة في بناء مرونة القطاع المالي في المملكة العربية السعودية. ويجب على المؤسسات المالية أن تأخذ بعين الاعتبار ماهية الإجراءات اللازمة، ومن سيتخذ هذه الإجراءات، والإطار الزمني لتوقع الهجوم أو الرد عليه. واستنادًا إلى استخبارات التهديدات المتحصل عليها، يحب على المؤسسات المالية اتخاذ إجراءات أو تدابير التخفيف ذات الصلة من أجل تحسين البنية التحتية الدفاعية والقدرة على المرونة اعتمادًا على معرفتها بالتهديدات ذات الصلة (على سبيل المثال، معرفة التقنيات التي تعتمدها جهات التهديد على الشبكة يمكن أن تساعد المؤسسات المالية على تحديد أولويات ضوابط التخفيف).

ويجب أن يقوم فريق استخبارات التهديدات في المؤسسة المالية بمشاركة الاستخبارات ذات الصلة مع الإدارات الأخرى ذات الصلة مثل مركز العمليات الأمنية وتقنية المعلومات وما إلى ذلك، وينبغي أن تتم مشاركة هذه المعلومات وفقًا لـ "المبدأ 8: مشاركة الاستخبارات". ويجب على هذه الإدارات أيضًا مشاركة المعلومات التي تعتبر ذات صلة بقدرة استخبارات التهديدات السيبرانية حتى يتسنى تغذية تقييمات استخبارات التهديدات واستكمالها.

المبدأ 10: التحسين المستمر لأساليب الاستخبارات

يجب على المؤسسات المالية المحافظة باستمرار على إنتاج ومعالجة وتحليل ونشر استخبارات التهديدات وتحديثها وتحسينها بهدف زيادة نضج القطاع المالي في المملكة العربية السعودية بشكل مستمر. إضافةً إلى ذلك، يجب على المؤسسات المالية أيضًا تحديث متطلبات استخبارات التهديدات الحالية بانتظام استنادًا إلى الملاحظات الواردة من أصحاب المصلحة الداخليين والخارجيين، ومستخدمي استخبارات التهديدات، والتغيرات في الصناعة، والتطورات في مشهد التهديد السيبراني العالمي.

ويجب على المؤسسات المالية إجراء تحليل دوري للمعلومات المتعلقة بالتهديدات التي يتم جمعها والتحقق من ملاءمتها (على سبيل المثال من حيث الدافع والهدف وطريقة العمل والقدرة وما إلى ذلك) وفقًا للأصول والبيانات التي تتم معالجتها من قبلها. كما يجب على المؤسسات المالية النظر في الاستعانة بخدمات مزود متخصص في مجال استخبارات التهديدات، والذي يمكنه تقديم رؤى ذات صلة لاستكمال فهم المؤسسة الحالي للتهديدات.

يجب أن تنظر المؤسسات المالية في استخدام مؤشرات الأداء الرئيسية ومؤشرات المخاطر الرئيسية والأهداف والنتائج الرئيسية لقياس التقدم المحرز وتحديث ممارسات وبروتوكولات الاستخبارات بما يتماشى مع إجراءاتها الداخلية.

المبدأ 11: دمج استخبارات التهديدات السيبرانية

يجب على المؤسسات المالية النظر في دمج استخبارات تقنية المعلومات في تقييمات الوعي الظرفي واختبارات فريق محاكاة الاختراق بما يتماشى مع "إطار عمل محاكاة الهجمات السيبرانية الأخلاقية للمؤسسات المالية".

وسيساعد الدمج ضمن أنشطة الوعي الظرفي في بناء فهمًا استراتيجيًا للحوادث السيبرانية، على سبيل المثال، تحديد جهات التهديد، والاتجاهات في أنشطتها، وأهدافها. إضافةً إلى ذلك، سيوفر فهمًا تكتيكيًا للأحداث أو المواقف في الفضاء السيبراني وسيسهل اتخاذ القرارات الفعالة والكفؤة في أوقات الأزمات.

يجب على المؤسسات المالية أيضًا أن تأخذ في الاعتبار أن دمج استخبارات التهديدات السيبرانية في أنشطة تقييمات فريق محاكاة الاختراق من شأنه أن يساعد في الحصول على فهم أفضل لكيفية وصول المهاجمين السيبرانيين إلى الشبكات والبيانات الحساسة. ويمكن أن يساعد ذلك في التحقق من صحة الوضع الأمني للمؤسسة والمساعدة وفي وضع تحسينات العمليات في سياقها عبر تسليم المزيد من الاستخبارات حول المخاطر السيبرانية وتأثيرها المحتمل وخيارات المعالجة.

المجال 2: استخبارات التهديدات السيبرانية الاستراتيجية

بالنظر إلى الطبيعة المتغيرة لبيئة مشهد التهديدات، تسمح استخبارات التهديدات السيبرانية الاستراتيجية بمراقبة النظام البيئي السيبراني باستمرار ومنع التهديدات.

وتساعد استخبارات التهديدات السيبرانية الاستراتيجية على وجه التحديد في تحديد وفهم التهديدات التي يتعرض لها القطاع المالي. فهي توفر مستوى معلومات التهديد التي تركز على أهداف ودوافع ونوايا جهات التهديد السيبرانية، وتهدف استخبارات التهديدات السيبرانية الاستراتيجية إلى فحص الإسناد، والتحقيق في الدوافع الحقيقية والروابط بين الأحداث السيبرانية، وفهم النظام البيئي للقطاع المالي.

وتضمن مشهد التهديد معلومات عن جهات التهديد الأكثر صلة بالمؤسسات المالية، وخصائصها الرئيسية، والاتجاهات السيبرانية الرئيسية في القطاع المالي في جميع أنحاء العالم.

وتم توجيه هذه المعلومات إلى الإدارة التنفيذية ذات الصلة (مثل الرئيس التنفيذي لأمن المعلومات) الذي سيقوم بنقل المعلومات إلى الأطراف الأخرى ذات الصلة (مثل إدارة تقنية المعلومات وقادة الأعمال، وما إلى ذلك). تساعد تقنية استخبارات التهديدات السيبرانية الإستراتيجية في فهم المؤسسة للتهديدات السيبرانية الحالية، والتهديدات المستقبلية غير المعروفة، وجهات التهديد، وإسناد الهجمات. وهذا الفهم أمرًا أساسيًا لاتباع نهج استباقي للأمن السيبراني من أجل بناء مرونة القطاع المالي في المملكة العربية السعودية.

المبدأ 12: تحديد مشهد التهديدات السيبرانية

يجب على المؤسسات المالية أن تحدد مشهد التهديدات السيبرانية ذات الصلة بمؤسساتها وعملياتها، مع معلومات عن الأصول والتهديدات والمخاطر وجهات التهديد والاتجاهات المرصودة. ويشمل ذلك تحديد الأحداث التي يمكن أن تؤثر على مشهد التهديدات في القطاع المالي.

وعلاوة على ذلك، يجب على المؤسسات المالية تحديد جهات التهديد التي قد تنوي استهدافها، وخصائصها الرئيسية بما في ذلك مصدرها ونواياها ودوافعها وقدراتها. ويجب على المؤسسات المالية، بعد تحديد مشهد التهديدات التي تواجهها، إجراء تقييم للتهديدات التي تم تحديدها لتحديد الأولويات الأكثر صلة. إضافةً إلى ذلك، يجب على المؤسسات المالية أيضاً تحديد الاتجاهات السيبرانية الرئيسية التي من المرجح أن تؤثر على التطورات المستقبلية لمشهد التهديدات السيبرانية.

المبدأ 13: تحديد سيناريوهات الهجوم السيبراني الاستراتيجي

يجب أن تحدد المؤسسات المالية سيناريوهات الهجمات السيبرانية الاستراتيجية التي توفر تمثيلاً واقعياً للهجمات السيبرانية المحتملة ضدها. ويجب أن تشتمل هذه السيناريوهات على جهة تهديد أو أكثر، وتتناول هدفًا واحدًا أو أكثر، والتأثيرات المحتملة للسيناريوهات.

ولوضع سيناريوهات الهجمات السيبرانية الاستراتيجية، يجب على المؤسسات المالية تحديد أوجه التشابه في سمات جهات التهديد أو الحملات المهددة ضمن مشهد التهديدات المبين في "المبدأ 12: تحديد مشهد تهديد سيبراني" (على سبيل المثال، أسلوب مماثل، نوع هجوم مماثل، وما إلى ذلك). إضافةً إلى ذلك، يجب على المؤسسات المالية إجراء تقييمًا للسيناريوهات المحددة من أجل تحديد أولويات السيناريوهات الأكثر احتمالاً وتأثيراً، ويجب أن تتخذ الإجراءات التصحيحية ذات الصلة بناءً على التهديدات والسيناريوهات المحددة. ويجب تحديد دورية تقييم السيناريوهات المحددة من قبل المؤسسات المالية بناءً على عملياتها الداخلية الخاصة بها.

المبدأ 14: تفصيل طلبات الحصول على المعلومات وتقييمات التهديدات المخصصة

يجب أن تكون المؤسسات المالية قادرة على توفير، عند الطلب، معلومات مفصلة (مثل التهديدات السيبرانية والاتجاهات والأحداث والبرمجيات الخبيثة أو الأدوات) المتعلقة بالهجمات السيبرانية المحتملة التي يمكن أن تستهدفها. ويمكن أن تكون تلك المعلومات، على سبيل المثال، في صورة ملفات تعريفية عن جهات التهديد، أو ملفات تعريفية عن البلدان، أو تحليلات للبرمجيات الخبيثة أو الأدوات، أو دراسات الاتجاهات السيبرانية.

ويجب أن تكون المؤسسات المالية، استناداً إلى الاستخبارات التي يتم إنتاجها، قادرة على إجراء تقييمات مخصصة للتهديدات لتحديد مدى صلة التهديدات المحتملة ومستواها، فضلاً عن احتمالية وقوع هجمات.

ويتحمل الرئيس التنفيذي لأمن المعلومات مسؤولية التحقق من جودة المعلومات ومدى ملاءمتها. ويمكن أن تكون هذه المعلومات ذات أهمية خاصة للإدارة العليا والتنفيذية وأصحاب الأعمال ومالكي أصول المعلومات وغيرهم. وتتمتع هذه المعلومات بقيمة خاصة على سبيل المثال عند تحديد استراتيجيات العمل، أو التخطيط للتدخلات الأمنية، أو في أعقاب الحوادث السيبرانية الكبيرة في القطاع أو في الدولة.

المجال 3: استخبارات التهديدات السيبرانية التشغيلية

تساعد استخبارات التهديدات السيبرانية التشغيلية المؤسسات المالية على فهم طبيعة ونية وتوقيت هجوم معين، وتوفر نظرة ثاقبة لسلوك جهة التهديد على الشبكة.

كما أنه توفر معلومات مفصّلة حول سلوك وطريقة عمل جهات التهديد المستخدمة لتنفيذ الهجمات السيبرانية. وبشكل عام، يتم تصنيف هذه المعلومات عادةً في التكتيكات والتقنيات والإجراءات.

المبدأ 15: تحديد سلسلة الهجوم

يجب على المؤسسات المالية تحديد وتصنيف المراحل المختلفة للهجوم الذي تنفذه جهات التهديد استنادًا إلى المعايير أو الأطر الصناعية (مثل سلسلة القتل، وسلسلة القتل الموحدة، وما إلى ذلك). علاوة على ذلك، يجب على المؤسسات المالية تحليل المعلومات وطريقة عمل جهات التهديد بناءً على نهج منظم للهجمات (على سبيل المثال، يعتمد إطار عمل MITRE نسخة معدلة من سلسلة القتل الموحدة).

المبدأ 16: تحديد التكتيكات والتقنيات والإجراءات

يجب على المؤسسات المالية تحليل المعلومات التي تم جمعها من المصادر المتعلقة بجهات التهديد أو الأدوات أو البرمجيات الخبيثة ذات الصلة لتحديد التقنيات والتكتيكات والإجراءات ذات الصلة. إضافة إلى ذلك، ينبغي أن تعتمد المؤسسات المالية تصنيفاً للهجمات وتصنيفاً لهذه التكتيكات والتقنيات والإجراءات (مثل MITRE ATT&CK). واستناداً إلى التصنيف المحدد، يجب أن يقوموا بوضع ملفات تعريف لسلوكيات جهات التهديد وتحديد الأساليب التي تستخدمها جهات التهديد. كما يجب أن تعتمد المؤسسات المالية أيضاً على مؤشرات الاختراق لتحديد هذه التكتيكات والتقنيات والإجراءات.

المبدأ 17: تحديد البرمجيات الخبيثة والأدوات

يجب على المؤسسات المالية تحديد البرمجيات الخبيثة والأدوات أثناء الهجوم، بالإضافة إلى إجراء تصنيف عام لها لاستخدامها على المستوى المؤسسي (مثل حصان طروادة المصرفي، برمجيات الفدية، إلخ). ويمكن للمؤسسات المالية الحصول على معلومات بشأن الأنواع المختلفة من البرمجيات الخبيثة والأدوات التي تستخدمها جهات التهديد باستخدام مصادر مختلفة، مثل مؤشرات الاختراق وشبكة الإنترنت المظلمة، وشبكة الإنترنت العميقة، والاستخبارات مفتوحة المصدر، ومستودعات الشيفرات البرمجية، ومنصات مشاركة المعلومات، وما إلى ذلك.

المجال 4: استخبارات التهديدات السيبرانية الفنية والتكتيكية

توفر استخبارات التهديدات الفنية والتكتيكية معلومات فنية وتكتيكية عن هجمات محددة تنفذها جهات تهديد مثل مؤشرات الاختراق وقواعد يارا وغيرها.

ويتم جمع مؤشرات معلومات استخبارات التهديدات الفنية من الحملات النشطة والسابقة التي تم الحصول عليها من مصادر عامة و/أو المؤشرات الفنية التي تم جمعها داخل المؤسسة و/أو موجزات البيانات المقدمة من أطراف خارجية.

المبدأ 18: جمع مؤشرات الاختراق

يجب على المؤسسات المالية تحديد وجمع وتجميع مؤشرات الاختراق وتنفيذها في بنيتها التحتية الدفاعية. ويجب أن تكون المؤسسات المالية قادرة على جمع تفاصيل حول التنفيذ المحدد للبرمجيات الخبيثة والأدوات من أجل فهم كيفية احتمال تعرض المؤسسة للهجوم وتحديد ما إذا كانت آليات الكشف والتخفيف المناسبة موجودة أو ما إذا كانت هناك حاجة إلى تنفيذها. إضافةً إلى ذلك، ينبغي على المؤسسات المالية أن تأخذ بعين الاعتبار مختلف منصات ومصادر استخبارات التهديدات للحصول على هذه المعلومات الفنية.

المبدأ 19: مراقبة الثغرات الأمنية والإبلاغ عنها

يجب على المؤسسات المالية أن تراقب باستمرار الإعلانات عن الثغرات الأمنية الجديدة التي يتم اكتشافها، بالإضافة إلى ثغرات اليوم - صفر التي تستغلها جهات التهديد. ويجب عليهم الإبلاغ عن هذه الثغرات الأمنية إلى الأطراف المعنية داخل المؤسسة (مثل المسؤولين عن إدارة حزم التحديثات والإصلاحات). ويجب أن تتم هذه الاتصالات وفقًا للإجراءات الداخلية للمؤسسات المالية (مثل اتفاقية مستوى الخدمة ومؤشر الأداء الرئيسي).

ويجب على المؤسسة المالية اعتماد نهج قائم على المخاطر يربط بين قيمة الأصول وشدة الثغرات الأمنية ونشاط جهات التهديد من خلال استخدام معلومات وتحليلات التهديدات بهدف حساب تصنيف واقعي للمخاطر. ويجب استخدام هذا التصنيف لتحديد أولويات أنشطة الإصلاح. إضافةً إلى ذلك، يجب على المؤسسة المالية استخدام نهج قائم على المخاطر لتوظيف ضوابط التخفيف، مثل نظام منع التطفل عند عدم القدرة على تصحيح الثغرات الأمنية لتقليل مساحة الهجوم ومنع استغلال الثغرات الأمنية.