Book traversal links for Cyber Threat Intelligence Principles

مبادئ استخبارات التهديدات السيبرانية

| الرقم: 43065348 | التاريخ (م): 2022/2/27 | التاريخ (هـ): 1443/7/26 | الحالة: نافذ |

هذه النسخة مترجمة و قد يطرأ عليها تعديلات لاحقا. يجب الاستناد على التعليمات الواردة في الوثيقة الأصلية

تصف مبادئ استخبارات التهديدات السيبرانية أفضل الممارسات التي تركز على إنتاج ومعالجة ونشر استخبارات التهديدات لتعزيز تحديد التهديدات السيبرانية ذات الصلة بالقطاع المالي في المملكة العربية السعودية والتخفيف من حدتها من خلال استخبارات التهديدات القابلة للتنفيذ.

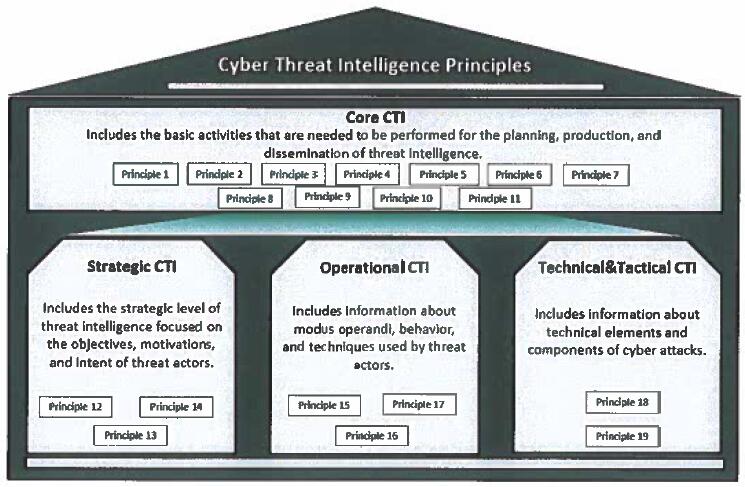

تم وضع هيكل الوثيقة بناءً على أنواع مختلفة من استخبارات التهديدات السيبرانية. إن المبادئ الواردة في كل قسم من الأقسام (الأساسية والاستراتيجية والتشغيلية والتقنية والتكتيكية) لها أغراض مختلفة تهدف إلى ممارسة شاملة لاستخبارات التهديدات السيبرانية. على وجه التحديد:

تُعد مبادئ استخبارات التهديدات السيبرانية الأساسية شرطًا أساسيًا لممارسة استخبارات التهديدات السيبرانية والإبلاغ بالأنواع الأخرى من استخبارات التهديدات السيبرانية. وهي تتضمن الأنشطة المطلوب تنفيذها لتخطيط وإنتاج ونشر استخبارات التهديدات السيبرانية.

تشتمل مبادئ استخبارات التهديدات السيبرانية الإستراتيجية ممارسة متخصصة لاستخبارات التهديدات السيبرانية حيث تضم الأنشطة المطلوب تنفيذها لتحديد الهدف والدوافع والنوايا للجهات الفاعلة في مجال التهديد.

تشتمل مبادئ استخبارات التهديدات السيبرانية التشغيلية ممارسة متخصصة لاستخبارات التهديدات السيبرانية حيث تضم الأنشطة المطلوب تنفيذها لتحديد طريقة العمل والسلوك والتقنيات المستخدمة من قبل جهات التهديد.

تشتمل مبادئ استخبارات التهديدات السيبرانية الفنية والتكتيكية على ممارسة متخصصة لاستخبارات التهديدات السيبرانية حيث تضم الأنشطة المطلوب تنفيذها لتحديد المكونات والمؤشرات الفنية للهجمات السيبرانية.

يجب أن تطبق المؤسسات المالية جميع المبادئ. إن اعتماد نهج تدريجي للتنفيذ الكامل للمبادئ أمر متروك لتقدير المؤسسات المالية. تنطبق المبادئ الواردة في هذه الوثيقة أيضًا على المؤسسات المالية التي تستعين بمصادر خارجية من أجل قدرات استخبارات التهديدات السيبرانية الخاصة بها.

تم تنظيم هذه الوثيقة في أربعة مجالات بما في ذلك استخبارات التهديدات السيبرانية الأساسية، واستخبارات التهديدات السيبرانية الإستراتيجية، واستخبارات التهديدات السيبرانية التشغيلية، واستخبارات التهديدات السيبرانية الفنية والتكتيكية كما هو مفصل في الرسم البياني أدناه:

شكل 1. مبادئ استخبارات التهديدات السيبرانية