2 معلومات أساسية

أصبحت الكثير من الحكومات والوكالات الوطنية والهيئات التنظيمية تنظر إلى حماية بنيتها التحتية الحيوية على المستوى الوطني أو على مستوى القطاع كإحدى الأولويات القصوى، حيث تضعها على أجندتها الوطنية للأمن السيبراني. ولاختبار المرونة السيبرانية للبنية التحتية الحيوية، تتبنى الحكومات والوكالات والهيئات التنظيمية بشكل متزايد أسلوب محاكاة الاختراق. وتستند أساليب محاكاة الهجمات السيبرانية بشكل عام إلى إطار يحدد كيفية إجراء اختبارات محاكاة الهجمات السيبرانية وسُبل تحديد المؤسسات التي يمكن أن تكون جزءاً من البنية التحتية الرئيسية أو الأساسية، ودورية هذه الاختبارات وتكرار تنفيذها داخل المؤسسة.

وتقوم المؤسسة في اختبار محاكاة الهجمات السيبرانية بإجراء 'محاكاة' لهجوم سيبراني حقيقي. ويقوم مزود أعمال محاكاة الهجمات السيبرانية، الذي يتكون من قراصنة أخلاقيين معتمدين وذوي خبرة، بتنفيذ/محاكاة الهجمات السيبرانية بناءً على استخبارات التهديدات المتاحة وسيناريوهات الهجوم، والتي تهدف إلى اختبار المرونة السيبرانية للمؤسسة.

ويتم تصميم الهجمات السيبرانية واختبارها بشكل حذر، بحيث تحاكي ما يقوم به المهاجم الحقيقي باستخدام أسلوبهم في تنفيذ الهجمات، بدءاً من أنشطة الاستطلاع حتى الاختراق الفعلي للأصل (للأصول) المعلوماتية الحرجة. ويتم تنفيذ واختبار محاكاة هذه الخطوات (عملية الهجوم) أثناء اختبار محاكاة الهجمات السيبرانية وهو ما يعطي المؤسسة رؤى حيوية معمقة حول مرونة المؤسسة ضد الهجمات السيبرانية.

1.2. أصحاب المصلحة

يضطلع أصحاب المصلحة في عمليات محاكاة الهجمات السيبرانية بأدوار مختلفة ومسؤوليات مقابلة لتلك الأدوار. وبغض النظر عن دور كل منهم، من المهم أن يعلم المشاركين أن جميع الاختبارات تتم في بيئة خاضعة للرقابة وأن هناك بروتوكول اتصال متفق عليه لتبادل المعلومات بين أصحاب المصلحة. أصحاب المصلحة المعنيين هم:

- إدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي التابعة للبنك المركزي – هي السلطة التي أُسندت إليها المسؤولية الرئيسية للإشراف على ممارسة محاكاة الهجمات السيبرانية.

- المؤسسة المالية - كل مؤسسة مالية عاملة ضمن القطاع المالي في المملكة العربية السعودية وتخضع لرقابة البنك المركزي.

- مركز العمليات الأمنية - المركز الموجود في المؤسسة المالية، والذي سيخضع لاختبار محاكاة الهجمات السيبرانية.

- مزود أعمال محاكاة الهجمات السيبرانية - طرف خارجي معتمد، يتم اختياره لأداء تمرين محاكاة الهجمات السيبرانية وتوفير استخبارات التهديدات المطلوبة على المستوى الوطني و على مستوى القطاع لتحديد السيناريوهات.

- اللجان المتاحة التابعة للمؤسسات المالية (مثل: اللجنة المصرفية لأمن المعلومات) - يمكن في هذه اللجنة مشاركة النتائج ذات الصلة لاختبارات محاكاة الاختراق المنفذة والدروس المستفادة واستخبارات التهديدات، بصورة منقحة باستخدام بروتوكول الاتصال المتفق عليه وذلك لدعم زيادة المرونة السيبرانية الشاملة للقطاع (المالي).

2.2 الفرق المطلوبة

لتنفيذ تمرين محاكاة الهجمات السيبرانية، يجب إنشاء الفرق التالية:

الفريق الأخضر

توفر إدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي التابعة للبنك المركزي الفريق الأخضر. ويعين الفريق الأخضر مدير اختبار لكل اختبار من اختبارات محاكاة الهجمات السيبرانية. ويكون مدير الاختبار مسؤولا عن توجيه ودعم الفريق الأبيض من خلال تمرين محاكاة الهجمات السيبرانية. ويوافق الفريق الأخضر على اختيار مزود أعمال محاكاة الهجمات السيبرانية ويوفر - عند الحاجة - معلومات استخباراتية إضافية أو محددة عن التهديدات التي تواجه القطاع المالي.

الفريق الأبيض

يتم تعيين الفريق الأبيض (بما في ذلك قائد الفريق الأبيض) من المؤسسة المالية، ليكون مسؤولاً عن تنفيذ محاكاة الهجمات السيبرانية في ظروف خاضعة للرقابة. ويتألف الفريق الأبيض من مجموعة مختارة من خبراء الأمن والأعمال، بحيث يكونوا دون غيرهم داخل المؤسسة على علم باختبار محاكاة الهجمات السيبرانية، ويكونوا بمثابة نقاط الاتصال الرئيسية؛ مثال على أحد أعضاء الفريق: الرئيس التنفيذي لأمن المعلومات. ويقوم أعضاء الفريق بمراقبة الاختبار ويتدخلون عند الضرورة؛ على سبيل المثال عندما يكون من المحتمل أن يتسبب أو تسبب بالفعل الاختبار أو نتائجه في تداعيات كبيرة أو اختراق فعلي أو انقطاع للخدمة.

ويجب ألا يزيد إجمالي عدد الموظفين المشاركين في الاختبار عن خمسة (5) أشخاص لتجنب انتشار خبر إجراء محاكاة الهجوم السيبراني المزمع تنفيذه، ومن ثم تقل فعالية التمرين أو يصبح معيباً.الفريق الأزرق

فريق مراقبة الأمن السيبراني التابع للمؤسسة المالية (مثل مركز العمليات الأمنية)، ويتولى مراقبة وتحليل التنبيهات والأحداث الأمنية لتحديد الخروقات أو العيوب الأمنية. وتتضمن مهمة الفريق الأزرق اكتشاف الأنشطة الخبيثة (للفريق الأحمر) واتباع إجراءات الاستجابة للحوادث المتفق عليها لحظة اكتشاف الحادث. ويجب إخفاء الاختبار عن الفريق الأزرق الذي يتوقع منه اتباع إجراءاته التشغيلية القياسية من أجل محاكاة الهجوم الفعلي.

الفريق الأحمر

الفريق الأحمر، هو الطرف الثالث الذي يتم اختياره لتنفيذ سيناريوهات الهجوم؛ ويتكون الفريق الأحمر من متخصصين معتمدين وذوي خبرة. ويعمل الفريق الأحمر مع الفريق الأخضر والفريق الأبيض لوضع التهديدات المحتملة وسيناريوهات الهجوم. ويكون مزود أعمال محاكاة الهجمات السيبرانية مسؤول أيضاً عن توفير أحدث استخبارات التهديدات التي يواجهها القطاع المالي لضمان مستوى تأكيد معين يفيد باختبار المؤسسة المالية وفقاً لأحدث الهجمات السيبرانية المعروفة (المتطورة).

يرجى الرجوع إلى الملحق (أ): متطلبات مزود أعمال محاكاة الهجمات السيبرانية، لمزيد من التفاصيل حول متطلبات مزود أعمال محاكاة الهجمات السيبرانية.

3.2. اختبار الاختراق مقابل محاكاة الهجمات السيبرانية

يوجد فرق كبير بين تمرين محاكاة الهجمات السيبرانية واختبار الاختراق. حيث يركز تمرين محاكاة الهجمات السيبرانية على اختبار المرونة السيبرانية للمؤسسة، أما اختبار الاختراق، فغالبا ما يقتصر نطاق الاختبار على أحد التطبيقات أو النظام، بقصد الاختبار الشامل لأمان هذا التطبيق أو النظام.

ويختلف الهدف العام لتمرين محاكاة الهجمات السيبرانية عن أهداف اختبار الاختراق. حيث يتمثل الهدف من تمرين محاكاة الهجمات السيبرانية في الاختبار (بشكل مستقل) المرونة السيبرانية الشاملة للمؤسسة المالية. ويتم تحقيق ذلك من خلال اختبار ضوابط الأمن السيبراني المنفذة، إلى جانب قدرات الكشف والاستجابة.

أما الهدف الثانوي فيتمثل في مشاركة الدروس المستفادة مع المؤسسات المالية في القطاع المالي، لتعزيز المرونة السيبرانية الشاملة على مستوى القطاع.

اختبار الاختراق مقابل محاكاة الهجمات السيبرانية التعرف على الثغرات الأمنية الهدف اختبار المرونة أمام الهجمات الحقيقية مجموعة فرعية محددة مسبقاً النطاق مسارات وصول واقعية التركيز على الضوابط الوقائية الضوابط المختبرة التركيز على الكشف والاستجابة التركيز على الكفاءة طريقة الاختبار التركيز على المحاكاة الواقعية تحديد الأهداف والتعرف على الثغرات الأمنية واستغلال الثغرات الأمنية تقنيات الاختبار التكتيكات والأساليب والإجراءات محدودة جدا ما بعد استغلال الثغرات الأمنية التركيز المكثف على الأصول أو الوظائف الحيوية أجزاء من دورة حياة التطوير تكرار تمرين دوري الشكل (1) الفرق بين اختبار الاختراق ومحاكاة الهجمات السيبرانية

4.2. منهجية تسلسل الهجوم السيبراني

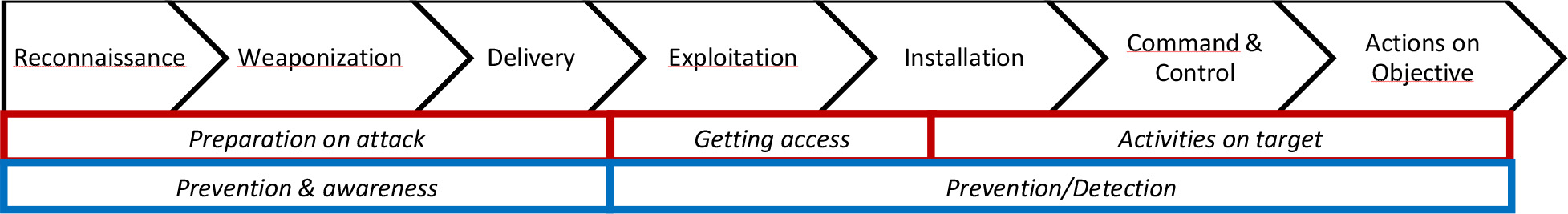

يقدم تسلسل الهجوم السيبراني1 نموذجاً تصورياً لوصف الهجوم. ويشير مصطلح "تسلسل" إلى العملية الشاملة التي يتبناها المهاجم.

ويوفر تسلسل الهجوم السيبراني رؤية معمقة حول كيفية تنفيذ الهجوم والأدوات والأساليب المختلفة المستخدمة في كل مرحلة. ولتقليل خطر وقوع الهجوم بنجاح، يجب النظر في اتخاذ تدابير دفاعية (ومنها، التدابير الوقائية والكشفية وتدابير الاستجابة والتدابير التصحيحية) لكل خطوة من خطوات تسلسل الهجوم لتقليل احتمالية الاختراق وتحسين مرونة المؤسسة المالية.

وتوضح المراحل السبع (7) التالية خطوات الهجوم السيبراني المتقدم في تسلسل الهجوم السيبراني:

يشير الشكل (2) إلى سبع مراحل من الهجوم السيبراني، ويوضح المهام الرئيسية للفريق الأحمر والفريق الأزرق

1. الاستطلاع:

المرحلة الأولى هي مرحلة اختيار الهدف وجمع المعلومات عنه لتحديد أساليب الهجوم. وتحدث هذه المرحلة قبل تنفيذ الهجوم. ومن أمثلة المعلومات المفيدة: الأسماء وأرقام الهواتف وعناوين البريد الإلكتروني والوظائف والموضوعات الخاصة أو المهنية التي تهم الموظفين على الإنترنت والمعلومات المنشورة حول البرنامج الذي تستخدمه المؤسسة.

2. التسلح:

يقوم المهاجم بإنشاء الحمولة الخبيثة/الملف الضار لهدف معين بناءً على المعلومات التي حصل عليها أثناء مرحلة الاستطلاع. وقد يأتي الهجوم بأشكال مختلفة بحسب قدرات المهاجم الإبداعية ومجموعة الدفاعات المتاحة ونقاط الضعف المحتملة.

3. التوصيل:

يتم إرسال الهجوم المصمم إلى الضحايا باستخدام وسائل مختلفة، ومنها: البريد الإلكتروني (المرفقات) أو التصيد الإلكتروني أو مواقع الإنترنت أو الأجهزة المادية أو الهندسة الاجتماعية.

4. الاستغلال:

ينتج عن تفعيل أو تنشيط الحمولة الخبيثة/الملف الضار (أي البرامج الضارة) اختراق نظام الهدف وشبكته بنجاح. ويحد هجوم البرمجيات الخبيثة الذي يتم بشكل تدريجي من إمكانية كشفه. وتتواصل البرمجيات الخبيثة مرة أخرى مع المهاجم عبر قناة آمنة، مما يحد من فرصة الاكتشاف. وعادة ما يستخدم المهاجمون الأساليب الشائعة وتنسيقات الملفات لتسليم الملفات التنفيذية للبرمجيات الخبيثة (مثل ملفات ميكروسوفت أوفيس وملفات بي دي إف ومواقع الإنترنت الضارة ورسائل التصيد الإلكتروني والوسائط القابلة للإزالة).

5. التثبيت:

التثبيت الفعلي للحمولة الخبيثة/الملف الضار أو البرنامج الذي يدعم المهاجم. لضمان استمرار البرمجيات الخبيثة والباب الخلفي (الأبواب الخلفية) في عملها، يمكن للمهاجمين تثبيت برمجيات خبيثة إضافية أو أدوات برامج ضارة لضمان استمرار الهجوم إذا تم تعطيل النظام الذي تم اختراقه في البداية أو البرامج الضارة النشطة.

6. القيادة والسيطرة:

عادة ما يتصل النظام المخترق بالمهاجم، لإنشاء ما يسمى بقناة القيادة والتحكم، والتي تسمح بالتحكم عن بعد في البرمجيات الخبيثة. وخصوصا في البرمجيات الخبيثة المستخدمة في التهديد المستمر المتقدم، سيتحكم المهاجم في البرامج الضارة ويستكشف الشبكة باستخدام هذا النوع من الوصول عن بُعد.

7. الإجراءات المتعلقة بالهدف:

بعد إنجاز المهاجم لمهام الاختراق أو تحقيق أهدافه، سيحاول المهاجم إخفاء الأدلة والآثار الرقمية باستخدام أساليب مختلفة، مثل تسرب البيانات، أو يقوم باستخدام النظام المخترق كنقطة انطلاق للانتقال إلى أنظمة أخرى في الشبكة (من خلال التحرك الجانبي)، للبحث عن أصول أو أهداف أخرى عالية القيمة.

1 قام علماء الحاسب الآلي في شركة لوكهيد مارتن بتطوير ووصف إطار عمل "سلسلة منع التسلل" للدفاع عن شبكات الكمبيوتر في عام 2011.

5.2 استخبارات التهديدات

سيقوم مزود (مزودو) أعمال محاكاة الهجمات السيبرانية بتوفير بيئة استخبارات التهديدات التي تناسب القطاع المالي السعودي أو إحدى المؤسسات المالية. ويمكن إثراء هذه البيئة بالاستفادة من المدخلات المقدمة من البنك المركزي (ومنها إدارة الإشراف على مخاطر تقنية المعلومات بالقطاع المالي، أو الفريق الأخضر)، والفريق الأبيض، والهيئات الحكومية المختلفة. ويجب على مزودي محاكاة الهجمات السيبرانية تقديم آخر ما لديهم من استخبارات التهديدات التي يواجهها القطاع المالي لضمان مستوى تأكيد معين يفيد باختبار المؤسسة المالية وفقاً لأحدث الهجمات السيبرانية المعروفة (المتطورة).

6.2 نظرة عامة على المراحل

يتكون إطار عمل محاكاة الهجمات السيبرانية الأخلاقية في المؤسسات المالية السعودية من أربع مراحل. وتقدم الفصول ذات الصلة من هذا الإطار وصفاً مفصلاً لكل مرحلة.

لمزيد من التفاصيل والتعاريف المتعلقة بهذا الإطار يرجى الرجوع إلى الملحق (ج) قائمة المصطلحات.