Book traversal links for Cyber Resilience Fundamental Requirements (CRFR)

المتطلبات الأساسية للمرونة السيبرانية (CRFR)

الرقم: NA التاريخ (م): 2022/1/1 | التاريخ (هـ): 1443/5/28 الحالة: نافذ هذه النسخة مترجمة و قد يطرأ عليها تعديلات لاحقا. يجب الاستناد على التعليمات الواردة في الوثيقة الأصلية

1. المقدمة

ترتفع توقعات المجتمع الحديث بخصوص إتاحة تجربة عملاء خالية من العيوب وتوافر الخدمات بشكل مستمر، والحماية الفعالة للبيانات الحساسة. وتُعد أصول المعلومات والخدمات المالية عبر الإنترنت الآن ذات أهمية بالغة لجميع المؤسسات العامة والخاصة والمجتمع الأوسع نطاقاً. حيث إن هذه الخدمات أساسية للاقتصاد العالمي والوطني، وحيوية للابتكار الرقمي ومهمة للأمن القومي الأوسع. وتؤكد هذه الأهمية على ضرورة حماية البيانات الحساسة والمعاملات وتوافر الخدمات وبالتالي ضمان الثقة في القطاع المالي السعودي.

ولم تشهد العديد من الصناعات مثل هذه الزيادة الكبيرة في الابتكار مثل التقنية المالية. وعلى مدار العقد الماضي، كانت هناك زيادة في عدد المنتجات والخدمات التي وصلت إلى السوق خلال العقد الماضي والتي تقدم بالفعل فوائد كبيرة للمستهلكين والمؤسسات المالية. ومع ذلك، فإن الاستخدام المتزايد للتقنيات الناشئة يجلب معه أيضًا مخاطر المرونة السيبرانية والتي قد تؤثر على الاستقرار المالي لمنظومة القطاع المالي.

في نوفمبر 2019، وضع البنك المركزي الإطار التنظيمي للبيئة التجريبية التشريعية من أجل فهم وتقييم تأثير التقنيات الجديدة في سوق الخدمات المالية في المملكة العربية السعودية، وكذلك للمساعدة في تحويل السوق السعودية إلى مركز مالي ذكي. حيث صمم البنك المركزي بيئة تجريبية تشريعية ترحب بالشركات المحلية والدولية الراغبة في اختبار حلول رقمية جديدة في بيئة "حية" بهدف نشرها في المملكة العربية السعودية في المستقبل.

وضع البنك المركزي المتطلبات الأساسية للمرونة السيبرانية (يشار إليها هنا باسم "المتطلبات الأساسية")، وهي مخصصة تحديدًا للكيانات التي تم تأسيسها حديثاً والتي لا تزال في المراحل الأولى من عملياتها في القطاع المالي في المملكة العربية السعودية.

1.1 الهدف

تهدف المتطلبات الأساسية إلى دعم المؤسسات المالية في تحقيق التزاماتها نظرًا لما قد تواجهه من قيود أو تحديات في مواردها المتاحة، لا سيما فيما يلي:

- إدارة مجموعة موسعة من مخاطر الأمن المرونة السيبرانية ذات الصلة بالقطاع المالي في المملكة العربية السعودية والتخفيف منها؛

- تركيز الموارد على مجموعة أساسية من الضوابط بهدف توفير الحماية الفعالة للأصول المعلوماتية. ولتحقيق هذا الهدف، توفر المتطلبات الأساسية ما يلي:

- تحديد مجموعة الضوابط الأساسية وذات الأولوية للأمن والمرونة السيبرانية؛

- تحديد الهيكل والمحتوى بما يتماشى مع الأدلة التنظيمية الأخرى الصادرة عن البنك المركزي، مثل الدليل التنظيمي لأمن المعلومات (المشار إليه بـاسم "CSF") والدليل التنظيمي لإدارة استمرارية الأعمال (المشار إليه هنا بـاسم " BCMF)"، والتي يتعين على المؤسسات المالية الالتزام بها مستقبلاً في حال الترخيص.

2.1 التطبيق

ينطبق دليل "المتطلبات الأساسية" للمرونة السيبرانية على المؤسسات المالية التي تنوي التأهل للبيئة التجريبية التشريعية الخاصة بالبنك المركزي و/أو المؤسسات التي تسعى للحصول على ترخيص للعمل في المملكة. وتُعد "المتطلبات الأساسية" بمثابة حافز لتمكين المؤسسات من الالتزام بالحد الأدنى من متطلبات البنك المركزي المعنية بالمرونة السيبرانية. ولا ينبغي التعامل مع "المتطلبات الأساسية" كبديل عن الأدلة التنظيمية الخاصة بالبنك المركزي مثل الدليل التنظيمي لأمن المعلومات في القطاع المالي والدليل التنظيمي لإدارة استمرارية الأعمال، حيث يتعين على المؤسسات الالتزام بجميع المتطلبات التنظيمية ذات العلاقة الصادرة عن البنك المركزي بعد قرار الترخيص. كما ينبغي مراعات المتطلبات المنصوص عليها في الدليل التنظيمي للبيئة التجريبية التشريعية في البنك المركزي.

3.1 المسؤوليات

دليل المتطلبات الأساسية للمرونة السيبرانية صادر عن البنك المركزي السعودي، والبنك هو الجهة المالكة للدليل والمسؤول عن تحديثه بصفة دورية.

4.1 الامتثال

يحتفظ البنك المركزي بحق رفض طلب الجهة بالخروج من البيئة التجريبية والترخيص في حالة عدم مقدرتها على إثبات تحقيق الالتزام بالمتطلبات الأساسية للمرونة السيبرانية.

5.1 التفسير

للبنك المركزي وحدة مسؤولية تفسير ما يرد فيها من مبادئ ومتطلبات إن لزم الأمر، وذلك بصفته الجهة المالكة للمتطلبات الأساسية.

6.1 الجمهور المستهدف

تعد المتطلبات الأساسية مخصصة للإدارة العليا والتنفيذية، وإدارات الأعمال، وإدارة الأصول المعلوماتية ورؤساء الأمن السيبراني والمسؤولين عن تحديد وتنفيذ ومراجعة ضوابط الأمن والمرونة السيبرانية في المؤسسات المالية.

7.1 المراجعة والتحديثات والمحافظة

للبنك المركزي مراجعة المتطلبات الأساسية بشكل دوري لتقييم مدى انطباقها ضمن سياق القطاع المالي في المملكة والمؤسسات المالية المستهدفة بتطبيقها. وللبنك المركزي تحديث المتطلبات الأساسية بناءً على نتائج المراجعة في حال لزم الأمر.

يتم ضبط الإصدارات للحفاظ على المتطلبات الأساسية. وعند إجراء أي تغييرات، للبنك المركزي إلغاء الإصدار السابق وإصدار التحديث وإبلاغ الجهات المعنية. وسيتم الإشارة بوضوح إلى التغييرات في المتطلبات الأساسية.

8.1 دليل القراءة

يتم تنظيم المتطلبات الأساسية على النحو التالي:

- يتضمن الفصل الثاني شرح هيكل المتطلبات الأساسية وتقديم إرشادات حول كيفية تطبيق المتطلبات الأساسية؛

- يتضمن الفصل الثالث شرح مجالات الأمن السيبراني والمرونة بما في ذلك متطلبات الضوابط.

2 هيكل المتطلبات الأساسية والمميزات

2.1 الهيكل

تتمحور المتطلبات الأساسية حول أربعة مجالات تشمل ما يلي:

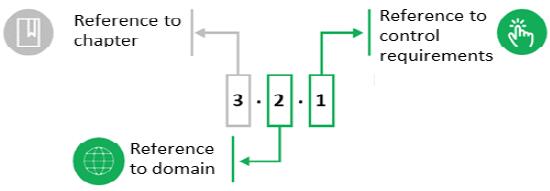

تم ترقيم متطلبات التحكم ترقيمًا فريدًا في جميع أنحاء المتطلبات الأساسية. يتم ترقيم متطلبات التحكم وفق نظام الترقيم التالي:

الشكل 1. نظام ترقيم متطلبات التحكم

يوضح الشكل أدناه الهيكل العام للمتطلبات الأساسية ويشير إلى مجالات الأمن السيبراني والمرونة:

المتطلبات الأساسية للصمود السيبراني قيادة وحوكمة الأمن السيبراني عمليات تقنية الأمن السيبراني المرونة

الشكل 3. مجالات المتطلبات الأساسية

2.2 النهج القائم على المخاطر

ترتبط المجالات ومتطلبات الضوابط الواردة في المتطلبات الأساسية بمنهجية المخاطر وتهدف إلى تزويد المؤسسات المالية بالتوجيهات الأساسية حول كيفية التخفيف من المخاطر الأكثر شيوعًا، وتجنب ما قد يعيق الابتكار ونمو الأعمال من أعباء مفرطة.

ومن هذا المنظور، فإن المتطلبات الأساسية تتضمن الحد الأدنى من المتطلبات اللازمة لتحقيق الأمن والمرونة السيبرانية بالنسبة في المؤسسات المالية ضمن نطاق التطبيق. كما يتعين على المؤسسات المالية إجراء التقييمات الذاتية للمخاطر لمراقبة التطورات في مشهد التهديدات المرتبطة بالأمن والمرونة السيبرانية، والعمل على تحديد المخاطر الجديدة والمتطورة، وتقييم أثرها المحتمل، وتطبيق ما يتطلب من ضوابط وإجراءات إضافية لما يرد في المتطلبات الأساسية لتعزيز الأمن والمرونة السيبرانية وبما يتماشى مع مستوى قبول المخاطر لدى المؤسسة المالية.

3.2 التقييم الذاتي للمؤسسات المالية والتدقيق من قبل البنك المركزي السعودي

يتعين على المؤسسات المالية إجراء تقييم ذاتي بشكل دوري حيال التزامها بتطبيق المتطلبات الواردة في الدليل ووفق الاستبيان المعد لذلك، ومشاركة نسخة من نتائج التقييمات إلى البنك المركزي السعودي. كما أن للبنك المركزي السعودي حق مراجعة نتائج التقييم الذاتي والتحقق من مدى الالتزام بالمتطلبات.

3 متطلبات الضابط

1.3 قيادة وحوكمة الأمن السيبراني

معرّف التحكم وصف متطلبات التحكم 1.1.3. يجب على المؤسسات المالية وضع هيكلاً قويًا لحوكمة الأمن السيبراني مدعومًا بالموارد المناسبة للإشراف على النهج العام للأمن السيبراني والتحكم فيه.

2.1.3 يجب على المؤسسة المالية تحديد واعتماد وتطبيق ونشر سياسات وإجراءات الأمن السيبراني مدعومةً بمعايير أمنية مفصلة (مثل معايير كلمة المرور، ومعايير جدار الحماية).

3.1.3. يجب على المؤسسة المالية مراجعة وتحديث سياسات وإجراءات ومعايير الأمن السيبراني بشكل دوري مع الأخذ بعين الاعتبار التطورات في التهديدات السيبرانية.

4.1.3 يجب على المؤسسة المالية دمج متطلبات الأمن السيبراني ضمن النموذج التشغيلي لأعمالها الجديد و/أو القائم، وأن تشمل المتطلبات ما يلي:

أ.

تقييم مخاطر الأمن السيبراني والاحتيال التي قد تنطبق على النموذج التشغيلي لأعمالها؛

ب.

اعتماد وتقييم تدابير الأمن السيبراني للحماية من الهجمات (مثل سرقة النماذج، والمدخلات الضارة، وتسميم البيانات)

5.1.3 يجب على المؤسسة المالية وضع وتطبيق سياسة قوية لكلمات المرور الخاصة بوصول المستخدمين إلى أصولها المعلوماتية، بما يشمل:

أ.

تغيير كلمة المرور عند تسجيل الدخول لأول مرة، والحد الأدنى لطول كلمة المرور وتاريخها ومستوى تعقيدها؛

ب.

حجب الوصول بعد ثلاثة محاولات متتالية بكلمات مرور غير صحيحة؛ و

ج.

استخدام تقنيات منع التخزين المؤقت.

6.1.3

يجب على المؤسسة المالية إجراء تقييمات شاملة لمخاطر تقنية المعلومات والأمن السيبراني متضمنةً (البنى التحتية، والشبكة، والتطبيقات، والأنظمة) والضوابط المطبقة لمعالجة المخاطر المحددة. ويجب توثيق المخاطر التي تم تحديدها في سجل مركزي ومراقبتها ومراجعتها بشكل دوري.

راجع إطار (أطر) عمل البنك المركزي الأخرى

2.3 عمليات وتقنية الأمن السيبراني

معرّف التحكم

وصف متطلبات التحكم 1.2.3

يجب على المؤسسة المالية وضع إجراءات إدارة هويات الدخول والصلاحيات لتنظيم عمليات الوصول المنطقي إلى الأصول المعلوماتية وفق مبدئ الحاجة.

2.2.3

يجب على المؤسسة المالية وضع إجراءات إدارة التغيير لضمان تصنيف التغييرات على أصولها المعلوماتية واختبارها واعتمادها قبل تطبيقها في بيئات الإنتاج. وأن تتضمن إجراءات إدارة التغيير متطلبات الأمن السيبراني للتحكم في التغييرات على الأصول المعلوماتية.

3.2.3.

يجب على المؤسسة المالية إعداد والمحافظة على بنية شبكة آمنة مع مراعاة ما يلي:

أ.

تجزئة الشبكات، وفقًا لوظائف الخدمات، واعتماد نظم أمن الشبكة (مثل جدران الحماية) للتحكم في حركة المرور بين أجزاءالشبكة؛و

ب.

التوفر.

4.2.3

يجب على المؤسسات المالية اعتماد خوارزميات تشفير آمنة وقوية، والتأكد من تشفير اتصالات التطبيق والخادم باستخدام بروتوكولات آمنة.

5.2.3

يجب على المؤسسة المالية إجراء تقييمات دورية وشاملة للثغرات الأمنية وأن تغطي كلاً من التطبيقات والبنى التحتية في البيئة التقنية للمؤسسة المالية.

6.2.3

يجب على المؤسسة المالية إجراء اختبار الاختراق مرتين في السنة كحد أدنى أو بعد حدوث تغيير كبير/حساس لتقييم قدارتها الدفاعية في مجال الأمن السيبراني بشكل شامل.

7.2.3

يجب على المؤسسة المالية التأكد من اختبار حزم التحديثات والإصلاحات الأمنية الحديثة للتطبيقات والبنى التحتية، وتثبيتها في الوقت المناسب لتجنب مخاطر الاختراقات الأمنية بسبب الثغرات الأمنية.

8.2.3

يجب على المؤسسة المالية تطبيق تقنيات الحماية أثناء تصميم تطبيقاتها (على سبيل المثال لا الحصر تشويش الكود البرمجي، وتشفير الصندوق الأبيض، ومكافحة التلاعب بالكود البرمجي)، بالإضافة إلى إجراءات دورة حياة تطوير البرمجيات الآمنة (المشار إليها باسم "SSDLC").

9.2.3

يجب على المؤسسة المالية تطبيق ضوابط فعالة لحماية هويتها المؤسسية (Brand Protection) من خلال المراقبة والرصد المستمر للخدمات عبر الإنترنت مثل التطبيقات، وحسابات وسائل التواصل الاجتماعي، والمواقع الإلكترونية وإزالة الأنشطة الضارة بشكل استباقي.

10.2.3

يجب على المؤسسة المالية ضمان أمن الأجهزة الطرفية (الشخصية في حال السماح بها، والخاصة بالمؤسسة) من خلال تطبيق الحد الأدنى من متطلبات الأمن السيبراني، على سبيل المثال لا الحصر:

أ. الحماية في الوقت الفعلي للأجهزة الطرفية (مثل حلول مكافحة الفيروسات والبرامج الضارة)؛

ب. تطبيق الحلول الأمنية القائمة على تقييم السلوك و/أو التواقيع؛

ج. التأكد من تحديث تواقيع مكافحة البرمجيات الضارة وفحص الأنظمة بانتظام للبحث عن الملفات الضارة أو الأنشطة غير الاعتيادية؛ و

د. في حالة الأجهزة المحمولة: 1. فصل وتشفير بيانات المؤسسة المالية؛ و 2. المسح الآمن لبيانات المؤسسة المالية المخزنة في حال فقدان الجهاز أو سرقته أو إيقاف تشغيله بما يتماشى مع إجراءات التخلص الآمن من الأصول المعلوماتية. 11.2.3

يجب على المؤسسة المالية وضع وتطبيق إجراءات لجمع سجلات المراقبة الأمنية ومعالجتها ومراجعتها والاحتفاظ بها لتمكين عملية المراقبة الأمنية المستمرة. وأن تتضمن السجلات التفاصيل الكافية والاحتفاظ بها بطريقة آمنة لمدة سنة واحدة كحد أدنى.

12.2.3

يجب على المؤسسة المالية التأكد من دمج مكونات التطبيقات والبنى التحتية مع حلول إدارة سجل الأحداث والمعلومات الأمنية (SIEM).

13.2.3

يجب على المؤسسة المالية ضمان المراقبة الأمنية والتحليل المستمرة لأحداث الأمن السيبراني للكشف عن حوادث الأمن السيبراني والاستجابة لها على الفور.

14.2.3

يجب على المؤسسة المالية تطوير إجراءات إدارة حوادث الأمن السيبراني بما يمكن تحديد حوادث الأمن السيبراني التي تؤثر على أصولها المعلوماتية والاستجابة لها واحتوائها في الوقت المناسب.

15.2.3

يجب على المؤسسة المالية تطبيق إعدادات مهلة الجلسة وفق إطار زمني معقول؛ على أن لا تتجاوز الجلسات غير النشطة للتطبيقات والبنى التحتية 5 دقائق.

16.2.3

يجب على المؤسسة المالية إبلاغ البنك المركزي السعودي عبر البريد الإلكتروني (F.S.Cybersecurity@SAMA.GOV.SA) فوراً في حال وقوع أي من الحوادث التالية وبتصنيف متوسط أو أعلى:

أ.

الأمن السيبراني؛

ب.

الاحتيال؛

ج.

كافة الأحداث المعطّلة.

راجع إطار (أطر) عمل البنك المركزي الأخرى

- 3.3.14 إدارة أحداث الأمن السيبراني

3.3 المرونة

معرّف الضابط

وصف متطلبات الضابط 1.3.3

يجب على المؤسسة المالية تحديد واعتماد ونشر خطط استمرارية الأعمال (BCP) والتعافي من الكوارث (DRP) وتطبيقها، ومراجعتها بشكل دوري بما يمكنها من مواصلة تقديم خدماتها الحساسة، وفق مستوى مقبول ومحدد مسبقًا.

3.3.2.

يجب على المؤسسة المالية تحديد وتطبيق متطلبات النسخ الاحتياطي والاستعادة الخاصة بها مع مراعاة ما يلي، على سبيل المثال لا الحصر:

أ.

المتطلبات القانونية والتنظيمية؛

ب.

البيانات الحساسة وبيانات العملاء؛

ج.

متطلبات الأعمال؛

د.

الجدول الزمني للنسخ الاحتياطي (يوميًا، أسبوعيًا، شهريًا، إلخ)؛

هـ.

تطبيق تقنيات التشفير لحماية البيانات السرية المخزنة في وسائط النسخ الاحتياطي؛

و.

تخزين وسائط النسخ الاحتياطي دون الاتصال أو خارج الموقع الأساسي؛

ز.

الإتلاف الآمن لبيانات النسخ الاحتياطي.

ح.

اختبارات الاستعادة.

راجع إطار (أطر) عمل البنك المركزي الأخرى

إطار عمل إدارة استمرارية الأعمال

4 الملاحق

الملحق أ: قائمة المصطلحات

المدة

الوصف إدارة الوصول

إدارة الوصول تُعرف على أنها عملية منح المستخدمين المصرح لهم الحق في استخدام الخدمة، مع منع الوصول من جانب المستخدمين غير المصرح لهم.

التدقيق

المراجعة والفحص المستقل للسجلات والأنشطة لتقييم مدى كفاية ضوابط النظام، لضمان الامتثال للسياسات والإجراءات التشغيلية المعمول بها.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

التوفر

ضمان الوصول إلى المعلومات واستخدامها في الوقت المناسب وبشكل موثوق.

المصدر: NISTIR 7298r3 قائمةمصطلحات أمن المعلومات الأساسية

النسخة الاحتياطية

الملفات والأجهزة والبيانات والإجراءات المتاحة للاستخدام في حالة الفشل أو الفقدان، أو في حالة حذف أو تعليق نسخها الأصلية.

استمرارية الأعمال

قدرة المؤسسة على مواصلة تقديم خدمات تقنية المعلومات والأعمال بمستويات مقبولة محددة مسبقًا بعد وقوع حادث تخريبي.

المصدر: ISO 22301:2012 الأمن المجتمعي - أنظمة إدارة استمرارية الأعمال

إدارة استمرارية الأعمال

عملية الإدارة الشاملة التي تحدد التهديدات المحتملة للمؤسسة والتأثيرات التي قد تسببها تلك التهديدات على العمليات التجارية، في حال تحققها، والتي توفر المتطلبات الأساسية لبناء الصمود المؤسسي مع القدرة على الاستجابة الفعالة التي تحمي مصالح أصحاب المصلحة الرئيسيين وسمعتها وعلامتها التجارية وأنشطتها التي تخلق القيمة.

المصدر: ISO 22301:2012 – أنظمة إدارة استمرارية الأعمال – المتطلبات

إدارة التغيير

التحديد والتنفيذ المحكم للتغييرات المطلوبة داخل الأعمال أو نظم المعلومات.

التشفير

مجال يشتمل على مبادئ ووسائل وأساليب تحويل البيانات من أجل إخفاء محتواها الدلالي أو منع الاستخدام غير المصرح به أو اكتشاف التعديل عليها.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

المخاطر السيبرانية

خطر الخسارة المالية أو التعطل التشغيلي أو الضرر الناتج عن فشل التقنيات الرقمية المستخدمة للوظائف المعلوماتية و/أو التشغيلية والتي يتم إدخالها إلى نظام التصنيع عبر وسائل إلكترونية نتيجة الوصول غير المصرح به أو الاستخدام أو الإفصاح أو التعطيل أو التعديل أو التدمير لنظام التصنيع.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية.

الأمن السيبراني

يُعرّف الأمن السيبراني بأنه مجموعة من الأدوات والسياسات والمفاهيم الأمنية والضمانات الأمنية والمبادئ التوجيهية ونهج إدارة المخاطر والإجراءات والتدريب والممارسات الفضلى والضمانات والتقنيات التي يمكن استخدامها لحماية أصول معلومات المؤسسات من التهديدات الداخلية والخارجية.

حدث الأمن السيبراني

أي حدث يمكن ملاحظته في نظام أو شبكة معلومات يؤدي أو قد يؤدي إلى وصول غير مصرح به أو معالجة أو إفساد أو تعديل أو نقل أو إفشاء للبيانات و/أو المعلومات أو (ب) انتهاك لسياسة أمنية صريحة أو مطبقة للمؤسسة.

حوكمة الأمن السيبراني

مجموعة من المسؤوليات والممارسات التي يمارسها مجلس الإدارة بهدف توفير التوجيه الاستراتيجي للأمن السيبراني، وضمان تحقيق أهداف الأمن السيبراني، والتأكد من إدارة المخاطر السيبرانية بشكل مناسب والتحقق من استخدام موارد المؤسسة بشكل مسؤول.

حادث الأمن السيبراني

أي حدث (1) يعرض للخطر الفعلي أو الوشيك سلامة أو سرية أو توافر المعلومات أو نظام المعلومات للخطر دون سلطة قانونية؛ أو (2) يشكل انتهاكًا أو تهديدًا وشيكًا بانتهاك القانون أو السياسات الأمنية أو الإجراءات الأمنية أو سياسات الاستخدام المقبول.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

إدارة حوادث الأمن السيبراني

رصد واكتشاف الأحداث الأمنية على نظام المعلومات وتنفيذ الاستجابات المناسبة لتلك الأحداث.

سياسة الأمن السيبراني

مجموعة من القواعد التي تحكم جميع جوانب سلوك النظام وعناصر النظام ذات الصلة بالأمان. ملاحظة 1: تشمل عناصر النظام العناصر التقنية والآلية والبشرية. ملاحظة 2: يمكن ذكر القواعد على مستويات عالية جدًا (على سبيل المثال، سياسة مؤسسية تحدد السلوك المقبول للموظفين في أداء مهامهم/وظائف العمل) أو على مستويات منخفضة جدًا (على سبيل المثال، سياسة نظام التشغيل التي تحدد السلوك المقبول للعمليات التنفيذية واستخدام الموارد من قبل تلك العمليات)

المصدر: NISTIR 7298r3 قائمةمصطلحات أمن المعلومات الأساسية

تقييم مخاطر الأمن السيبراني

عملية تحديد المخاطر التي تتعرض لها العمليات المؤسسية (بما في ذلك المهمة والوظائف والصورة والسمعة) والأصول المؤسسية والأفراد والمؤسسات الأخرى والأمة، الناتجة عن تشغيل نظام المعلومات. ويتضمن جزء من إدارة المخاطر تحليلات للتهديدات والثغرات الأمنية، ويأخذ في الاعتبار وسائل التخفيف التي توفرها الضوابط الأمنية المخطط لها أو الموجودة بالفعل

المصدر: NISTIR 7298r3 قائمةمصطلحات أمن المعلومات الأساسية

إدارة مخاطر الأمن السيبراني

عملية إدارة المخاطر التي تتعرض لها العمليات المؤسسية (بما في ذلك المهمة أو الوظائف أو الصورة أو السمعة) أو الأصول المؤسسية أو الأفراد الناتجة عن تشغيل نظام المعلومات، وتشمل: (1) إجراء تقييم المخاطر؛ (2) تطبيق استراتيجية تخفيف المخاطر؛ و (3) استخدام التقنيات والإجراءات للمراقبة المستمرة للحالة الأمنية لنظام المعلومات.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

استراتيجية الأمن السيبراني

خطة رفيعة المستوى، تتألف من مشاريع ومبادرات للتخفيف من مخاطر الأمن السيبراني مع الامتثال للمتطلبات القانونية والتشريعية والتعاقدية والداخلية المقررة.

تهديد الأمن السيبراني

أي ظرف أو حدث يحتمل أن يؤثر سلبًا على العمليات المؤسسية (بما في ذلك المهمة أو الوظائف أو الصورة أو السمعة) أو الأصول المؤسسية أو الأفراد أو المؤسسات الأخرى أو الأمة من خلال نظام معلومات عن طريق الوصول غير المصرح به للمعلومات أو تدميرها أو الكشف عنها أو تعديلها و/أو الحرمان من الخدمة.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

خطة التعافي من الكوارث

البرامج والأنشطة والخطط المصممة لاستعادة وظائف وخدمات الأعمال الحيوية للمؤسسات إلى وضع مقبول، بعد التعرض للحوادث السيبرانية وحوادث تقنية المعلومات أو تعطل هذه الخدمات.

رئيس الأمن السيبراني

يمكن أن يشير رئيس الأمن السيبراني إلى رئيس أمن المعلومات أو الرئيس التنفيذي لأمن المعلومات أو أي لقب آخر يُطلق على المدير الأعلى المسؤول عن وظيفة وعمليات الأمن السيبراني.

خطة بديلة

إجراءات وتدابير العمل، التي يتم اتخاذها عندما تؤدي الأحداث إلى تنفيذ خطة استمرارية الأعمال أو خطة الطوارئ.

موثقة رسميا

الوثائق التي يتم كتابتها والموافقة عليها من قبل القيادة العليا ونشرها على الأطراف المعنية.

إدارة الهوية

عملية التحكم في المعلومات المتعلقة بالمستخدمين على أجهزة الكمبيوتر، بما في ذلك كيفية مصادقتهم والأنظمة المصرح لهم بالوصول إليها و/أو الإجراءات المصرح لهم بتنفيذها. كما تتضمن أيضًا إدارة المعلومات الوصفية عن المستخدم وكيفية الوصول إلى تلك المعلومات وتعديلها ومن قبل الذين يمكنهم الوصول إليها وتعديلها. وتتضمن المؤسسات المدارة عادةً المستخدمين وموارد الأجهزة والشبكة وحتى التطبيقات.

خطة التعافي من الكوارث

يعد التعافي من الكوارث جزءًا من إدارة استمرارية الأعمال التي تشمل السياسات والمعايير والإجراءات والعمليات المتعلقة بمرونة أو تعافي أو استمرار البنية التحتية التقنية التي تدعم عمليات الأعمال الحيوية.

تغيير كبير

أي تغيير في تكوين النظام أو البيئة أو محتوى المعلومات أو الوظيفة أو المستخدمين الذين لديه القدرة على تغيير المخاطر المفروضة على عملياته المستمرة.

المصدر: NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الأساسية يتم أيضًا تضمين التغييرات الحيوية في مفهوم التغييرات الكبيرة.

البرمجيات الخبيثة

البرمجيات أو البرامج الثابتة التي تهدف إلى تنفيذ عملية غير مصرح بها من شأنها أن تؤثر سلباً على سرية نظام المعلومات أو سلامته أو توافره. فيروس أو فيروس متنقل أو حصان طروادة أو أي كيان آخر قائم على التعليمات البرمجية يصيب المضيف. تعد برامج التجسس وبعض أشكال برامج الإعلانات المتسللة أيضًا أمثلة على التعليمات البرمجية الضارة.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

اختبار الاختراق

منهجية اختبار يحاول فيها المقيّمون، باستخدام جميع الوثائق المتاحة (على سبيل المثال، تصميم النظام، التعليمات البرمجية المصدرية، الكتيبات الإرشادية) والعمل تحت قيود محددة، التحايل على ميزات الأمان في نظام المعلومات.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

دوريا

بهذا المصطلح، لا ينوي البنك المركزي تحديد فترة زمنية افتراضية. وتتحمل كل جهة مسؤولية تحديد هذه الفترة بناءً على نهجها القائم على المخاطر. ويمكن ترجمة نفس المصطلح المعتمد في متطلبات التحكم المختلفة إلى فترات زمنية مختلفة بواسطة المؤسسة المالية.

التعافي

إجراء أو عملية لاستعادة أو التحكم في شيء تم تعليقه أو تلفه أو سرقته أو فقده.

المرونة

القدرة على الاستمرار في: (1) العمل في ظل ظروف أو ضغوط معاكسة، حتى وإن كان الوضع متردي ومتدهور، مع الحفاظ على القدرات التشغيلية الأساسية؛ و (2) التعافي إلى وضع تشغيلي فعال في إطار زمني يتفق مع احتياجات المهمة.

المخاطرة

مقياس لمدى تعرض المؤسسة للتهديد بسبب ظرف أو حدث محتمل، وعادة ما تنتج عن: (1) الآثار السلبية التي قد تنشأ في حالة حدوث الظروف أو الحدث؛ و (2) احتمالية الحدوث.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

سجل المخاطر

سجل المخاطر جدول يُستخدم كمستودع لجميع المخاطر التي تم تحديدها ويتضمن معلومات إضافية حول كل خطر، مثل فئة المخاطر، ومالك المخاطر، وإجراءات التخفيف المتخذة.

تقنية التدريع

التدريع" عملية تشويش على التعليمات البرمجية الثنائية للتطبيق، مما يجعل من الصعب على المخترقين أن يقوموا بهندسة عكسية.

إستراتيجية

راجع "استراتيجية الأمن السيبراني".

إدارة المعلومات الأمنية والأحداث

أداة إدارة المعلومات الأمنية والأحداث تطبيق يوفر القدرة على جمع بيانات الأمان من مكونات نظام المعلومات وتقديم تلك البيانات كمعلومات قابلة للتنفيذ عبر واجهة واحدة.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

دورة حياة تطوير النظام

تصف دورة حياة تطوير النظام نطاق الأنشطة المرتبطة بالنظام، والتي تشمل بدء النظام وتطويره واقتناءه وتنفيذه وتشغيله وصيانته، وفي النهاية التخلص منه مما يؤدي إلى بدء نظام آخر.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

تهديد

راجع "تهديد الأمن السيبراني".

مشهد التهديد

مجموعة من التهديدات في مجال أو سياق معيّن، مع معلومات حول الأصول المعرضة للخطر والتهديدات والمخاطر وجهات التهديد والاتجاهات المرصودة. المصدر: ENISA

الثغرة الأمنية

نقطة الضعف في نظام المعلومات أو إجراءات أمن النظام أو الضوابط الداخلية أو التنفيذ التي يمكن استغلالها أو تشغيلها من قبل مصدر تهديد.

المصدر: NISTIR 7298r3 قائمة مصطلحات أمن المعلومات الأساسية

إدارة الثغرات الأمنية

إدارة الثغرات الأمنية ممارسة دورية لتحديد الثغرات الأمنية وتصنيفها ومعالجتها والتخفيف من آثارها. راجع أيضًا "الثغرات الأمنية".