الملاحق

الملحق أ. قائمة المصطلحات

تحتوي القائمة التالية على تعريف للمصطلحات الرئيسية المستخدمة في هذه الوثيقة.

قائمة المصطلحات المصطلح الوصف التطبيق

برنامج يستضيفه نظام المعلومات.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

أصل

البيانات والموظفين والأجهزة والأنظمة والمرافق التي تمكّن المؤسسة من تحقيق أغراض العمل.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

جهة الهجوم

راجع "جهة التهديد". قدرة (جهة التهديد)

موارد ومهارات جهة التهديد. المخاطر السيبرانية

المخاطر التي تتعرض لها العمليات المؤسسية (بما في ذلك المهمة والوظائف والصورة والسمعة) والأصول المؤسسية والأفراد والمؤسسات الأخرى والأمة بسبب احتمال الوصول غير المصرح به إلى المعلومات و/أو نظم المعلومات أو استخدامها أو الكشف عنها أو تعطيلها أو تعديلها أو تدميرها.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

الأمن السيبراني

يُعرّف الأمن السيبراني بأنه مجموعة الأدوات والسياسات والمفاهيم الأمنية والضمانات الأمنية والمبادئ التوجيهية ونهج إدارة المخاطر والإجراءات والتدريب وأفضل الممارسات والضمانات والتقنيات التي يمكن استخدامها لحماية أصول المعلومات الخاصة بالمؤسسة المالية من التهديدات الداخلية والخارجية. استخبارات التهديدات السيبرانية

المعلومات المتعلقة بالتهديدات التي تم تجميعها أو تحويلها أو تحليلها أو تفسيرها أو إثراؤها لتوفير السياق اللازم لعمليات صنع القرار.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

حادث (الأمن السيبراني)

حدث يعرّض أو يحتمل أن يعرّض للخطر سرية أو سلامة أو توافر نظام المعلومات أو المعلومات التي يعالجها النظام أو يخزنها أو ينقلها، أو يشكل انتهاكًا أو تهديدًا وشيكًا بانتهاك السياسات الأمنية أو الإجراءات الأمنية أو سياسات الاستخدام المقبول.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

مؤشرات الاختراق

تُستخدم مؤشرات الاختراق كدليل جنائي على الاختراقات المحتملة للنظام المضيف أو الشبكة. النية (جهة التهديد)

رغبة جهة التهديد في استهداف مؤسسة معينة. عادةً ما تكون جهات التهديد جهات عقلانية تعمل لغرض واضح (مثل التجسس، وسرقة البيانات/التسلل، والابتزاز، والتدمير، والتعطيل، واختراق سلسلة التوريد). سلسة القتل

طورت شركة لوكهيد مارتن سلسلة القتل واعتمدها الجيش الأمريكي لتحديد وتصنيف المراحل المختلفة للهجوم السيبراني (الاستطلاع، التسليح، التسليم، الاستغلال، التثبيت، القيادة والسيطرة، الإجراءات عند الأهداف). البرمجيات الخبيثة

الأجهزة أو البرامج الثابتة أو البرامج التي يتم تضمينها أو إدخالها عمداً في النظام لغرض ضار.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

إطار عمل MITRE ATT&CK

إطار عمل مفتوح المصدر تم تطويره بواسطة MITRE لتصنيف التكتيكات والأساليب والإجراءات التي تستخدمها جهات التهديد عند شن هجمات سيبرانية. المؤسسة المالية

أي جهة خاضعة لإشراف البنك المركزي ورقابته. طريقة العمل

طريقة إجراء، تشير بشكل خاص إلى نمط أو طريقة عمل متميزة تشير أو توحي بعمل مجرم واحد في أكثر من جريمة. دافع

نوع المنفعة أو الضرر الذي تريد جهة التهديد تحقيقه في النهاية من خلال أفعالها. شبكة

نظام (نظم) المعلومات المنفذة بمجموعة من المكونات المترابطة. قد تشمل هذه المكونات أجهزة التوجيه والمحاور والكابلات وأجهزة التحكم في الاتصالات السلكية واللاسلكية ومراكز التوزيع الرئيسية وأجهزة التحكم الفني.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

الاستخبارات مفتوحة المصدر

المعلومات ذات الصلة المستمدة من الجمع المنهجي للمعلومات المتاحة للجمهور ومعالجتها وتحليلها استجابة لمتطلبات استخباراتية معروفة أو متوقعة. مؤسسة

شركة أو كيان أو مجموعة من الأشخاص الذين يعملون معًا لغرض معين. منشأ (جهة التهديد)

البلد الذي تشن منه جهة التهديد هجماتها. لا يمكن دائمًا تحديد منشأ جهة التهديد بدقة كافية لأنها تميل إلى إخفاء آثارها. إجراء

الإجراءات هي التنفيذ المحدد الذي تستخدمه جهة التهديد للأساليب.

المصدر: إطار عمل MITRE ATT&CK

عملية

مجموعة من الأنشطة المترابطة أو المتفاعلة التي تحول المدخلات إلى مخرجات. برمجيات الفدية الخبيثة

أحد أشكال البرمجيات الخبيثة المصممة لمنع الوصول إلى نظام الكمبيوتر أو البيانات حتى يتم دفع فدية. وعادة ما يواجه مستخدم النظام المصاب ببرمجيات الفدية الخبيثة برسالة ابتزاز (في كثير من الحالات تكون عبارة عن نافذة منبثقة) تطلب من الضحية دفع فدية لجهة التهديد (عادةً ما تكون بالعملة الرقمية) من أجل استعادة الوصول إلى النظام والبيانات. محاكاة الاختراق (تمرين)

تمرين يعكس الظروف الفعلية ويتم إجراؤه لمحاكاة محاولة عدائية لإضعاف المهام المؤسسية و/أو العمليات التجارية، ويهدف إلى توفير تقييم شامل للقدرة الأمنية لنظام المعلومات والمؤسسة بشكل عام.

المصدر: NIST SP 1800 21B قائمة مصطلحات أمن المعلومات الرئيسية

موارد (جهة التهديد)

تقيس الموارد نطاق وكثافة واستدامة وتنوع المجموعة الإجمالية للإجراءات التي يمكن أن تتخذها جهة التهديد. قطاع

أحد المجالات التي ينقسم فيها النشاط الاقتصادي لبلد ما. خدمة

القدرة أو الوظيفة التي توفرها المؤسسة.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

مهارة (جهة التهديد)

مدى قدرة جهة التهديد على الاستفادة من الوسائل التقنية (مثل إنشاء برمجيات خبيثة مخصصة) والعمل بوعي وذكاء وإمكانات التعلم وحل المشكلات وتماسك عملية صنع القرار والخبرة التشغيلية. أصحاب المصلحة

الشخص الذي يشارك في مسار العمل أو يتأثر به. استخبارات التهديدات الاستراتيجية

مستوى استخبارات التهديدات التي تركز على أهداف ودوافع ونوايا جهات التهديديات السيبرانية. وتهدف إلى دراسة الإسنادات إلى جهات التهديد السيبرانية، والتحقيق في الدوافع الحقيقية والروابط بين الأحداث السيبرانية، وفهم ديناميكيات الأنظمة المعقدة واتجاهاتها. ويُعد التحليل الجيوسياسي والقطاعي والسياق أداة أساسية. تكتيك

الهدف التكتيكي لجهة التهديد: سبب القيام بعمل ما.

المصدر: إطار عمل MITRE ATT&CK

هدف (جهة التهديد)

الخيارات التي تتخذها جهات التهديدات فيما يتعلق بهدف (أهداف) هجماتها. حيث تختار جهة التهديد هدفًا بناءً على الموقع والقطاع وأنواع المعلومات المعالجة وسطح الهجوم المتاح. ويلعب المشهد الجيوسياسي دورًا رئيسيًا في نمط استهداف جهات التهديد في الدولة القومية. التصنيف

تصنيف العناصر المترابطة. الأساليب

تمثل الأساليب "كيفية" تحقيق جهة التهديد لهدف تكتيكي من خلال تنفيذ إجراء ما.

المصدر: إطار عمل MITRE ATT&CK

تهديد (الأمن السيبراني)

أي ظرف أو حدث يحتمل أن يؤثر سلبًا على العمليات المؤسسية أو الأصول المؤسسية أو الأفراد أو المؤسسات الأخرى أو الأمة من خلال نظام معلومات عن طريق الوصول غير المصرح به للمعلومات أو تدميرها أو الكشف عنها أو تعديلها و/أو الحرمان من الخدمة.

المصدر: NISTIR 7298 3 قائمة مصطلحات أمن المعلومات الرئيسية

جهة التهديد

الأفراد أو الجماعات أو المؤسسات أو الدول التي تسعى لاستغلال اعتماد المؤسسة على الموارد السيبرانية (أي المعلومات في شكل إلكتروني، وتقنيات المعلومات والاتصالات، وقدرات الاتصالات ومعالجة المعلومات التي توفرها تلك التقنيات) (NIST 2012) أو بشكل أعم "فرد أو مجموعة تشكل تهديدًا" (NIST 2016). مشهد التهديد

مجموعة من التهديدات في مجال أو سياق معيّن، مع معلومات حول الأصول المعرضة للخطر والتهديدات والمخاطر وجهات التهديد والاتجاهات المرصودة.

المصدر: ENISA

متطلبات استخبارات التهديد

توجه متطلبات استخبارات التهديدات جهود إنتاج المعلومات الاستخباراتية بكفاءة وتحدد ماهية المعلومات الاستخباراتية التي ينبغي إنتاجها لتلبية الأهداف الأمنية للمؤسسة نوع (جهة التهديد)

تجميع جهات التهديد التي تشترك في خصائص متشابهة، مثل النوايا والدوافع المتشابهة، وتعمل بطرق متشابهة. سلسلة القتل الموحدة

تطور لإطار عمل سلسلة القتل يوضح بالتفصيل مراحل الهجوم. ناقل (الهجوم)

النهج العام لتحقيق تأثير معين، من خلال الاستفادة من تعرض نوع معين من سطح الهجوم أو منطقة محددة فيه. الملحق ب. مجالات التحليل

يجب على المؤسسات المالية أن تضع متطلبات استخبارات التهديدات بناءً على مجالات التحليل المختلفة ذات الصلة بأولويات أعمالها. وقد تختلف مجالات التحليل هذه باختلاف المؤسسات المالية ، بما في ذلك على سبيل المثال لا الحصر:

- الجغرافيا السياسية: يشمل ذلك متطلبات تحديد الأحداث الجيوسياسية التي قد تحدد هجومًا أمنيًا سيبرانيًا ضمن نطاق التحليل، مثل الحملات العالمية الكبيرة التي تنفذها الجهات الفاعلة في مجال التهديد، وحوادث الأمن السيبراني السابقة الهامة ذات الصلة، وما إلى ذلك.

- جهة التهديد: يتضمن ذلك متطلبات تحديد جهات التهديد الرئيسية التي يجب أن تركز عليها المؤسسة بشكل خاص.

- ناقلات التهديد: يتضمن ذلك متطلبات تحديد أساليب الهجوم ذات الصلة (مثل ناقلات الوصول الأولية، وما إلى ذلك).

- التقنية: يتضمن ذلك متطلبات تقييم الهجمات المحتملة ضد التقنيات التي تعتمد عليها المؤسسة.

- الصناعة: يشمل ذلك متطلبات تحديد الهجمات المحتملة ضد الصناعات ذات الصلة بالمؤسسة (مثل الأطراف الخارجية في سلسلة التوريد أو البنية التحتية الحيوية الوطنية).

الملحق ج. أنواع المصادر

تحتوي الجداول التالية على أمثلة للمصادر الداخلية والخارجية.

المصادر نوع المصادر القطاع العام استخبارات التهديدات المقدمة من البنك المركزي والهيئة الوطنية للأمن السيبراني الهيئات المدنية أو الحكومية الوطنية (مثل سلطات إنفاذ القانون) التقارير أو المعلومات الواردة من السلطات القطاعية أو الوطنية الأخرى (مثل هيئة السوق المالية أو مركز تبادل وتحليل معلومات الخدمات المالية أو المركز الوطني الإرشادي للأمن السيبراني) الأطر العامة (على سبيل المثال. ENISA, EUROPOL, MITRE) المصادر الخارجية القطاع الخاص استخبارات التهديدات من الموردين المتخصصين والمنصات المتاحة عند الاشتراك أو التعاقد تقارير استخبارات التهديدات والأخبار والموجزات والتحليلات المتاحة للعامة القطاع الأكاديمي الأوراق البيضاء المنشورات والمؤتمرات الأكاديمية المجلات الأكاديمية الجدول 1. المصادر الخارجية

المصادر نوع المصادر المصادر الداخلية - سجلات التطبيقات والبنية التحتية

نظام كشف التسلل(IDS)

نظام منع التسلل(IPS)

أنظمة الدفاع الأمني السيبراني

الجدول 2: المصادر الداخلية

الملحق د. أنواع الاستخبارات

يوجد في الوقت الراهن مجموعة كبيرة من أنواع الاستخبارات المختلفة التي يمكن استخدامها للحصول على فهم شامل للتهديدات التي تواجهها المؤسسة.

وتشمل هذه الأنواع من الاستخبارات ما يلي:

- الاستخبارات مفتوحة المصدر (OSINT): معلومات استخباراتية مفتوحة المصدر يتم الحصول عليها من مصادر متاحة للعامة (مثل تقرير التهديد، والمدونة، وما إلى ذلك)

- الاستخبارات الفنية (TECHINT): الاستخبارات الفنية المستمدة من الإشارات التي تولدها الأجهزة أو التطبيقات البرمجية المتصلة بشبكة المؤسسة بشكل روتيني (مثل مؤشرات الاختراق، وتحليل البرمجيات الخبيثة، وتقارير الشفرات، وما إلى ذلك)

- استخبارات وسائل التواصل الاجتماعي (SOCMINT): عملية تحديد البيانات وجمعها والتحقق من صحتها وتحليلها من مواقع وحسابات وسائل التواصل الاجتماعي (مثل المدونات والمدونات الصغيرة والشبكات الاجتماعية وغيرها)

- الاستخبارات البشرية (HUINT): الاستخبارات البشرية المستمدة بشكل علني أو خفي من مصادر بشرية استنادًا إلى علاقة بين محلل استخباراتي ومدير المحلل (مثل المراقبة النشطة على المنتديات)

- استخبارات شبكات الإنترنت العميقة والمظلمة: المعلومات الاستخباراتية المجمعة على شبكة الإنترنت العميقة والمظلمة (مثل الأسواق والمنتديات وما إلى ذلك)

الملحق هـ. طرق تسليم استخبارات التهديدات

يجب على المؤسسات المالية إنشاء آلية تسليم استخبارات التهديدات التي يتم إنتاجها والتي تشمل، على سبيل المثال لا الحصر:

- نشرات التهديدات السيبرانية التي تتضمن معلومات عن التهديدات السيبرانية التي قد تكون مفيدة للمؤسسات

- تنبيهات بسيطة يتم إرسالها عبر الهاتف أو الرسائل النصية أو البريد الإلكتروني

- تقارير مفصلة غنية بالتحليلات والجداول والأرقام والرسومات والوسائط المتعددة

- موجزات البيانات التي يمكن قراءتها آليًا استنادًا إلى تدوين استخبارات التهديدات المنظمة المعيارية المملوكة أو المفتوحة، وذلك لإدارة المعلومات الأمنية والأحداث، وبرامج مكافحة الفيروسات، وجدران الحماية، وأنظمة منع التسلل، وأنظمة كشف التسلل، وأدوات التحليل الجنائي

- مخرجات مصممة خصيصًا للأنظمة الداخلية

- واجهات برمجة التطبيقات التي تتيح الاتصال المباشر بالنظام لأغراض الاستعلام أو الاسترجاع

- بوابات إلكترونية آمنة على الإنترنت توفر إمكانية الوصول عند الطلب إلى قاعدة بيانات محدثة لمعلومات التهديدات ومجموعة من الوظائف التحليلية التي يمكن أن تكون أساسية بدءًا من الاستعلامات البسيطة إلى التنقيب عن البيانات الأكثر تعقيدًا

الملحق و. إجراءات التشغيل القياسية للاستخبارات

فيما يلي بعض الأمثلة على كيفية مساعدة إجراءات التشغيل القياسية للمستخدمين عند إجراء نوع معين من استخبارات التهديدات.

عند إجراء استخبارات شبكات الإنترنت العميقة والمظلمة، يجب أن تساعد الإرشادات خطوة بخطوة المستخدمين في تحديد جميع العناصر اللازمة لإجراء ذلك بشكل صحيح، بما في ذلك على سبيل المثال لا الحصر:

- استخدام بيئة معزولة ومحكومة وغير قابلة للتتبع مثل الجهاز الافتراضي

- تحديث وجمع قائمة بمنتديات وأسواق شبكات الإنترنت العميقة والمظلمة

- إنشاء صور رمزية مختلفة للوصول إليها

وبالمثل، عند إجراء استخبارات وسائل التواصل الاجتماعي، يجب أن تساعد التعليمات خطوة بخطوة في تحديد جميع العناصر اللازمة لإجراء ذلك بشكل صحيح، على سبيل المثال:

- تزويد المستخدمين بقائمة بأنواع مختلفة من المصادر وتحديث هذه القائمة باستمرار (مثل المدونات والمدونات الصغيرة والشبكات الاجتماعية والصور والفيديو ومنتديات النقاش)

- إجراء تدريب على الشبكات الاجتماعية ومنصة استضافة ومشاركة الفيديو عبر الإنترنت (مثل تويتر، فيسبوك، يوتيوب، إلخ.)

- استخدام أدوات التواصل الاجتماعي عند الإمكان (التجارية والمفتوحة المصدر)

وبنفس الطريقة، عند تنفيذ الاستخبارات البشرية، يجب أن تساعد التعليمات خطوة بخطوة في تحديد جميع العناصر اللازمة لإجراء ذلك بشكل صحيح، بما في ذلك على سبيل المثال لا الحصر:

- إجراء تدريب على الأخلاقيات للمحللين الذين يؤدون ارتباطات نشطة عبر الإنترنت

- تنفيذ إجراءات التشغيل القياسية المتعلقة بالوصول إلى المنتدى والسوق

- إنشاء صورة رمزية لكل وصول لتجنب التتبع

- فهم الفرق بين المراقبة الإيجابية والسلبية

الملحق ز. النهج التحليلي

يجب أن تعتمد المؤسسات المالية نهجاً تحليلياً بحيث تلبي الاستخبارات المنتجة متطلبات الاستخبارات.

واستناداً إلى ما هو الأنسب للمؤسسات المالية، يمكن أن يكون النهج التحليلي:

- قائم على الفرضيات: يتضمن هذا النهج تعريف الفرضية وتقييمها من خلال تحليل المعلومات المتاحة

- قائم على المحلل: يعتمد هذا النهج على التفكير النقدي والتحليلي للمحلل

- مضاد: يهدف هذا النهج إلى تحدي الاستنتاجات أو النقاط الرئيسية التي قدمها المصدر لطرح نهج جدلي مضاد

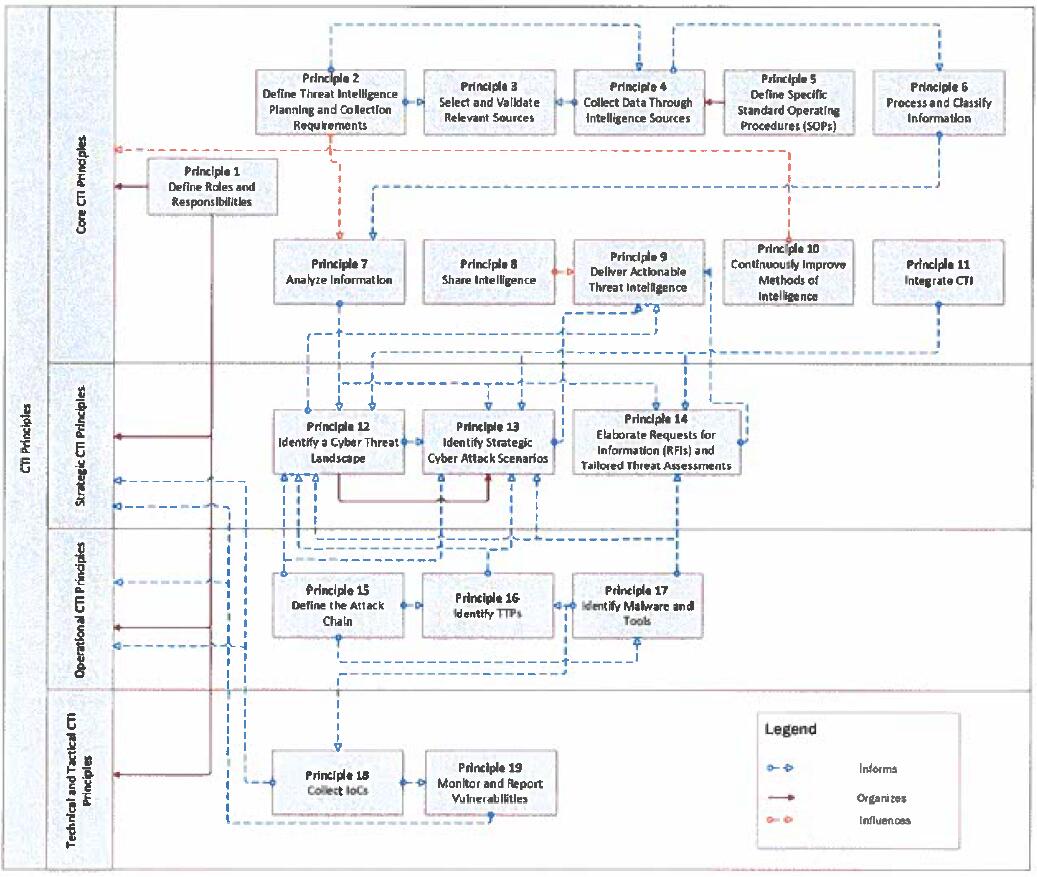

الملحق ح. الرسم البياني عالي المستوى لمبادئ استخبارات التهديدات السيبرانية

فيما يلي رسم بياني عالي المستوى لمبادئ استخبارات التهديدات السيبرانية. يهدف الرسم البياني إلى تمثيل البنية عالية المستوى للوثيقة.

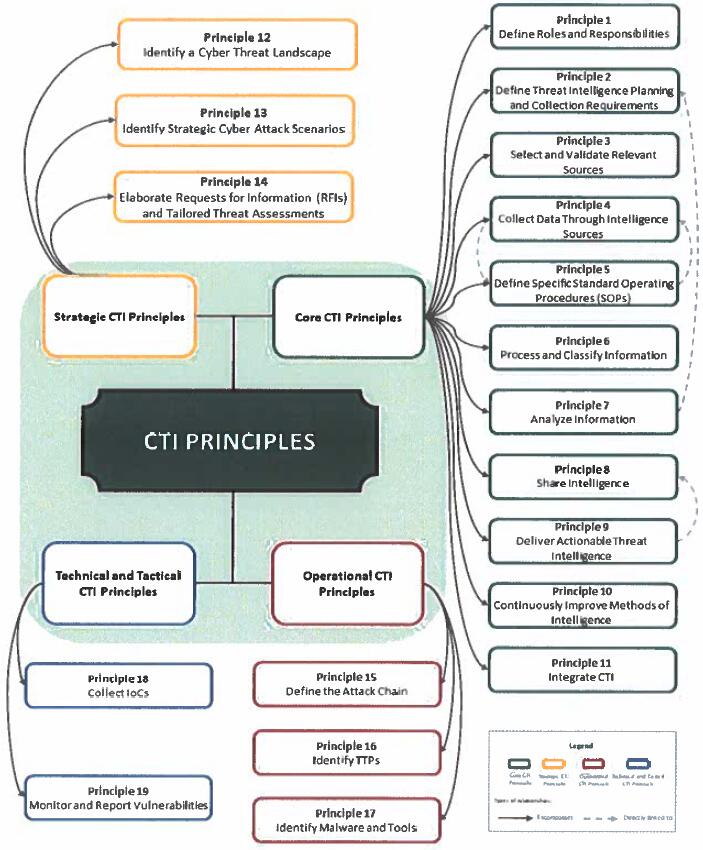

الملحق ي. الخريطة الذهنية لمبادئ استخبارات التهديدات السيبرانية

فيما يلي تمثيل لخريطة ذهنية لهيكل مبادئ استخبارات التهديدات السيبرانية. يهدف الرسم البياني إلى تمثيل المجالات المختلفة للوثيقة بوضوح وكيفية ارتباط المبادئ ببعضها البعض.