الملاحق

الملحق أ - نظرة عامة على تعاميم البنك المركزي السعودي الصادرة سابقًا

يحل الدليل التنظيمي لأمن المعلومات الماثل محل تعاميم البنك المركزي الصادرة مسبقًا التالية:

- تقييم أنظمة الحماية وأمن المعلومات لجميع البنوك، 53331-م أ -25514 , 2012/10/25؛

- ضوابط تعزيز المراقبة على أجهزة الصراف الآلي، 49616-م أ ت-24388 , 2012/9/8؛

- متطلبات الحد من هجمات حجب الخدمات/الهجمات الموزعة لحجب الخدمة، 361000033746، 2014/12/24؛

- استنساخ البطاقات، 361000078157، 2015/3/19؛

- استقلالية أمن المعلومات، 361000036797، 2014/12/30؛

- التحذير من الاحتيال الإلكتروني، م أ ت/ 17722 ، 2011/6/29؛

- سرية المعلومات المصرفية، 341000065707، 2013/4/6؛

- ضوابط البنك المركزي بشأن الخدمات المصرفية عبر الهاتف المحمول، 341000096665، 2013/6/16؛

- استخدام بطاقات الصراف الآلي المزورة في السحب من حسابات العملاء، 33043/م أ ت/644 , 2009/6/24؛

- رمز التحقق من الهوية (Token)، 2013/4/18 ،341000071570؛

- تعليمات الخدمات المصرفية الإلكترونية (E-Banking Rules), 23612/م أ ق/11231, 2010/4/9؛

- المصادقة متعددة العوامل، 40690/م أ ت/789, 2009/8/6.

يشير الدليل التنظيمي الماثل إلى تعاميم أو وثائق البنك المركزي التالية فيما يتعلق بأنظمة الدفع:

- للحصول على معلومات عن النظام السعودي للتحويلات المالية السريعة (سريع)، يرجى الرجوع إلى سياسة أمن المعلومات المتبعة في نظام (سريع)، الإصدار 1.0 – يونيو 2016.

- للحصول على معلومات حول نظام المدفوعات الوطني (مدى)، يرجى الرجوع إلى الأقسام التالية في الكتاب التقني لقواعد ومعايير نظام "مدى" (راجع الملحق "أ"):

- الجزء 3 أ – إطار العمل الأمني، عدد الإصدار 6.0.0 – مايو 2016

- الجزء 3 ب – متطلبات وحدات أمان الأجهزة، عدد الإصدار 6.0.0 – مايو 2016

- إجراءات البنك المركزي المعنية بشهادات المفتاح العام المقدمة من هيئة إصدار الشهادات، الإصدار 6.0.1 – أكتوبر 2016

يشير الدليل التنظيمي إلى تعاميم أو وثائق البنك المركزي التالية فيما يتعلق بإسناد المهام وإدارة استمرارية الأعمال:

الملحق "ب" - كيفية طلب تحديث الدليل التنظيمي

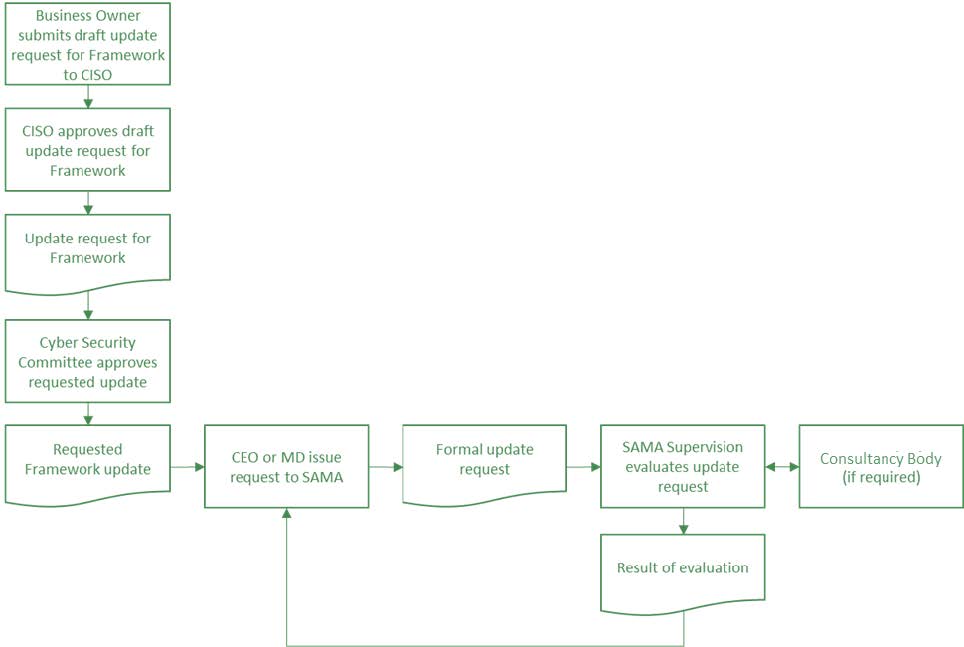

يبين الرسم التوضيحي الوارد أدناه خطوات عملية طلب تحديث الدليل التنظيمي.

- معلومات تفصيلية مدعمة بالإيجابيات والسلبيات حول التحديث المقترح.

- يجب أولاً اعتماد الطلب من قبل الرئيس التنفيذي لأمن المعلومات قبل تقديمه إلى لجنة الأمن السيبراني.

- يجب اعتماد الطلب من قبل اللجنة الإشرافية للأمن السيبراني بالمؤسسة المالية.

- يجب إرسال الطلب كتابيًا رسميًا إلى البنك المركزي عن طريق الرئيس التنفيذي أو العضو المنتدب العام للمؤسسة المالية إلى نائب المحافظ لشؤون الإشراف.

- سوف يقيّم قسم "الإشراف على مخاطر تقنية المعلومات التابع للبنك المركزي" الطلب ويبلغ المؤسسة المالية بالنتيجة.

- يظل الدليل الحالي قابلاً للتطبيق أثناء دراسة التحديث المطلوب ومعالجته والموافقة عليه ثم الشروع في تنفيذه إن أمكن.

الملحق "ج" - نموذج طلب تحديث الدليل التنظيمي

طلب تحديث الدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي

تقديم الطلب إلى نائب محافظ البنك المركزي لشؤون الإشراف على مخاطر تقنية المعلومات

سوف ينظر البنك المركزي في الطلبات التي تقدمها أي من المؤسسات المالية لتحديث الدليل التنظيمي لأمن المعلومات الخاص بها بناءً على المعلومات المقدمة باستخدام النموذج أدناه. يجب ملء نموذج منفصل لكل تحديث مطلوب. وترجى ملاحظة أنه يجب ملء جميع الحقول المطلوبة على النحو الصحيح قبل أن يبدأ البنك المركزي عملية المراجعة.

معلومات مقدم الطلب

توقيع مقدم الطلب*

xمنصب مقدم الطلب* التاريخ* اسم مقدم الطلب*

المؤسسة المالية التي ينتمي إليها مقدم الطلب*

قسم الإطار*:

الغرض من التحديث المطلوب (بما في ذلك المعلومات التفصيلية عن إيجابياته وسلبياته)*:

المقترح*:

الموافقات

1.اعتماد الرئيس التنفيذي لأمن المعلومات بالمؤسسة المالية*

التاريخ*

2. اعتماد لجنة الأمن السيبراني التابعة للمؤسسة المالية*

منصب المعتمد*

التاريخ*

* تشير إلى الحقول الإلزامية

الملحق "د" - كيفية طلب الإعفاء من الدليل التنظيمي

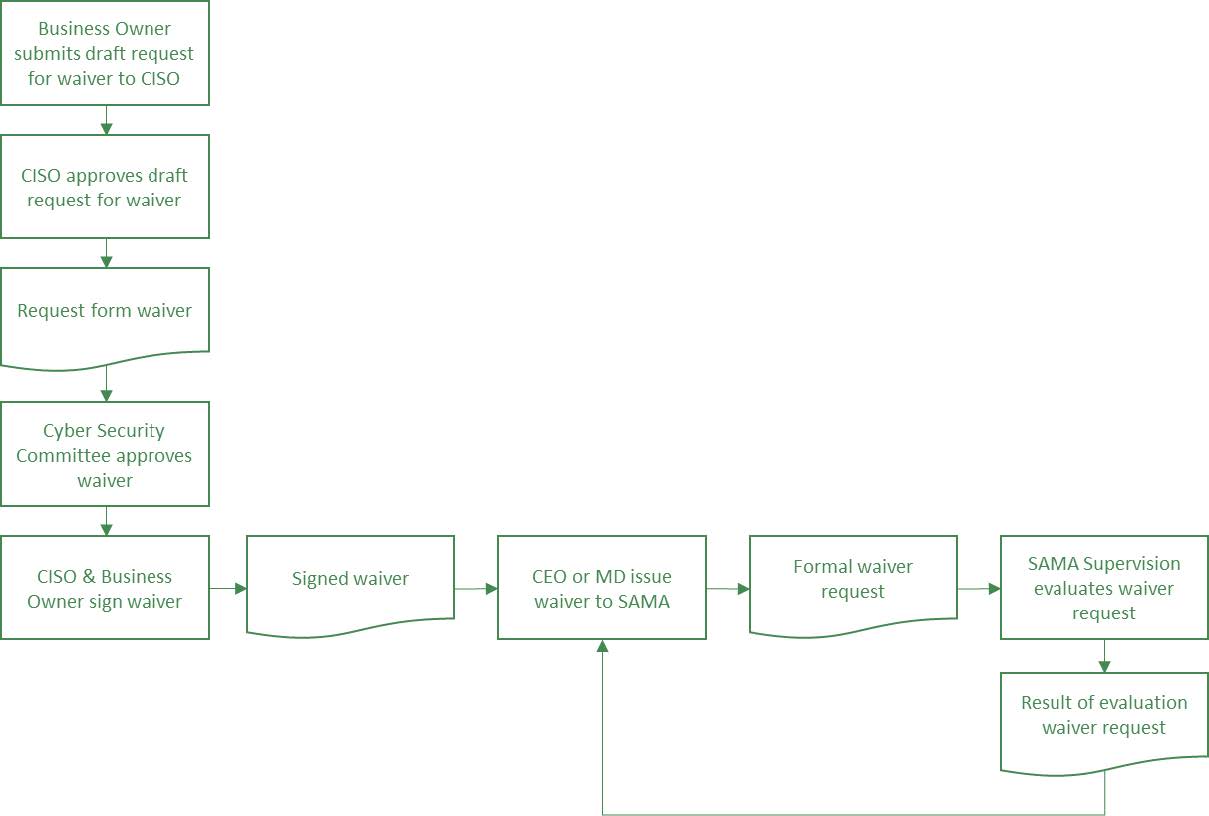

يبين الرسم التوضيحي الوارد أدناه عملية طلب الإعفاء من الدليل التنظيمي.

- وصف تفصيلي لأسباب عدم قدرة البنك على الوفاء بالضابط المطلوب.

- بيان تفاصيل الضوابط البديلة المتاحة أو المقترحة.

- يجب أولاً اعتماد طلب الإعفاء من قبل الرئيس التنفيذي لأمن المعلومات قبل تقديمه إلى لجنة الأمن السيبراني.

- يجب اعتماد طلب الأعفاء من قبل أعضاء لجنة الأمن السيبراني التابعة للمؤسسة المالية.

- يجب أن يوقع الرئيس التنفيذي لأمن المعلومات ومالك (العمل) المعني على طلب الإعفاء.

- يجب رسميًا إصدار طلب الإعفاء كتابيًا إلى البنك المركزي عن طريق الرئيس التنفيذي أو العضو المنتدب للمؤسسة المالية أو إلى نائب المحافظ لشؤون الإشراف.

- سوف يقيّم "قسم الإشراف على مخاطر تقنية المعلومات التابع للبنك المركزي" طلب الإعفاء ويبلّغ المؤسسة المالية بالنتيجة.

- يظل الدليل التنظيمي الحالي سارياً أثناء تقييم ومعالجة الأعفاء المطلوب، حتى لحظة منح الإعفاء.

الملحق "هـ" - نموذج طلب الإعفاء من الدليل التنظيمي

طلب الإعفاء من الدليل التنظيمي لأمن المعلومات الصادر عن البنك المركزي

تقديم الطلب إلى نائب محافظ البنك المركزي لشؤون الإشراف على مخاطر تقنية المعلومات

سوف ينظر البنك المركزي في الطلبات التي تقدمها أي من المؤسسات المالية للإعفاء من الدليل التنظيمي لأمن المعلومات الخاص بها بناءً على المعلومات المقدمة باستخدام النموذج أدناه. يجب ملء نموذج منفصل لكل إعفاء مطلوب. يُرجى ملاحظة أنه يجب ملء جميع الحقول المطلوبة بشكل صحيح قبل أن يبدأ البنك المركزي في المراجعة.

معلومات مقدم الطلب

توقيع مقدم الطلب*

xمنصب مقدم الطلب* التاريخ* اسم مقدم الطلب*

المؤسسة المالية التي ينتمي إليها مقدم الطلب*

مراقبة الإطار*:

وصف تفصيلي لسبب عدم إمكانية تنفيذ عنصر الرقابة*:

وصف تفصيلي لضوابط التعويض المتاحة أو المقترحة*:

الموافقات

1. اعتماد الرئيس التنفيذي لأمن المعلومات بالمؤسسة المالية*

التاريخ*

2. اعتماد لجنة الأمن السيبراني التابعة للمؤسسة المالية*

منصب المعتمد*

التاريخ*

* تشير إلى الحقول الإلزامية

الملحق "و" – قائمة المصطلحات

المصطلح

الوصف

إدارة الوصول

إدارة الوصول تُعرف على أنها عملية منح المستخدمين المصرح لهم الحق في استخدام الخدمة، مع منع الوصول من جانب المستخدمين غير المصرح لهم.

حل عدم نسخ البطاقات

حل يراقب بيئة جهاز الصراف الآلي أو نقطة البيع بحثًا عن آليات التسلل المثبتة بشكل غير قانوني (سواء كانت في صورة أجهزة أو برمجيات).

القائمة البيضاء للتطبيقات

قائمة بالتطبيقات ومكوناتها (المكتبات، وملفات التكوين، وما إلى ذلك) المصرح بوجودها أو تنشيطها على المضيف وفقًا لخط أساس محدد جيدًا. وتهدف تقنيات القائمة البيضاء للتطبيقات إلى إيقاف تنفيذ البرمجيات الخبيثة والبرامج الأخرى غير المصرح بها. وعلى عكس تقنيات الأمان، مثل برامج مكافحة الفيروسات، التي تستخدم القوائم السوداء لحظر الأنشطة السيئة المعروفة والسماح بجميع الأنشطة الأخرى، تم تصميم تقنيات القائمة البيضاء للتطبيقات للسماح بالأنشطة المعروفة وحظر جميع الأنشطة الأخرى. (دليل القوائم البيضاء للتطبيقات الواردة في المنشور رقم 800-167 الصادر من المعهد الوطني للمعايير والتقنية)

التهديد المستمر المتقدم

التهديد المستمر المتقدم عدو يمتلك مستويات متطورة من الخبرة والموارد الكبيرة التي تسمح له بخلق فرص لتحقيق أهدافه باستخدام ناقلات هجوم متعددة (على سبيل المثال، بالأساليب السيبرانية والمادية، وبالخداع). وتتضمن هذه الأهداف عادةً ترسيخ وضع التهديد وتوسعه داخل البنية التحتية لتقنية المعلومات للمؤسسات المستهدفة لأغراض إخراج المعلومات، أو تقويض الجوانب الحساسة أوعرقلتها لإحدى المهام أو البرامج أو المؤسسات؛ أو الاستعداد لتنفيذ هذه الأهداف في المستقبل. التهديد المستمر المتقدم: (1) يسعى لتحقيق أهدافه بشكل متكرر على مدى فترة طويلة من الزمن؛ (2) يتكيف مع جهود المدافعين لمقاومتها؛ (3) لديه إصرار على الحفاظ على مستوى التفاعل اللازم لتنفيذ أهدافه. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة الأصول

العملية المنهجية لنشر الأصول وتشغيلها وصونها وتحديثها والتخلص منها بطريقة آمنة ومأمونة وفعالة من حيث التكلفة.

الثقة

أسباب الثقة في أن الأهداف الأمنية الأربعة الأخرى (النزاهة والتوافر والسرية والمساءلة) قد تم استيفائها على النحو المناسب من خلال تنفيذ محدد. تتضمن عبارة "تم استيفائها بشكل مناسب" (1) الوظيفة التي تعمل بشكل صحيح، (2) الحماية الكافية ضد الأخطاء غير المقصودة (من قبل المستخدمين أو البرامج)، و(3) المقاومة الكافية للاختراق المتعمد أو التجاوز. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

سجل تدقيق

سجل يوضح من قام بالوصول إلى نظام تقنية المعلومات وماهي العمليات التي نفذها المستخدم خلال فترة معينة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

مصفوفة التفويض

مصفوفة تحدد الحقوق والتصاريح التي يحتاجها دور وظيفي محدد للحصول على المعلومات. وتسرد المصفوفة كل مستخدم، ومهام العملية التجارية التي يقوم بها، والأنظمة المتأثرة بها.

التوفر

ضمان الوصول إلى المعلومات واستخدامها في الوقت المناسب وبشكل موثوق. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

تطبيقات الأعمال

أي برنامج أو مجموعة من البرامج الحاسوبية التي يستخدمها مستخدمو الأعمال لأداء وظائف الأعمال المختلفة.

استمرارية الأعمال

قدرة المؤسسة على مواصلة تقديم خدمات تقنية المعلومات والأعمال بمستويات مقبولة محددة مسبقًا بعد وقوع حادث تخريبي. (معيار ISO 22301:2012 للأمن المجتمعي -- أنظمة إدارة استمرارية الأعمال)

أحضر جهازك الخاص

يشير مصطلح "أحضر جهازك الخاص" إلى الأجهزة التي يملكها الأشخاص (الحواسيب المحمولة، والأجهزة اللوحية، والهواتف الذكية) والتي يُسمح للموظفين والمقاولين باستخدامها لتنفيذ وظائف العمل.

دائرة تلفزيونية مغلقة

الدائرة التلفزيونية المغلقة هو استخدام كاميرات الفيديو لنقل إشارة إلى مكان معين، على مجموعة محدودة من الشاشات.

الرئيس التنفيذي

الرئيس التنفيذي هو المسؤول التنفيذي الذي يتمتع بسلطة اتخاذ القرارات الرئيسية في المؤسسة.

فريق الاستجابة لطوارئ الحاسوب

فريق الاستجابة لطوارئ الحاسوب هو مجموعة من الخبراء الذين يتعاملون مع حوادث أمان الحاسوب.

إدارة التغيير

التحديد والتنفيذ المحكم للتغييرات المطلوبة داخل الأعمال أو نظم المعلومات.

الرئيس التنفيذي للمعلومات

الرئيس التنفيذي للمعلومات. مسؤول تنفيذي رفيع المستوى مسؤول عن تقنية المعلومات وأنظمة الحاسوب التي تدعم أهداف المؤسسة.

الرئيس التنفيذي لأمن المعلومات

الرئيس التنفيذي لأمن المعلومات مسؤول تنفيذي رفيع المستوى تكون مسؤوليته إنشاء وصيانة رؤية واستراتيجية وبرنامج الأمن السيبراني للمؤسسة لضمان حماية الأصول المعلوماتية والتقنيات بشكل كاف.

مخطط تصنيف

راجع "تصنيف البيانات".

حوسبة سحابية

نموذج يُستخدم لإتاحة وصول الشبكة عند الطلب إلى مجموعة مشتركة من إمكانات/موارد تقنية المعلومات القابلة للتكوين (مثل الشبكات، والخوادم، والتخزين، والتطبيقات، والخدمات) والتي يمكن توفيرها وإصدارها بسرعة بأقل جهد إداري أو تفاعل مع مقدم الخدمة. وبذلك يسمح للمستخدمين بالوصول إلى الخدمات القائمة على تقنية المعلومات من خلال سحابة الشبكة دون الحاجة إلى اكتساب معرفة أو خبرة في البنية التحتية لتقنية المعلومات التي تدعم هذه الخدمات أو إلى التحكم فيها. ويتألف هذا النموذج السحابي من خمس خصائص أساسية (الخدمة الذاتية عند الطلب، والوصول إلى الشبكة في كل مكان، وتجميع الموارد ذات الموقع المستقل، والمرونة مع السرعة، والخدمة المقاسة)؛ ويشمل ثلاثة نماذج لتقديم الخدمات: (البرمجيات السحابية كخدمة، والمنصة السحابية كخدمة، والبنية التحتية السحابية كخدمة)؛ وأربعة نماذج للوصول المؤسسي (السحابة الخاصة، والسحابة المجتمعية، والسحابة العامة، والسحابة الهجينة). (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

ضابط أمني بديل

ضابط إداري، و/أو تشغيلي، و/أو فني (مثل الإجراءات الوقائية أو التدابير المضادة) التي تستخدمها مؤسسة بدلاً من الضوابط الأمنية الموصى بها في خطوط الأساس الدنيا أو المتوسطة أو المرتفعة بما يوفر حماية مكافئة أو قابلة للمقارنة لنظام المعلومات. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

السرية

الاحتفاظ بقيود مصرح بها على الوصول إلى المعلومات و الإفصاح عنها ، بما في ذلك وسائل حماية معلومات الخصوصية والملكية الشخصية. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

التعبئة في الحاويات

طريقة افتراضية لنشر وتشغيل التطبيقات الموزعة دون تشغيل جهاز افتراضي لكل تطبيق. وبدلاً من ذلك، تعمل أنظمة معزولة متعددة على مضيف تحكم واحد وتصل إلى نواة واحدة.

فعالية التحكم

قياس صحة التنفيذ (أي مدى توافق تنفيذ التحكم مع الخطة الأمنية) ومدى تلبية الخطة الأمنية لاحتياجات المؤسسة حسب القدرة على تحمل المخاطر في الوقت الحالي. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

الرئيس التنفيذي للعمليات

الرئيس التنفيذي للعمليات. مسؤول تنفيذي رفيع المستوى مسؤول عن التشغيل اليومي للمؤسسة.

حلول التشفير

الحلول المتعلقة بالتشفير. الرجوع إلى "التشفير".

التشفير

مجال يشتمل على مبادئ ووسائل وأساليب تحويل البيانات من أجل إخفاء محتواها الدلالي أو منع الاستخدام غير المصرح به أو اكتشاف التعديل عليها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

الإشراف

المسؤولية عن التحكم في الوصول إلى المعلومات وإجراء المحاسبة وحمايتها وإتلافها وفقًا للسياسة الأمنية المتبعة في المؤسسة.

المخاطر السيبرانية

الخطر الذي يهدد عمليات المؤسسة (بما في ذلك رسالتها، ووظائفها، وصورتها، وسمعتها) وأصول المؤسسة، والأفراد، والمؤسسات الأخرى والوطن، بسبب احتمالية الوصول غير المصرح به إلى المعلومات و/أو إلى أنظمة المعلومات، و/أو استخدامها، أو الكشف عنها، أو تعطيلها، أو تعديلها، أو إتلافها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

الأمن السيبراني

يعرَّف الأمن السيبراني على أنه مجموعة من الأدوات، والسياسات، والمفاهيم الأمنية، وتدابير الوقاية الأمنية، والمبادئ التوجيهية، وأساليب إدارة المخاطر، والإجراءات، والتدريبات، وأفضل الممارسات والضمانات، والتقنيات التي يمكن استخدامها لحماية أصول معلومات المؤسسة المالية ضد التهديدات الداخلية والخارجية.

هيكلية الأمن السيبراني

جزء لا يتجزأ من هيكلية المؤسسة ويصف هيكل وسلوك العمليات الأمنية للمؤسسة، وأنظمة الأمن السيبراني والموظفين والوحدات الفرعية المؤسسية، مما يوضح توافقها مع رسالة المؤسسة وخططها الإستراتيجية. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

تدقيق الأمن السيبراني

المراجعة والفحص المستقلان للسجلات والأنشطة المتعلقة بالأمن لتوفير ضمان إلى حد معقول بأن ضوابط النظام كافية وأن السياسات المعمول بها والإجراءات التشغيلية متوافقة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

الوعي بالأمن السيبراني

الأنشطة التي تسعى إلى تركيز انتباه الفرد على قضايا الأمن السيبراني.

(NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)برنامج التوعية بالأمن السيبراني

برنامج يشرح قواعد السلوك المناسبة للاستخدام الآمن لأنظمة ومعلومات تقنية المعلومات. ويقوم البرنامج بتبليغ سياسات وإجراءات الأمن السيبراني التي يجب اتباعها.

ضوابط الأمن سيبراني

الضوابط الإدارية و/أو التشغيلية و/أو الفنية (مثل الإجراءات الوقائية أو التدابير المضادة) المقررة لنظام المعلومات لحماية سرية وسلامة وتوافر النظام ومعلوماته.

(NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)فحص الأمن السيبراني

مراجعة السجلات والأنشطة المتعلقة بالأمن للسجلات والأنشطة لتقييم مدى كفاية ضوابط النظام، ولضمان الامتثال للسياسات المعمول بها والإجراءات التشغيلية. لا يوفر الفحص بمفرده الضمان الكامل.

وظيفة الأمن السيبراني

وظيفة مستقلة عن وظيفة تقنية المعلومات، يرأسها الرئيس التنفيذي لأمن المعلومات وترفع تقاريرها مباشرة إلى الرئيس التنفيذي / العضو المنتدب للمؤسسة المالية أو المدير العام لإحدى وظائف التحكم.

تتولى وظيفة أمن المعلومات المسؤولية عن:

–

دعم سياسات أمن المعلومات، وتحديد أدوار أمن المعلومات ومسؤولياته، وتحديد أهداف أمن المعلومات للتنفيذ؛ –

توفير أطر عمل أمن المعلومات وإدارة مخاطر المعلومات؛ –

تحديد مشاكل أمن المعلومات المعروفة والناشئة؛ –

تحديد التحولات في مدى قدرة تحمل المؤسسات لمخاطر المعلومات ضمنيا؛ –

مساعدة الإدارة في تطوير عمليات وضوابط أمن المعلومات لإدارة مخاطر أمن المعلومات ومشاكل أمن المعلومات؛ –

توفير التوجيه والتدريب بشأن عمليات أمن المعلومات وإدارة مخاطر المعلومات؛ –

تسهيل ومراقبة تنفيذ الممارسات الفعالة لأمن المعلومات وإدارة مخاطر المعلومات من خلال الإدارة التشغيلية؛ –

تنبيه الإدارة التشغيلية إلى قضايا أمن المعلومات الناشئة وسيناريوهات المخاطر التنظيمية والمعلوماتية المتغيرة؛ –

مراقبة مدى كفاية وفعالية الرقابة الداخلية، ودقة واكتمال التقارير، والامتثال للقوانين واللوائح المتعلقة بأمن المعلومات، ومعالجة أوجه القصور في الوقت المناسب. حوكمة الأمن السيبراني

مجموعة من المسؤوليات والممارسات التي يمارسها مجلس الإدارة والإدارة التنفيذية بهدف توفير التوجيه الاستراتيجي للأمن السيبراني، وضمان تحقيق أهداف الأمن السيبراني، والتأكد من إدارة المخاطر السيبرانية بشكل مناسب والتحقق من استخدام موارد المؤسسة على نحو مسؤول.

حادث الأمن السيبراني

حدث يعرّض أو يحتمل أن يعرّض للخطر سرية أو سلامة أو توافر نظام المعلومات أو المعلومات التي يعالجها النظام أو يخزنها أو ينقلها، أو يشكل انتهاكًا أو تهديدًا وشيكًا بانتهاك السياسات الأمنية أو الإجراءات الأمنية أو سياسات الاستخدام المقبول. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة حوادث الأمن السيبراني

مراقبة واكتشاف الأحداث الأمنية على أنظمة المعلومات وتنفيذ الاستجابات المناسبة لتلك الأحداث.

سياسة الأمن السيبراني

مجموعة معايير لتقديم الخدمات الأمنية. وتحدد هذه السياسة أنشطة مرفق معالجة البيانات وتقيدها من أجل الحفاظ على الحالة الأمنية للأنظمة والبيانات. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

برنامج الأمن السيبراني

هيكل إداري تنازلي وآلية لتنسيق الأنشطة الأمنية في المؤسسة بأكملها.

مراجعة الأمن السيبراني

المراجعة والفحص المستقلان للسجلات والأنشطة المتعلقة بالأمن لتوفير ضمان محدود بأن ضوابط النظام كافية وأن السياسات المعمول بها والإجراءات التشغيلية متوافقة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

تقييم مخاطر الأمن السيبراني

عملية تحديد المخاطر التي تهدد العمليات المؤسسية، والأصول المؤسسية ، والأفراد، المؤسسات الأخرى، والوطن، والتي تنشأ من خلال تشغيل نظام المعلومات. وهي جزء من إدارة المخاطر، وتتضمن تحليلات التهديدات والثغرات الأمنية وتأخذ في الاعتبار عمليات التخفيف من المخاطر التي توفرها الضوابط الأمنية المخطط لها أو المعمول بها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة مخاطر الأمن السيبراني

عملية إدارة المخاطر التي تهدد العمليات المؤسسية، والأصول المؤسسية، والأفراد، والمؤسسات الأخرى، والوطن، الناتجة عن تشغيل نظام المعلومات، وتتكون من (1) تقييم المخاطر؛ (2) تنفيذ استراتيجية تخفيف المخاطر؛ و(3) استخدام التقنيات والإجراءات للمراقبة المستمرة للحالة الأمنية لنظام المعلومات. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

استراتيجية الأمن السيبراني

خطة رفيعة المستوى، تتألف من مشاريع ومبادرات للتخفيف من مخاطر الأمن السيبراني مع الامتثال للمتطلبات القانونية والتشريعية والتعاقدية والداخلية المقررة.

تهديد الأمن السيبراني

أي ظرف أو حدث يحتمل أن يؤثر سلبًا على العمليات المؤسسية أو الأصول المؤسسية أو الأفراد أو المؤسسات الأخرى أو الأمة من خلال نظام معلومات عن طريق الوصول غير المصرح به للمعلومات أو تدميرها أو الكشف عنها أو تعديلها و/أو الحرمان من الخدمة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

تصنيف البيانات

القرار الواعي بتحديد مستوى من الحساسية للبيانات أثناء إنشائها، أو تعديلها، أو تحسينها، أو تخزينها، أو نقلها. ويجب أن يحدد تصنيف البيانات بعد ذلك مدى احتياج البيانات إلى التحكم/الأمن، كما يشير أيضًا إلى قيمتها من حيث أصول الأعمال.

تقطيع مزدوج

تقنية تستخدم أدوات التقطيع أو الشفرات لتقطيع الوسائط إلى قطع بحجم قصاصات الورق.

هيكلية المؤسسة

وصف مجموعة أنظمة المعلومات الكاملة للمؤسسة: كيفية تكوينها، وكيفية تكاملها، وكيفية تفاعلها مع البيئة الخارجية على حدود المؤسسة، وكيفية تشغيلها لدعم رسالة المؤسسة، وكيفية مساهمتها في الوضع الأمني العام للمؤسسة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة المخاطر المؤسسية

الأساليب والعمليات التي تستخدمها المؤسسة لإدارة المخاطر التي تهدد رسالتها وإنشاء الثقة اللازمة للمؤسسة لدعم المهام المشتركة. وتشتمل على تحديد اعتمادية الرسالة في تحقيق أهدافها على قدرات المؤسسة، وتحديد المخاطر وترتيب أولوياتها بسبب التهديدات المحددة، وتنفيذ التدابير المضادة لتوفير وضع خطر ثابت واستجابة ديناميكية فعالة للتهديدات النشطة؛ وتقوم بتقييم أداء المؤسسة ضد التهديدات وتعديل الإجراءات المضادة حسب الضرورة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

خطة بديلة

إجراءات وتدابير العمل، التي يتم اتخاذها عندما تؤدي الأحداث إلى تنفيذ خطة استمرارية الأعمال أو خطة الطوارئ.

التحقيقات الجنائية

ممارسة جمع البيانات المتعلقة بالحاسوب، والاحتفاظ بها، وتحليلها لأغراض التحقيق بطريقة تحافظ على سلامة البيانات. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

موثقة رسمياً

الوثائق التي يتم كتابتها والموافقة عليها من قبل القيادة العليا ونشرها على الأطراف المعنية.

خادم البوابة

واجهة توفر التوافق بين الشبكات عن طريق تحويل سرعات النقل، أو البروتوكولات، أو الأكواد، أو التدابير الأمنية. ويقوم بتوجيه الاتصالات بين الشبكات، لكنه لا يقوم بتصفيتها. انظر أيضًا "الخادم الوكيل".

دول مجلس التعاون الخليجي

أعضاء مجلس التعاون الخليجي، وهو تحالف سياسي واقتصادي يضم مملكة البحرين، ودولة الكويت، وسلطنة عمان، ودولة قطر، والمملكة العربية السعودية، ودولة الإمارات العربية المتحدة.

الحجب الجغرافي

شكل من أشكال الرقابة على الإنترنت حيث يتم تقييد الوصول إلى المحتوى بناءً على الموقع الجغرافي للمستخدم.

جهاز التحقق من الهوية

جهاز التحقق من الهوية (المعروف أيضًا باسم "جهاز المصادقة") هو جهاز أمان للأجهزة يُستخدم للتصريح للمستخدم باستخدام النظام. ويتم استخدام بعض أجهزة رموز الأمان مع إجراءات أمنية أخرى لزيادة تعزيز الأمان (المعروفة باسم المصادقة متعددة العوامل). انظر أيضًا "برنامج التحقق من الهوية".

الخدمات السحابية الهجينة

خدمة حوسبة سحابية تتكون من مجموعة من الخدمات السحابية الخاصة، والعامة، والمجتمعية، من مقدمي خدمات مختلفين. (غارتنر-Gartner)

إدارة الهوية

عملية التحكم في المعلومات المتعلقة بالمستخدمين على أجهزة الكمبيوتر، بما في ذلك كيفية مصادقتهم والأنظمة المصرح لهم بالوصول إليها و/أو الإجراءات المصرح لهم بتنفيذها. كما تتضمن أيضًا إدارة المعلومات الوصفية عن المستخدم وكيفية الوصول إلى تلك المعلومات وتعديلها ومن قبل الذين يمكنهم الوصول إليها وتعديلها. وعادة ما تتضمن الكيانات المُدارة المستخدمين، والأجهزة وموارد الشبكة، وحتى التطبيقات.

نظام كشف التسلل

نظام كشف التسلل أحد منتجات الأجهزة أو البرامج التي تقوم بجمع وتحليل المعلومات من مناطق مختلفة داخل الحاسوب أو الشبكة لتحديد الخروقات الأمنية المحتملة، والتي تشمل كلاً من عمليات التسلل (الهجمات من خارج المؤسسات) وإساءة الاستخدام (الهجمات من داخل المؤسسات). (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة الحوادث

راجع "إدارة حوادث الأمن السيبراني".

خطة إدارة الحوادث

توثيق مجموعة محددة مسبقًا من التعليمات أو الإجراءات للكشف عن عواقب الهجوم السيبراني الضار على نظام (أنظمة) معلومات المؤسسة والاستجابة لها والحد منها. راجع أيضًا "إدارة حوادث الأمن السيبراني". (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

حرق

طريقة لإتلاف الوسائط والأجهزة باستخدام الحرارة العالية.

مؤشر الاختراق

أحد العناصر أو البقايا الجنائية الدالة على التسلل التي يمكن التعرف عليها على مضيف أو شبكة. مؤتمر (RSA)

السلامة

الحماية من التعديل، أو الإتلاف غير الصحيح للمعلومات، وتتضمن ضمان عدم إنكار المعلومات وصحتها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

نظام منع التسلل

يمكن لنظام منع التسلل اكتشاف نشاط متسلل ويمكنه أيضًا محاولة إيقاف النشاط، وحبذا لو كان قبل وصول هذا النشاط إلى أهدافه. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

حذف لا رجعة فيه

راجع "المسح الآمن"

تجاوز القيود

أحد أشكال تصعيد الامتيازات الذي يزيل قيود البرامج التي تفرضها الشركة المصنعة للبرنامج، وغالبًا ما يؤدي إلى الحصول على امتيازات غير محدودة على الجهاز.

مؤشر الأداء الرئيسي

نوع من أنواع قياس الأداء الذي يقيم نجاح مؤسسة ما أو نشاط معين تشارك فيه. ويستخدم الحد العددي عادةً لتصنيف الأداء.

مؤشر المخاطر الرئيسي

مقياس يستخدم للإشارة إلى احتمالية تجاوز النشاط أو المؤسسة لمدى قدرتها على تحمل المخاطر المحددة. وتستخدم المؤسسات مؤشرات المخاطر الرئيسية لتعطيها إشارة مبكرة لزيادة التعرض للمخاطر في المجالات الوظيفية المختلفة للمؤسسة.

احتمالية

عامل مرجح يعتمد على تحليل احتمالية قدرة تهديد معين على استغلال ثغرة أمنية معينة.

البرمجيات الخبيثة

برنامج يتم إدراجه في النظام، بشكل سري عادةً، بهدف انتهاك سرية أو سلامة أو توفر بيانات الضحية أو تطبيقاتها أو نظام التشغيل أو إزعاج الضحية أو تعطيل عملها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة الأجهزة المحمولة

إدارة الأجهزة المحمولة هو مصطلح من مصطلحات الصناعة لإدارة الأجهزة المحمولة.

مؤسسة مالية

المؤسسات المالية التابعة للبنك المركزي.

جهاز محمول

وسائط تخزين محمولة قابلة للإزالة تعتمد على خراطيش الأقراص/الأقراص (مثل الأقراص المرنة، والأقراص المدمجة، وأجهزة تتخزين USB، ومحركات الأقراص الصلبة الخارجية، وبطاقات الذاكرة الوميضية الأخرى أو المحركات التي تحتوي على ذاكرة غير متطايرة).

جهاز حوسبة واتصالات محمول مزود بقدرة تخزين المعلومات (مثل أجهزة الحاسوب (الدفترية/بوك)/أجهزة الحاسوب المحمولة، وأجهزة المساعدة الرقمية الشخصية، والجوالات، والكاميرات الرقمية، وأجهزة تسجيل الصوت). (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

المصادقة متعددة العوامل

المصادقة باستخدام عاملين أو أكثر لتحقيق المصادقة. تشمل العوامل ما يلي: (1) شيء تعرفه (مثل كلمة المرور/رقم التعريف الشخصي)؛ (2) أو شيء تملكه (على سبيل المثال، جهاز تعريف التشفير، جهاز رمز الأمان)؛ أو (3) شيء تتميز به (على سبيل المثال، القياسات الحيوية). (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

نيست (NIST)

المعهد الوطني للمعايير والتكنولوجيا (الأمريكي) (nist.gov)

عدم التنصل

الحماية ضد أي فرد ينكر زوراً أنه قام بعمل معين. يوفر القدرة على تحديد ما إذا كان فرد معين قد اتخذ إجراءً معينًا مثل إنشاء معلومات، وإرسال الرسائل، والموافقة على المعلومات، وتلقي الرسائل. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

حزمة تحديث إصلاح

تحديث لنظام التشغيل، أو التطبيق، أو أي برنامج آخر تم إصداره خصيصًا لتصحيح مشكلات معينة في البرنامج. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة حزم التحديثات والإصلاحات

الإعلان عن تنقيحات نظام التشغيل والأكواد البرمجية، وتحديدها، ونشرها، وتثبيتها، والتحقق منها بطريقة منتظمة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

نظام سنترال داخلي

نظام السنترال الداخلي هو بدالة هاتفية أو نظام تحويل يخدم مؤسسة خاصة ويكثف عمله في خطوط المكتب المركزي ويتيح الاتصال الداخلي بين عدد كبير من المحطات الهاتفية داخل المؤسسة.

معيار أمان بيانات صناعة بطاقات الدفع

يعد معيار أمان بيانات صناعة بطاقات الدفع معيارًا خاصًا للأمن السيبراني للمؤسسات التي تتعامل مع بطاقات الائتمان ذات العلامات التجارية المتوفرة من منظومات البطاقات الرئيسية بما في ذلك بطاقات فيزا، وماستر كارد، وأمريكان اكسبريس، وديسكفر، وجي سي بي.

اختبار الاختراق

منهجية اختبار يحاول من خلالها المقيِّمون، الذين يعملون في ظل قيود محددة ويستخدمون بشكل اختياري جميع الوثائق المتاحة (على سبيل المثال، تصميم النظام، وكود المصدر، والأدلة التشغيلية)، التحايل على الخصائص الأمنية لنظام المعلومات.

(NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)الأجهزة الشخصية

الأجهزة التي لا تملكها أو تصدرها المؤسسة مثل الهواتف الذكية.

الأمن المادي

الحماية المادية للمنشآت التي تستضيف أصول المعلومات ضد الأحداث الأمنية المقصودة وغير المقصودة.

رقم التعريف الشخصي

كلمة مرور مكونة من أرقام عشرية فقط. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

حساب / وصول مميز

حساب نظام معلومات يتمتع بصلاحيات معتمدة لأداء المهام المتعلقة بالأمن والتي لا يجوز للمستخدمين العاديين القيام بها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

خادم وكيل

خادم يخدم طلبات عملائه عن طريق إعادة توجيه تلك الطلبات إلى خوادم أخرى. ويقوم بتوجيه وتصفية الاتصالات بين الشبكات. انظر أيضًا "خادم البوابة".

الخدمة السحابية العامة

الخدمات التي يتم تقديمها عبر شبكة مفتوحة للجمهور. يمتلك مقدمو الخدمات السحابية العامة البنية التحتية في مركز البيانات الخاص بهم ويقومون بتشغيلها ويتم الوصول إليها بشكل عام عبر الإنترنت.

محاكاة الهجمات السيبرانية

تمرين يعكس الظروف الفعلية ويتم إجراؤه لمحاكاة محاولة عدائية لإضعاف المهام المؤسسية و/أو العمليات التجارية، ويهدف إلى توفير تقييم شامل للقدرة الأمنية لنظام المعلومات والمؤسسة بشكل عام.

المرونة

القدرة على الاستمرار في: (1) العمل في ظل ظروف أو ضغوط معاكسة، حتى وإن كان الوضع متردي ومتدهور، مع الحفاظ على القدرات التشغيلية الأساسية؛ و (2) التعافي إلى وضع تشغيلي فعال في إطار زمني يتفق مع احتياجات المهمة.

المخاطرة

مقياس لمدى تعرض المؤسسة للتهديد بسبب ظرف أو حدث محتمل، وعادة ما تنتج عن: (1) الآثار السلبية التي قد تنشأ في حالة حدوث الظروف أو الحدث؛ و (2) احتمالية الحدوث. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

القدرة على تحمل المخاطر

مقدار ونوع المخاطر التي ترغب المؤسسة في تحملها من أجل تحقيق أهدافها الإستراتيجية. راجع أيضًا "تحمل المخاطر". (المواصفة ISO/Guide 73:2009 إدارة المخاطر –المصطلحات)

ملف المخاطر

وصف لأي مجموعة من المخاطر التي تتعلق بالمؤسسة بأكملها، أو جزء منها، أو كما تم تعريفه بطريقة أخرى. وسوف يحدد ملف تعريف المخاطر عدد المخاطر، ونوع المخاطر، والآثار المحتملة للمخاطر. (المواصفة ISO/Guide 73:2009 إدارة المخاطر –المصطلحات)

سجل المخاطر

سجل المخاطر جدول يُستخدم كمستودع لجميع المخاطر التي تم تحديدها ويتضمن معلومات إضافية حول كل خطر، مثل فئة المخاطر، ومالك المخاطر، وإجراءات التخفيف المتخذة.

تحمل المخاطر

التباين المقبول بين الأداء وتحقيق الأهداف. يشار اليه أيضًا "القدرة على تحمل المخاطر". (الإطار المتكامل للرقابة الداخلية الصادر عن لجنة المنظمات الراعية)

علاج المخاطر

عملية تعديل المخاطر التي يمكن أن تتضمن تجنب المخاطر من خلال اتخاذ قرار بعدم البدء أو الاستمرار في النشاط الذي يؤدي إلى المخاطرة؛ أو المخاطرة أو زيادة المخاطرة من أجل متابعة فرصة ما؛ أو إزالة مصدر المخاطرة؛ أو تغيير الاحتمالية؛ أو تغيير العواقب؛ أو مشاركة المخاطرة مع طرف أو أطراف أخرى؛ أو الاحتفاظ بالمخاطرة بقرار مستنير. يُشار أحيانًا إلى علاجات المخاطر التي تتعامل مع العواقب السلبية باسم "تخفيف المخاطر" و"القضاء على المخاطر" و"منع المخاطر" و"تقليل المخاطر". يمكن أن تؤدي معالجات المخاطر إلى خلق مخاطر جديدة أو تعديل المخاطر الحالية. (المواصفة ISO/Guide 73:2009 إدارة المخاطر –المصطلحات)

ثقافة الوعي بالمخاطر

القيم المشتركة، والمعتقدات، والمعرفة، والمواقف، والفهم، فيما يتعلق بالمخاطر داخل المؤسسة. في ثقافة المخاطر القوية، يقوم الأشخاص بتحديد المخاطر ومناقشتها وتحمل المسؤولية عنها بشكل استباقي. (معهد إدارة المخاطر)

تحليل السبب الجذري

نهج خاص بالأنظمة قائم على المبادئ لتحديد الأسباب الأساسية المرتبطة بمجموعة معينة من المخاطر. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

البيئة التجريبية

بيئة تنفيذ مقيدة وخاضعة للتحكم تمنع البرامج الضارة المحتملة، مثل رمز الهاتف المحمول، من الوصول إلى أي موارد خاصة بالأنظمة باستثناء تلك التي تم ترخيص البرنامج لها. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

خدمات التنقية

خدمة تحلل حركة مرور شبكة المؤسسة وتزيل حركة المرور الضارة (هجمات حجب الخدمات، والثغرات الأمنية وعمليات الاستغلال).

دورة حياة تطوير النظام

تصف دورة حياة تطوير النظام نطاق الأنشطة المرتبطة بالنظام، والتي تشمل بدء النظام وتطويره واقتناءه وتنفيذه وتشغيله وصيانته، وفي النهاية التخلص منه مما يؤدي إلى بدء نظام آخر. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

معيار التطوير الآمن للبرامج

وثيقة تصف مجموعة موحدة من القواعد والإرشادات لتطوير البرامج الحاسوبية التي تحمي من إدخال الثغرات الأمنية بلا قصد. وتتضمن الأمثلة ممارسات التطوير الآمن للبرامج الخاصة بمشروع أمان تطبيقات الويب المفتوح ومعايير الترميز الآمنة الخاصة بمعهد هندسة البرمجيات.

التخلص الآمن

التخلص من المعدات والوسائط مما يقلل من مخاطر الكشف غير المرغوب فيه.

الحذف الآمن

تقنية الكتابة الفوقية باستخدام عملية قائمة على البرامج الثابتة للكتابة فوق محرك الأقراص الثابتة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

المحو الآمن

راجع "الحذف الآمن".

هيكلية الأمن

راجع "هيكلية الأمن السيبراني".

ضابط أمني

راجع "ضوابط الأمن السيبراني"

اختبار أمني

فحص وتحليل التدابير الوقائية المطلوبة لحماية نظام المعلومات، تطبيقها في بيئة تشغيلية، لتحديد الوضع الأمني لذلك النظام. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

معلومات حساسة

المعلومات أو فقدانها أو إساءة استخدامها أو الوصول إليها أو تعديلها بشكل غير مصرح به، مما قد يؤثر سلبًا على الشؤون المؤسسية، أو الخصوصية التي يحق للأفراد التمتع بها. إضافة إلى ذلك، المعلومات الحساسة هي المعلومات التي تعتبر حساسة وفقًا لسياسة تصنيف البيانات المؤسسية (راجع "تصنيف البيانات"). (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة المعلومات الأمنية والأحداث

أداة إدارة المعلومات الأمنية والأحداث هي نظام يوفر القدرة على جمع بيانات الأمان من مكونات نظام المعلومات ويقدم تلك البيانات كمعلومات قابلة للتنفيذ عبر واجهة واحدة. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

اتفاقية مستوى الخدمة

تحدد اتفاقية مستوى الخدمة المسؤوليات المحددة لمقدم الخدمة وتحدد توقعات العملاء. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

مركز العمليات الأمنية

مركز العمليات الأمنية هو موقع (وفريق) متخصص يتم من خلاله مراقبة البيانات المتعلقة بالأمان من أنظمة معلومات المؤسسة (على سبيل المثال، مواقع الإنترنت والتطبيقات وقواعد البيانات والخوادم والشبكات وأجهزة الكمبيوتر المكتبية والأجهزة الأخرى) وتقييمها واتخاذ إجراءات بشأنها. غالبا ما يكون مركز العمليات الأمنية متفرغ لرصد والتحقيق في والاستجابة لأي مؤشرات تفيد بوجود اختراق محتمل. يعمل مركز العمليات الأمنية بشكل وثيق مع إدارات أخرى داخل المؤسسة (على سبيل المثال، قسم الأمن السيبراني وفريق إدارة الحوادث ومالكي خدمات تقنية المعلومات) ويطلعهم على المعلومات الأمنية المجمعة.

برنامج رمز التحقق من الهوية

برنامج رمز التحقق من الهوية (المعروف أيضًا باسم برنامج رمز الأمان الافتراضي) هو النسخة البرمجية من جهاز رمز التحقق من الهوية. وعادةً ما يتم إنشاء برامج رمز التحقق من الهوية بواسطة خادم مركزي يقوم بتشغيل برامج الأمان وإرسالها إلى أجهزة المستخدمين. ويتم استخدام بعض أجهزة رموز الأمان مع إجراءات أمنية أخرى لزيادة تعزيز الأمان (المعروفة باسم المصادقة متعددة العوامل). راجع أيضًا "جهاز رمز التحقق من الهوية".

إستراتيجية

راجع "استراتيجية الأمن السيبراني".

تهديد

راجع "تهديد الأمن السيبراني"

استخبارات التهديدات

استخبارات التهديدات هي معلومات قائمة على الأدلة، بما في ذلك السياق والآليات والمؤشرات والآثار والمشورة القابلة للتنفيذ، حول خطر ناشئ أو خطر قائم على الأصول، كما تساعدنا هذه المعلومات في اتخاذ قرارات حول كيفية التعامل مع التهديد بشكل فعال. (غارتنر-Gartner)

مشهد التهديد

1. نظرة عامة حول التهديدات، بالإضافة إلى الاتجاهات الحالية والناشئة. 2. مجموعة من التهديدات في مجال أو سياق معيّن، مع معلومات حول الأصول المعرضة للخطر والتهديدات والمخاطر وجهات التهديد والاتجاهات المرصودة. (وكالة الاتحاد الأوروبي للأمن السيبراني)

رمز التحقق من الهوية (Token)

شيء يمتلكه المستخدم ويتحكم فيه (عادةً ما يكون مفتاحًا أو كلمة مرور) يُستخدم للتحقق من هوية المستخدم. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة البائعين

ممارسة التأكد من التزام مقدمي الخدمات الخارجيين بنفس معايير أمن المعلومات التي يجب على المؤسسة الالتزام بها وتتضمن تقييمات أمنية دورية.

الثغرة الأمنية

ضعف في نظام المعلومات أو إجراءات أمان النظام أو وسائل الرقابة الداخلية أو التنفيذ التي يمكن استغلالها أو تشغيلها بواسطة مصدر تهديد. (NISTIR 7298r2 قائمة مصطلحات أمن المعلومات الرئيسية)

إدارة الثغرات الأمنية

إدارة الثغرات الأمنية ممارسة دورية لتحديد الثغرات الأمنية وتصنيفها ومعالجتها والتخفيف من آثارها. راجع أيضًا "ثغرة أمنية".